Главная особенность современного этапа развития общества заключается в его информатизации, цель которой во внедрении компьютеров и средств связи во все сферы деятельности человека.

Сегодня множество людей открывают для себя необходимость и важность использования приложения для учета рабочего времени сотрудников предприятия в производстве и организации деятельности.

Функционирование российских предприятий в рыночных условиях предполагает разработку и внедрение экономического механизма, обеспечивающего рост эффективности на всех уровнях управления и направлениях деятельности. Одним из основных элементов такого механизма является разработки приложения для учета рабочего времени сотрудников предприятия, а также бизнес процессов, которые не только отражают функциональную и информационную деятельность, но и воздействуют на нее.

Приложение обеспечивает автоматизацию, ускоряет и упрощает работу, сводя тем самым весь труд некоторых отделов к обычному заполнению отчетов. Успешное развитие современного бизнеса во многом зависит от широкого применения новейших информационных технологий, позволяющих обрабатывать информацию любого вида с наибольшей эффективностью.

Бизнес-планирование в свою очередь предоставляет важную информацию, которая позволяет планировать стратегию и тактику деятельности предприятия, оптимально использовать ресурсы, измерять и оценивать результаты деятельности.

Цель работы – сравнение программных комплексов для контроля рабочего времени и выявление наиболее оптимального из них.

Объект исследования – системы учета рабочего времени для сотрудников предприятия.

Основные задачи, решаемые в ходе выполнения курсовой работы:

-

Изучение программных комплексов контроля рабочего времени;

-

Анализ эффективности комплексов;

-

Выбор наиболее оптимального для предприятия программного комплекса учета рабочего времени.

Глава 1: Теоретическая часть

Система контроля доступа — это комплекс средств, позволяющий ограничить проход людей на охраняемый объект, контролировать проход и вести учет рабочего времени на территории.

Актуальность установки программных комплексов контроля рабочего времени сегодня ни у кого не вызывает сомнений. Ведь даже в рамках одного предприятия есть необходимость ограничения круга сотрудников, имеющих право работы с той или иной информацией либо документами в зависимости от занимаемой должности.

Автоматизированное рабочее место бухгалтера Учет труда и заработной платы

... комплекса «1С» по автоматизации учета заработанной платы. 1 Организация учета труда и заработной платы персонала предприятия 1.1 Экономическая сущность труда и его оплаты В системе стимулирования труда ведущее место ... порядок бухгалтерского учета. Сегодня мы анализируем уже третье поколение российских автоматизированных бухгалтерских систем. Этапы автоматизации бухгалтерского учета в России. ...

Система контроля рабочего времени (СКРВ) предназначена для быстрой регистрации времени прихода и ухода сотрудников с работы. Эта система обеспечивает руководство предприятия и его отдельных подразделений оперативной информацией об отсутствующих или покинувших рабочее место сотрудниках. Система ведет учет общего количества отработанных часов каждым сотрудником, проводит учет командировок, отгулов, больничных, отпусков. В любой момент система позволяет получать отчеты по всем перечисленным параметрам и составлять табель рабочего времени.

Система учета и контроля рабочего времени регистрирует факт прихода или ухода с работы каждого сотрудника. Процедура регистрации занимает несколько секунд — сотрудник просто подносит к считывателю свою служебную карточку.

Оперативная информация о присутствующих и отсутствующих сотрудниках нередко требуется руководителям предприятия и начальникам подразделений. Любой руководитель может вывести на свой компьютер данные, где в реальном времени отражается количество и списки присутствующих и отсутствующих.

Для самоконтроля сотрудниками соблюдения установленного графика работы на дисплее терминала отображается точное время и дата. Каждому сотруднику при помощи компьютерной программы может быть установлен нормированный или ненормированный рабочий день, индивидуальный или общий график работы. Для расчета заработной платы готовится табель учета рабочего времени, который составляется на основе накопленной информации, полученной по результатам регистрации входа и выхода сотрудников.

За прошедшее пятилетие произошел ряд изменений в нормативно-законодательных актах, так или иначе касающихся рынка систем контроля рабочего времени. Особо хотелось бы отметить два новых документа, тем более что реакция рынка на появление этих документов различна.

Введение в действие государственного стандарта — ГОСТ Р 51 241−2008 «Средства и системы контроля и управления доступом. Классификация. Общие технические требования. Методы испытаний», в котором наконец-то узаконен переход к терминам и определениям, реально применяемым на рынке систем контроля рабочего времени, — в целом оценено рынком положительно. Собственно, замена понятийного аппарата в новом стандарте — главное его отличие от действовавшего ранее ГОСТ Р 51 241−98.

А вот принятие ФЗ № 152 «О персональных данных» рынком системы контроля рабочего времени было практически проигнорировано, а напрасно.

В качестве уникальных данных, присущих субъекту доступа, система контроля рабочего времени оперирует сведениями о фамилии, имени, отчестве субъекта, его должности, служебном телефоне, адресе регистрации, времени входа / выхода и т. п. Согласно определению закона (№ 152_ФЗ «О персональных данных») СКРВ — это информационная система персональных данных (ПДн), а сами ПДн, обрабатываемые СКРВ, подлежат защите методами и способами, определенными регуляторами в этой сфере (ФСБ, ФСТЭК и Роскомнадзор РФ).

О бязанность защиты ПДн возлагается на оператора ПДн (юридическое лицо, осуществляющее обработку ПДн).

Помимо организационных мероприятий по защите ПДн (политика безопасности, положения, регламенты, приказы, должностные инструкции) законом предусмотрены и технические мероприятия по защите ПДн. Они воплощаются во внедрении сертифицированных средств защиты ПДн.

Разработка и создание подсистемы защиты для автоматизированной ...

... нарушение целостности компонентов системы; 5) доступ к компонентам и ресурсам системы. 2. Назначение и цели создания системы Данный курсовой проект направлен на разработку подсистемы защиты информации для автоматизированной системы товарищества собственников жилья ...

К сожалению, большинство производителей, инсталляторов и пользователей СКРВ далеки от тематики защиты информации и, в частности, ПДн. Поэтому в процессе создания СКРВ заказчик, потенциальный оператор ПДн, зачастую оказывается не информирован о необходимости создания системы защиты ПДн, а функционал большинства СКРВ — недостаточным для реализации требований закона.

Серьезность ситуации будет, вероятно, оценена рынком после окончания времени, отведенного на приведение систем обработки ПДн требованиям закона, определенным правительством, и вступления в действие санкций за его нарушение.

Проектирование системы защиты ПДн необходимо осуществлять одновременно с проектированием СКРВ, что позволяет оптимизировать конфигурацию СКРВ с точки зрения стоимости соответствующей СЗИ и обеспечить существенную экономию средств. Более того, одновременное проектирование СКРВ и системы защиты СКРВ является требованием нормативно / правовых актов в сфере ЗИ. Ввод в строй и эксплуатация СКРВ, обрабатывающей персональные данные, но не оснащенной системой защиты ПДн, является нарушением оператором (владельцем СКРВ) действующего законодательства.

Средства защиты информации (СЗИ) реализуют функции управления доступом к ПДн, регистрации и учета, обеспечения целостности, обеспечения безопасного межсетевого взаимодействия, антивирусной защиты, обнаружения вторжений, анализа защищенности.

Кроме СЗИ, «надстраиваемых» над СКРВ, сама СКРВ должна реализовывать определенный нормативными документами набор функций по контролю и управлению манипуляциями с базой данных пользователей.

Подтверждением соответствия СКРВ требованиям законодательства в области защиты ПДн является аттестация СКРВ на соответствие требованиям по безопасности информации. Выполнение работ по технической защите ПДн (внедрение средств защиты), а также аттестацию системы защиты полномочны проводить только организации, имеющие соответствующую лицензию ФСТЭК России.

В настоящее время большинство специалистов в областях разработки, производства, продажи и инсталляции систем контроля рабочего времени ом (СКРВ) отмечают хотя и незначительный, но уверенный рост объемов потребления. Даже в период кризиса спад в этом сегменте рынка не был катастрофическим и выражался в основном в некотором замедлении реализации крупных проектов, динамика компактных инсталляций при этом практически не изменялась. По-видимому, заказчики все более осознают, что СКРВ относится к тем немногим средствам безопасности, которые не только повышают уровень противостояния объекта реализации потенциальных угроз, но и приносят прямой и значимый экономический эффект.

Положительные тенденции развития экономики страны в 2011 году позволяют прогнозировать дальнейшее увеличение спроса на СКРВ. К основным традиционным потребителям — государственным режимным организациям, крупным промышленным предприятиям, банкам, бизнес-центрам — добавляются относительно новые: учреждения образования, культуры, медицины.

Общее увеличение потребления СКРВ также будет, вероятно, обусловлено расширением функционала самих систем, тенденцией к возрастанию требований к оснащенности объектов техническими средствами обеспечения безопасности ввиду активизации противоправных действий, а также необходимостью модернизации систем, установленных более 5 лет назад.

Защита информации в автоматизированных системах обработки данных: ...

... реализацию средств защиты. Защита автоматизированных систем должна предусматривать контроль эффективности средств защиты от несанкционированного доступа. Этот контроль может быть либо периодическим, либо инициироваться по мере необходимости пользователем автоматизированных систем или контролирующими ...

В последние годы сформировался устойчивый набор основных функций СКРВ как средства регулирования доступа и автоматизации учета рабочего времени. Сейчас практически невозможно найти сетевую систему без встроенного или поставляемого отдельно модуля формирования и печати различных отчетов по учету рабочего времени и контролю трудовой дисциплины. Дальнейшим развитием этого направления является интеграция с системами управления предприятием (ERP, HR-систе-мами) и бухгалтерского учета на уровне обмена информацией о кадровых изменениях, персональных данных, полномочиях и правилах прохода через точки доступа. Многие СКРВ, особенно предназначенные для оснащения малых и средних объектов, интегрированы с популярным семейством управляющих программ 1C. Большинство современных сетевых СКРВ оснащены открытыми интерфейсами для интеграции в систему управления предприятием. Реализуются проекты, предполагающие интеграцию СКРВ с системами SAP, Boss и др. В ближайшее время открытость СКРВ (как и любых систем АСУ) к интеграции станет, по-видимому, стандартом, будет расти номенклатура поддерживаемых ими систем управления, уровень автоматизации и глубина взаимодействия. Это же относится и к интеграции СКРВ с другими подсистемами обеспечения безопасности.

Конкуренция количественных характеристик СКРВ сместилась в сторону более «тонких» показателей. Если раньше в качестве основных показателей рассматривалось число пользователей в системе и автономно хранимых событий в ней, то современный заказчик требует значительного количества (сотни и тысячи) уровней доступа, временных расписаний и составляющих их интервалов, высоких скоростей обмена в информационной магистрали, скорости принятия решений, числа и гибкости программирования основных и дополнительных входов и выходов, наличия и числа типовых конфигураций для управления точками прохода различных типов (двери, турникеты, шлюзы, шлагбаумы и пр.).

В передовых СКРВ появились такие необходимые для крупных объектов функции, как автоматизация ввода персональных данных пользователей и оформления пропусков, реализуемых на основе автоматического распознавания содержимого документов, удостоверяющих личность, — паспортов, водительских удостоверений. Во избежание необходимости установки слишком большого числа специализированных программ в СКРВ встраиваются web-сервисы для оформления и согласования заявок на пропуска, позволяющие пользоваться для этого обычными браузерами. Развиваются пользовательские интерфейсы СКРВ, в частности, появляются возможности назначения групповых прав доступа сотрудникам подразделений, работы с многоуровневыми древовидными структурами предприятий. Функция запрета повторного прохода (antipassback) реализуется в передовых СКРВ аппаратно и обеспечивает создание нескольких десятков уровней вложенности зон контроля. Весьма востребованы в последнее время такие функции мощных СКРВ, как подсчет числа пользователей в контролируемой зоне и на предприятии в целом (что особенно важно при чрезвычайных ситуациях), поиск сотрудников по месту последнего предъявления карты, контроль перемещения пользователей по территории предприятия, контроль несения службы персоналом охраны при патрулировании объекта и пр.

Разработка базы данных информационной системы для автоматизации ...

... области были выбраны следующие виды расчетов для автоматизации движения денежных средств через кассу: расчетные поручения, расчеты по ... должна помочь разработчикам выбрать структуру хранения данных и реализовать систему доступа к ним. 2 Модель СУБД Модель ... первичным ключом. Первичный ключ предназначен для уникальной идентификации экземпляра сущности. При создании сущности необходимо выделить ...

Современные СКРВ обеспечивают эффективный контроль и управление не только доступом персонала, но и позволяют контролировать перемещение транспортных средств по территории предприятий, создавая логистические подсистемы систем управления предприятием. Это особенно важно в ситуациях, когда на общей охраняемой территории расположено несколько предприятий, на территорию допускается транспорт подрядчиков и заказчиков, и позволяет избежать существенных отклонений от заданного маршрута и графика движения и тем самым снизить риски противоправных действий.

Будучи электронными информационными системами, СКРВ постоянно совершенствуются, вбирая в себя достижения электроники и информатики. Растущая вычислительная мощность микропроцессоров, увеличение объема и надежности элементов памяти является основой для обеспечения соответствия возможностей СКРВ растущим требованиям заказчиков. Появление мощных микропроцессоров со встроенной репрограммируемой памятью обеспечило возможность дистанционного обновления и развития аппаратной части СКРВ без демонтажа ее элементов, что позволяет поддерживать актуальность системы на протяжении всего срока эксплуатации без дополнительных финансовых затрат. С точки зрения производителя такой подход обеспечивает дополнительные конкурентные преимущества и позволяет развивать систему за счет вывода на рынок нового оборудования и сохранения совместимости со старыми аппаратными версиями.

Среди тенденций развития СКРВ следует особо отметить всеобщий интерес к внедрению IP-технологий. Возможность использования локальных вычислительных сетей (ЛВС) для передачи информации в некоторых системах присутствует уже более 10 лет. Их структура предусматривает использование последовательных интерфейсов RS-485 или аналогичных для объединения линейных контроллеров и специальные шлюзы или центральные контроллеры для объединения оборудования в единую информационную сеть по каналам Ethernet. Основным отличием оборудования нового поколения является полный отказ от использования последовательных интерфейсов. Практически все ведущие производители вывели на рынок или анонсировали контроллеры доступа с возможностью прямого подключения к сети Ethernet. Новые технологии привносят дополнительные возможности, к которым можно отнести удобство использования оборудования и более низкую стоимость внедрения СКРВ на объектах с развитой IT-ин-фраструктурой. Производители получают возможность организации прямого обмена информацией между контроллерами и питания устройств от сети Ethernet с применением технологии PoE (Power over Ethernet).

Следует, однако, отметить, что далеко не везде имеется необходимая оснащенность каналами Ethernet, а приобретение дополнительного оборудования и прокладка соответствующих коммуникаций может оказаться невыгодной, если в местах организации точек доступа не планируется размещение других IP-устройств или компьютеров. Ограниченная нагрузочная способность не позволяет использовать технологию PoE для питания контроллеров и исполнительных устройств суммарной мощностью более 13 Вт, а ее структура усложняет реализацию длительного резервирования электропитания системы и повышает общую стоимость оборудования ЛВС. Вопросы защиты сети от несанкционированного доступа, обеспечения достаточной пропускной способности и правильная организация маршрутизации пакетов данных также требуют внимательного рассмотрения. Учитывая эти моменты, можно предположить, что наиболее востребованными будут универсальные системы, обеспечивающие возможность использования оборудования с классическими и Ethernet интерфейсами как по отдельности, так и в необходимых сочетаниях. Некоторые производители уже имеют в своем арсенале подобные решения, причем в ряде случаев для выбора того или иного типа интерфейса достаточно приобрести соответствующие модули расширения контроллеров СКУД.

Разработка системы контроля и управления доступом к охраняемым объектам

... доступом (СКУД) Прежде чем начать анализ существующих компьютерных систем контроля и управления доступом (СКУД), необходимо дать определение понятию СКУД. ... и удобным средством идентификации в системах контроля доступа. Работает система контроля и управления доступом следующим образом: ... на рабочем месте - позволить повысить эффективность работы персонала предприятия, так как на основе данной ...

Способы идентификации пользователей СКРВ можно разделить на две группы. Первую из них образуют способы, основанные на применении внешних по отношению к пользователю идентификаторов — электронных ключей, содержащих уникальный код, который распознается СКРВ и которому в ее базе данных поставлены в соответствие персональные данные пользователя. Вторую группу образуют способы идентификации, основанные на использовании биометрических характеристик самого пользователя.

Биометрическая идентификация весьма привлекательна, поскольку идентификационный признак неотъемлем от пользователя, его нельзя потерять, забыть, передать, весьма сложно или невозможно подделать, его не нужно изготавливать, выдавать, обновлять и пр. Именно поэтому биометрическая идентификация в настоящее время — самое быстроразвивающееся направление на рынке систем безопасности. Даже исторически первые биометрические технологии идентификации — по контурам ладони и отпечаткам пальцев — постоянно совершенствуются. Так, с помощью телевизионных устройств созданы бесконтактные считыватели этих признаков. В отличие от традиционных, они более гигиеничны, так как не предполагают контакта пальца с какой-либо поверхностью, а потому значительно проще в обслуживании.

Телевизионные устройства лежат в основе 2D и 3D технол огий распознавания и идентификации лиц, а также известных идентификаторов по рисунку радужной оболочки глаз и относительно новых — по внутренней структуре сосудов пальца.

Однако, несмотря на высокую привлекательность, бурное развитие и, по-видимому, хорошие перспективы биометрической идентификации, совоку пные показатели скорости и надежности распознавания в таких устройствах пока существенно уступают устройствам с внешними ключами, подавляющее число которых имеет в своей основе RFID (Radio Frequency Identification) технологии.

По-прежнему наиболее востребованными остаются считыватели и идентификаторы форматов EM-Marine и HID Proxcard II. Несмотря на отсутствие защиты от копирования, их доля в общем объеме средств идентификации не уменьшается. Это обусловлено не только низкой стоимостью отлаженных решений и поддержкой большинством производителей, но и наличием большого количества уже установленных систем. При расширении и даже замене системы на более совершенную, потребитель стремится сохранить имеющиеся в обращении карты для исключения процессов сбора имеющихся и выдачи новых идентификаторов. Для крупных предприятий с количеством персонала в несколько тысяч человек это может привести к значительным материальным и временным затратам, особенно при использовании печати на картах информации о владельце и предприятии. Для снижения вероятности несанкционированного доступа по копии идентификатора обычно используют совокупность дополнительных средств защиты — фото- и видеоверификацию, доступ с подтверждением, доступ по карте и PIN-коду, доступ по двум картам и т. п.

Разработка инфокоммуникационной сети с использованием технологий ...

... сетями и глобальными сетями типа Интернет. Стандарт IEEE 802.16 (январь 2003 г.) изначально был разработан для организации работы беспроводных сетей ... для микроволнового доступа» — технология беспроводных территориально распределенных сетей широкополосного доступа. Разработаны стандарты ... внедрение технологии в общемировую систему связи. Вместе с тем ... те же самые частоты. Рисунок 1.1. Схема повторного ...

Тем не менее, практически все участники рынка СКРВ понимают нео бходимость применения более защищенных от копирования технологий идентификации. Такие механизмы реализованы в бесконтактных smart-картах форматов Mifare, iCLASS и др. За последние несколько лет их стоимость снизилась в несколько раз и вплотную приблизилась к стоимости карт форматов EM-Marine и HID. Карты формата Mifare различных исполнений массово применяются в транспортных приложениях и в качестве социальных карт во многих городах России.

Использование встроенной памяти smart -карт и ее возрастающая емкость позволяют хранить на ней не только идентификационный признак, но и данные о владельце, в том числе биометрические, месте работы, должности, табельном номере и пр., а также его права доступа. За счет увеличения суммарного объема идентификационной информации полностью исключается ситуация ее совпадения в разных картах. При этом существенно меняется функционал и снижается стоимость стационарного оборудования СКРВ. Возможность хранения на карте биометрических данных облегчает реализацию высокодостоверных и быстродействующих точек доступа, сводя задачу распознавания (выбор одного из всех) к задаче идентификации (сравнение с единственным образцом).

Существует, однако, и ряд аргументов в пользу традиционного построения СКРВ. В таких системах персональные данные и права доступа хранятся в базах данных системы, они могут централизованно и оперативно контролироваться и корректироваться при утере или краже карты, изменении персональных данных, графика работы и т. п. Использование карт сторонних организаций (например, вышестоящих) для экономии средств на приобретение идентификаторов затруднено, так как связано с необходимостью раскрытия информации о структуре хранения данных на картах, согласования размещения дополнительной информации.

Для чтения защищенной информации необходимо обеспечить хранение уникального ключа доступа к данным в считывателе. Для этого используется двухсторонний обмен информацией контроллера со считывателем или запись ключей доступа к данным специально подготовленной мастер-картой при ее предъявлении к считывателям. Первое решение более удобно, но требует применения специальных считывателей и контроллеров. Второе решение позволяет использовать стандартные контроллеры с интерфейсом Wiegand, но усложняет настройку и модификацию параметров системы.

Внедрение защищенных технологий считывания кодов — вопрос времени и сдерживается только общетехнической инерционностью систем. Что касается разделения информационного функционала между картой и стационарным оборудованием, то наиболее перспективными представляются системы с хранением на карте идентификационных признаков и централизованным хранением прав доступа (включая расписание) и персональных данных пользователей.

Промежуточным вариантом использования smart-карт, позволяющим постепенно переходить на современные идентификаторы без замены стационарного оборудования СКРВ, является использование для идентификации их серийных номеров. Некоторые производители поставляют на рынок соответствующие считыватели с интерфейсом Wiegand. Такой механизм не использует защищенные режимы и подвержен риску копирования, как и традиционные EM-Marine и ProxCard идентификаторы.

Монтаж и производство настройки сетей проводного и беспроводного ...

... туристические агентства и туристические базы. Рисунок 1 — Структура предприятия АГТУ 1.2 ВЫПОЛНЕННЫЙ МОНТАЖ И ПРОИЗВЕДЕННАЯ НАСТРОЙКА СЕТЕЙ ПРОВОДНОГО И БЕСПРОВОДНОГО АБОНЕНТСКОГО ДОСТУПА Монтаж структурированных кабельных систем (СКС) — ... транслируемой информации или ее искажение. Отсюда следует, что в локальной сети необходимо обеспечить жесткий контроль для отслеживания всех этих ошибок, и более ...

Системы RFID идентификации дальнего действия с расстояниями считывания несколько метров находят все более широкое применение при создании СКУД транспортных средств. Основной задачей, решаемой в таких системах, является обработка коллизий, когда в зоне действия считывателя оказывается одновременно несколько идентификаторов.

Кроме собственно идентификации пользователей, определения и реализации прав доступа пользователей, современные СКРВ включают и такой дополнительный функционал, как идентификацию условий доступа. К давно используемым ограничениям числа одновременно находящихся в зоне доступа пользователей, ограничению их биологических характеристик (вес, рост) добавляются ограничения входа для лиц с багажом, а также antitailgating-системы, препятствующие одновременному проходу двух и более лиц по одному идентификатору. Принцип работы таких систем основан на анализе при помощи телевизионных или инфракрасных детекторов зоны перед входом в точку доступа и блокировании возможности входа при выявлении в зоне, обеспечивающей проход за время открытого состояния исполнительного устройства более одного человека. В наиболее ответственных зонах доступа, а также при ограниченных размерах зон перед точкой доступа такой анализ совмещается с организацией входа по логике шлюза.

Рынок предоставляет современному проектировщику огромное многообразие исполнительных устройств, которые автоматически реализуют решение СКРВ об осуществлении или запрете доступа. Электромеханические, электромоторные и магнитные замки, защелки, приводы предполагают установку на всевозможные типы дверей, ворот и калиток — от стеклянных до засыпных дверей денежных хранилищ. Стоечные и тумбовые турникеты-трипо-ды, роторные полу- и полноростовые турникеты, шлюзовые кабины, вращающиеся и сдвижные двери обеспечивают широкие возможности по организации различных проходных. Отметим оригинальные решения для стадионов, позволяющие в перерывах между мероприятиями наглухо закрывать доступ на объект, а также турникет с дополнительной калиткой для велосипеда, открываемой при разрешении доступа пользователю и наличия значительной массы металла в зоне чувствительности соответствующего датчика.

В последнее время в качестве исполнительных устройств выступают различные противотаранные устройства, особенно эффективные при парном использовании и включении по логике шлюза.

Сравнительно молодым классом исполнительных устройств являются автоматизированные хранилища с разграниченным доступом к содержимому ячеек. Кроме различных конструкций «ключниц», предметами хранения выступают персональные радиостанции, ноутбуки, оружие и др.

Глава 2: Практическая часть

2.1. Система контроля сотрудников «Стахановец»

Комплекс Стахановец предназначен для скрытого наблюдения за сотрудниками на рабочих местах ПК, а также оценки эффективности их работы на основе факторов, представленных в многочисленных отчетах, формируемых программой. ПО может использоваться в любой организации, где сотрудники работают за компьютерами. ПО необходимо директорам и работникам отдела кадров, HR-менеджерам. Также может использоваться и для домашнего наблюдения.

Организация корпоративного сервера на базе Linux

... и задачами, которые необходимо решать быстро, эффективно и с минимальными затратами. Некоторую часть этих задач позволяет решить установка в организации корпоративного сервера. Основной составляющей, как сервера, так и любого компьютера является операционная система. Сервер ...

Структура комплекса рассмотрена в Приложении 1.

2.1.1.Установка комплекса

Установка «в один клик» позволяет быстро установить серверные компоненты комплекса без каких-либо настроек. Идеально подходит для первоначального ознакомления с программой.

Для опытных системных администраторов рекомендуется использовать полную установку (Шаг 0 — Шаг 5), т.к. она дает более широкие возможности.

Особенности установки «в один клик»:

- все серверные компоненты устанавливаются на один компьютер;

- автоматически устанавливается новая отдельная инстанция SQL Server Express;

- SQL Express-версия имеет ограничения в 10 ГБ на базу, исп. макс. 1 ГБ ОЗУ один CPU;

- SQL Express-версия не установится на Windows Server 2003.

После установки можно сразу переходить к настройкам комплекса.

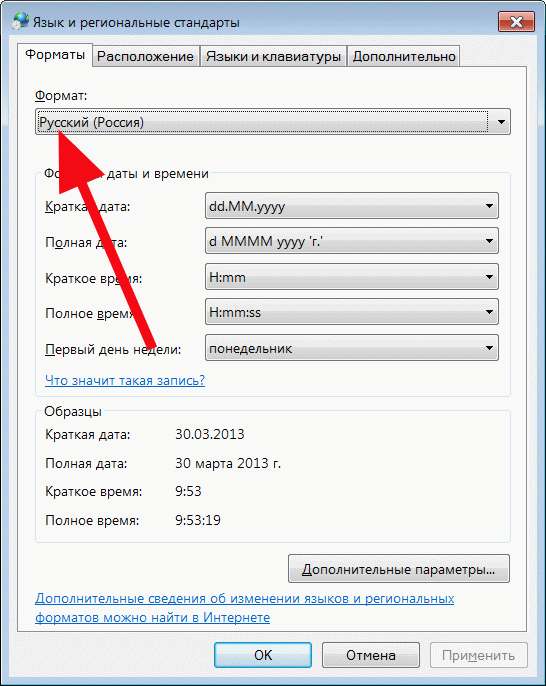

Нужно убедиться в том, что в языковых и региональных настройках правильно выбрано местоположение и региональные стандарты языка (Рисунок 1), а так же язык по умолчанию (для не-Unicode программ) установлен на славянский (Русский, Украинский, Белорусский, Болгарский).

В противном случае многие надписи будут отображаться ввиде знаков вопроса(«?»).

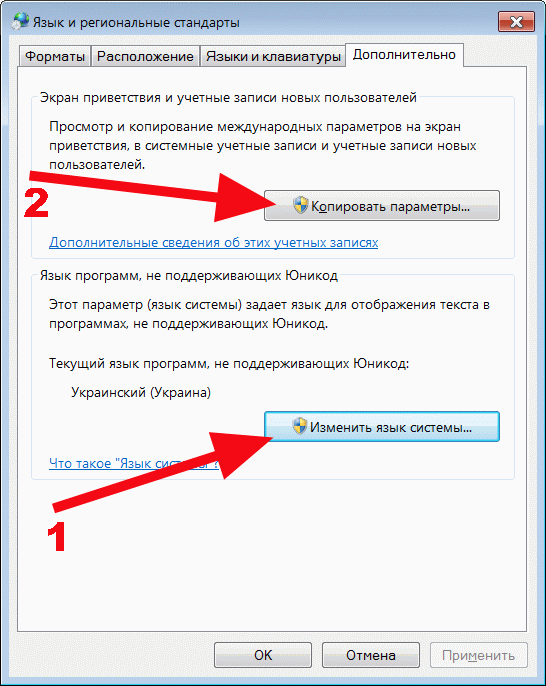

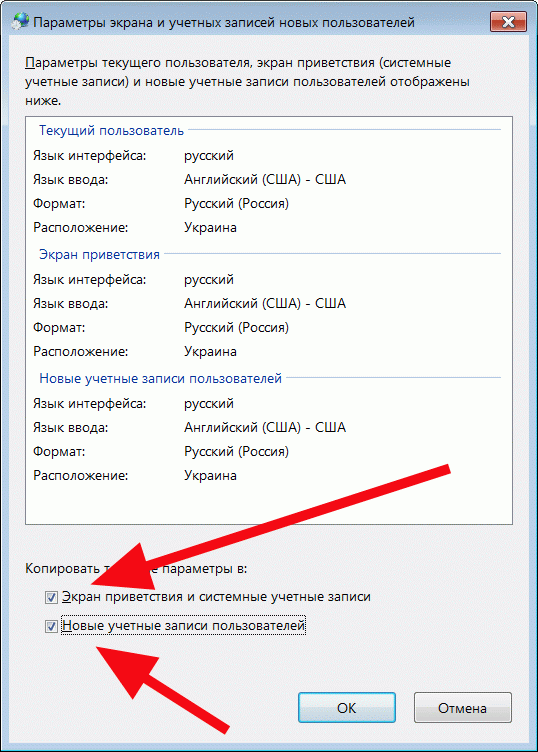

Для клиентской части таких настроек не требуется. Необходимо выполнить:

- установку славянского языка для не-юникод программ;

- установку славянского языка в региональных параметрах (Рисунок 2);

- распространить данные настройки на системные учетные записи (Рисунок 3);

- перезагрузить компьютер, если вносились изменения;

- если установлен английский .NET Framework, то желательно установить русский.

Рисунок 1: Установка славянского языка для не-юникод программ

Рисунок 2: Установка славянского языка в региональных параметрах

Рисунок 3: Распространение данных настроек на системные учетные записи

2.1.2. Установка SQL-сервера

SQL-база необходима для хранения всех клиентских настроек, отчетов пользователей, прав доступа и пр.

В данной версии ПО поддерживаются MS SQL Server и MySQL.

MS SQL Server

бесплатного

-

MS SQL Server

Если SQL-сервер не был установлен, то саму установку, как правило, необходимо производить на отдельную серверную машину, либо на машину администратора (если отдельной серверной нет).

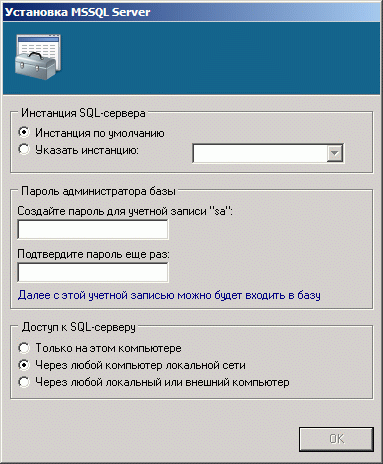

Установка запустится только из-под учетной записи администратора компьютера (Рисунок 4).

Рисунок 4: Установка MS SQL Server

Первым запрашиваемым параметром в ходе установки является инстанция SQL-сервера.

В большинстве случаев SQL-база устанавливается в одном экземпляре на одну машину, потому необходимо оставить «Инстанция по умолчанию». Однако, если же вы желаете установить несколько экземпляров SQL-сервера на одну машину, то необходимо вписать уникальное имя инстанции.

В этом случае каждая инстанция представляет собой независимый SQL-сервер со своей базой СТАХАНОВЕЦ, в которой будут содержаться свои настройки, отчеты, пользователи, права и пр.

В такой архитектуре необходимо также инстанцировать и сервер комплекса СТАХАНОВЕЦ, чтобы каждая инстанция сервераСТАХАНОВЕЦ подключалась к своей инстанции SQL-сервера. Клиентские машины также должны выборочно подключаться к той или иной инстанции сервера комплекса СТАХАНОВЕЦ. А администратору необходимо создать базу данных и выполнить настройки для каждой инстанции SQL-сервера. В итоге каждый начальник сможет наблюдать через БОСС-Онлайн только за своим отделом, просматривать отчеты из базы SQL только своего отдела и по возможности менять настройки (если на то администратор выдаст ему права) только для своего отдела.

В вышеописанном случае при подключении к нужной инстанции SQL-сервера необходимо указывать не только имя машины, но и имя инстанции:

machine\instance, например: SERVER\inst1.

Далее в ходе установки нужно создать новый пароль для встроенной учетной записи администратора со спец. логином «sa».

Потом с этим логином можно будет входить в базу для изменения всех настроек.

По умолчанию текущий пользователь Windows будет также добавлен как администратор базы.

Также предлагается выбрать область видимости SQL-сервера в зависимости от конфигурации сети и ваших потребностей.

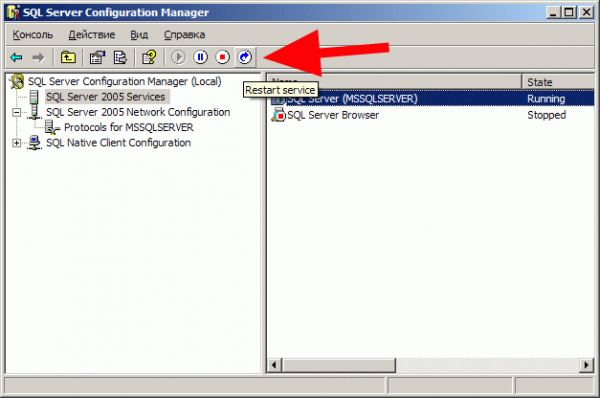

Если уже установлен MS SQL Server, то необходимо просто проверить его конфигурацию (Рисунок 5).

Если ранее SQL-сервер был установлен с инстанцией отличной от инстанции по умолчанию, или установлен в нескольких инстанциях, то при подключении к серверу необходимо указывать не только имя машины или ее IP-адрес, но и имя инстанции или ее порт. Например: SERVER\Instance1 или 192.168.1.10,1433.

Имя инстанции можно посмотреть через «SQL Server Configuration Manager». Инстанция по умолчанию носит имя «MSSQLSERVER».

Для удаленного доступа к инстанции, отличной от инстанции по умолчанию, необходимо включение службы «SQL Server Browser» на сервере, что также удобно сделать через «SQL Server Configuration Manager».

Если режим аутентификации сервера установлен как «аутентификация Windows», то работать комплекс не сможет! В этом случае его рекомендуется изменить на «смешанный».

Это можно сделать в системном реестре:

HKLM\SOFTWARE\Microsoft\Microsoft SQL Server\MSSQL.\MSSQLServer\LoginMode установить в 2 после чего перезапустить службу SQL-сервера.

Далее нужно проверить, есть ли доступ к серверу через сеть в случае удаленного расположения SQL-сервера.

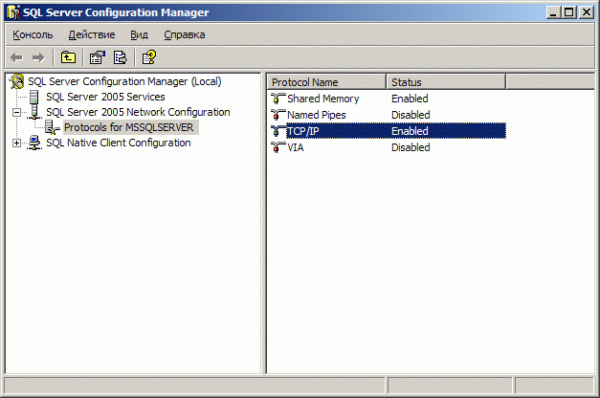

Для этого запустите утилиту сервера SQL server Configuration Manager (через меню «ПУСК») и проверьте, чтобы был включен протокол TCP/IP:

Рисунок 5: Проверка конфигурации MS SQL Server

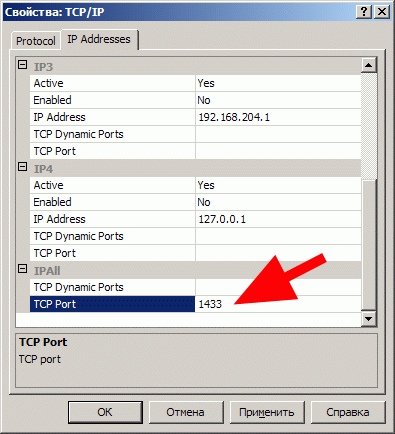

Также необходимо установить порт 1433 (или другой) в свойствах протокола (Рисунок 6).

Рисунок 6: Установка порта 1433

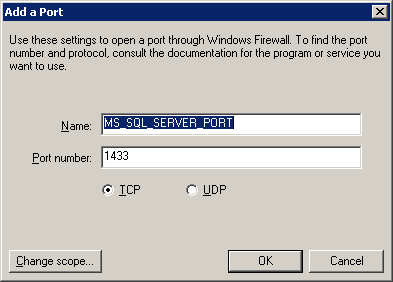

Также нужно убедиться, что в брандмауэре (Firewall’е) добавлен для разрешения этот TCP порт 1433 (или другой) (Рисунок 7):

Рисунок 7: TCP порт 1433

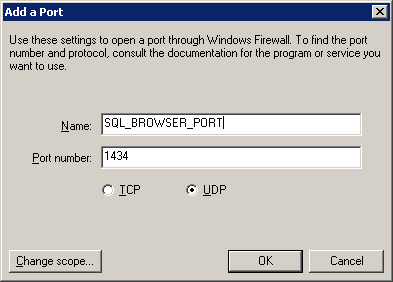

Также нужно убедиться, что в брандмауэре (Firewall’е) добавлен для разрешения UDP порт 1434 (если используется инстанция отличная от инстанции по умолчанию): в этом случае необходимо включение службы «SQL Server Browser» (Рисунок 8).

Рисунок 8: UDP порт

После чего необходимо перезапустить сервис MS SQL SERVER (Рисунок 10):

Рисунок 10: Перезапуск MS SQL SERVER

Для дальнейшей работы необходимо знать логин и пароль администратора БД (это может быть учетная запись «sa» или другая), или же учетная запись.

-

MySQL

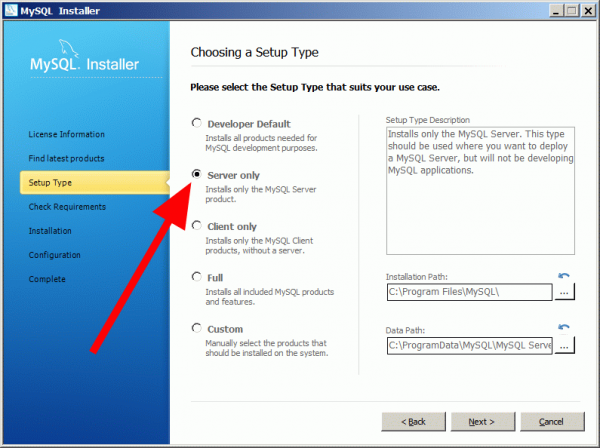

Можно устанавливать как на Windows, так и на Unix-системы.

Саму установку, как правило, необходимо производить на отдельную серверную машину, либо на машину администратора (если отдельной серверной нет) (Рисунок 11).

Рисунок 11: Установка MySQL

Рисунок 11: Установка MySQL

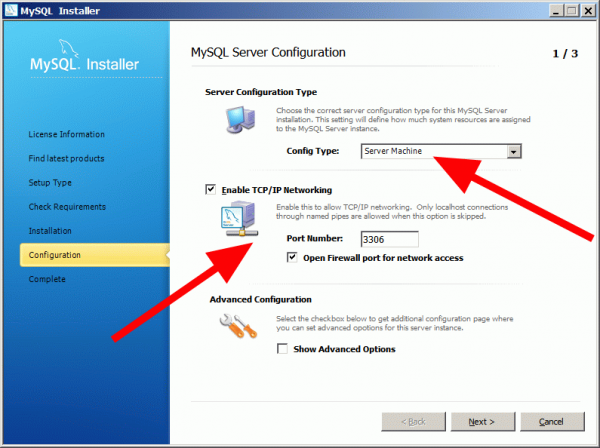

В ходе установки необходимо разрешить доступ к серверу по сети (Рисунок 12) и добавить в исключения Firewall’а порт сервера (данной опции может и не быть).

В СТАХАНОВЕЦ поддерживается не только порт 3306, для указания другого порта нужно его указывать через двоеточие после имени сервера с MySQL при подключении (например, SERVER:3310).

Рисунок 12: Разрешение доступа к серверу

Рисунок 12: Разрешение доступа к серверу

Если необходимо использовать несколько инстанций SQL-сервера, то в ходе установки нужно указать другое имя инстанции (сервиса для Windows), а также другой порт (отличный от порта по умолчанию 3306).

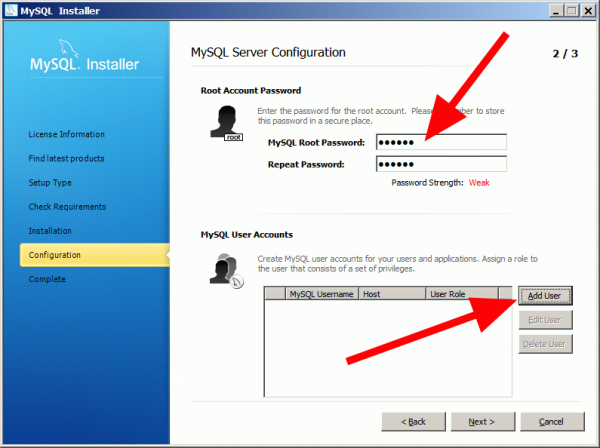

Также необходимо создать пароль для специального встроенного пользователя «root» (Рисунок 13).

Далее под этим пользователем можно будет входить в базу и изменять все настройки. Если предлагается ввести текущий пароль для root, то можно оставить это поле пустым.

Рисунок 13: Создание пароля для специального пользователя «root»

Рисунок 13: Создание пароля для специального пользователя «root»

Нужно этому пользователю разрешить доступ к базе с удаленных машин, отметив соотв. опцию в настройках (ее может не быть).

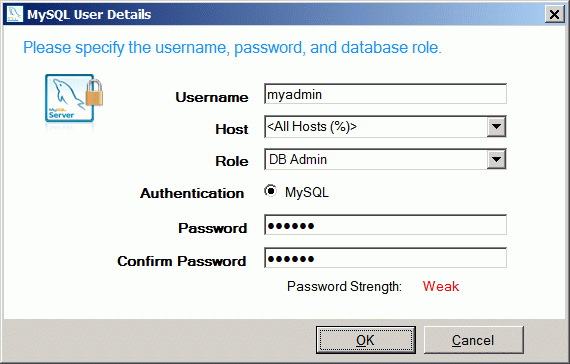

Если база MySQL будет расположена на отдельной машине или на локальной, но при подключении используется имя машины вместо localhost, то по умолчанию под пользователем root подключиться будет нельзя. Для этого рекомендуется создать дополнительного пользователя с правами «DB Admin» (Рисунок 14), и все администраторские действия с базой осуществлять от его имени, а не от root.

Рисунок 14: Создание дополнительного пользователя

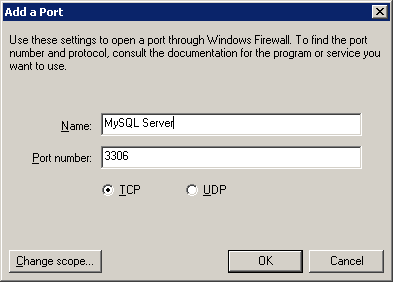

Если в установке не предлагалось добавить в исключения Firewall’а порт сервера, то необходимо это сделать вручную (Рисунок 15):

Рисунок 15: Добавление в исключения Firewall’а порт сервера

Программа администратора обычно устанавливается на отдельную машину, однако при необходимости ее можно установить и на машину с SQL-сервером.

Основной задачей программы служит изменение настроек клиентских машин, настроек сервера и установка прав администраторам/начальникам.

Если в организации несколько администраторов на разных машинах, то

можно установить данную программу сразу на несколько машин.

Установка запустится только из-под учетной записи администратора компьютера.

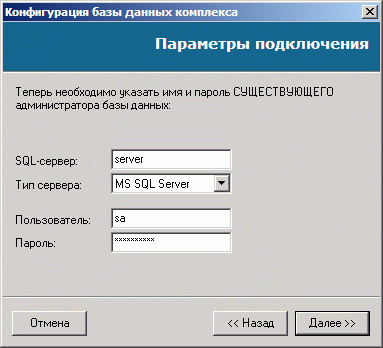

После установки запустится программа конфигурации базы данных СТАХАНОВЕЦ.

При желании эту программу всегда можно будет запустить повторно в любой момент (например, после переустановки SQL-сервера).

Данная программа создаст базу данных СТАХАНОВЕЦ на SQL-сервере и выполнит все необходимые действия для начала работы.

Программу достаточно запустить только один раз.

Для входа необходимо знать логин и пароль администратора БД (Рисунок 16).

Для MS SQL возможен также вход с учетными записями Windows.

Рисунок 16: Вход в программу

Если возникла ошибка выполнения и перед тем вы переустанавливали SQL-сервер, то необходимо удалить файлы старой базыСТАХАНОВЕЦ, которые остались после удаления SQL-сервера (информация только для MSSQL Server).

Обычно они находятся по следующему пути: «\Microsoft SQL Server\MSSQL\Data\stkh.*». После чего нужно будет запустить программу конфигурации БД еще раз.

После успешного выполнения база данных СТАХАНОВЕЦ полностью готова к работе и теперь нужно запустить программу «Глобальных настроек». В программе сразу необходимо добавить хотя бы одного начальника и установить для него необходимые права.

Далее необходимо перейти к страницам настроек клиентских машин и сервера.

Причем можно выполнить вход в программу глобальных настроек и с новым созданным логином начальника (если ему вы обеспечили соотв. права на изменение настроек).

Опционально можно создавать досье на каждого сотрудника (на вкладке «Досье сотрудников»), чтобы в БОСС-Онлайн и БОСС-Оффлайн видеть привычные фамилии вместо имен пользователей системы.

Опционально можно создавать иерархическую структуру компании для более удобного просмотра.

Также доступна автоматическая синхронизация с Active Directory на одноименной вкладке.

После создания начальника и установки настроек работу в программе глобальных настроек можно завершать.

Установка запустится только из-под учетной записи администратора компьютера.

При этом если на компьютере предусмотрена работа нескольких пользователей, то все равно установку нужно производить только один раз из-под учетной записи администратора.

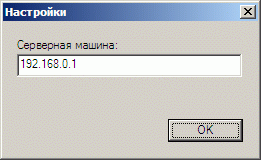

После установки будет автоматически запущена программа настроек (Рисунок 17).

Рисунок 17: Запуск программы настроек

«Серверная машина СТАХАНОВЕЦ» — необходимо установить IP-адрес сервера СТАХАНОВЕЦ (можно и имя машины).

В случае подключения к нестандартному порту (или подключения к определенной инстанции сервера СТАХАНОВЕЦ) необходимо указать также и порт через двоеточие (например, SERVER:12345).

Прилагаемый файл клиентской установки inst_client.exe можно запускать как локально, так и удаленно.

При локальном запуске без командной строки запустится обычная установка со всеми диалоговыми окнами (интерактивный режим).

Если запустить с командной строкой -server , то произойдет «тихая» установка клиента, который будет подключаться к серверу

Обычно такой способ удаленной «тихой» установки можно использовать в Microsoft System Center или другом ПО, позволяющим удаленно запускать программы.

Если клиент уже установлен, то произойдет только изменение параметра для подключения к серверу.

Ниже приведены коды возврата выполнения команды:

0 -успешное выполнение;

1 — успешное выполнение, но клиент будет активирован после перезагрузки (иногда возможно только в WinXP);

- 1 -неподдерживаемая старая ОС (Win2000/98);

- 2 -необходимы права администратора;

- 3 -пользователь отменил установку (только в интерактивном режиме);

- 4 -установлен клиент версии 1.хх, необходимо сначала удалить его;

- 5 -необходимо сначала выполнить перезагрузку, потом продолжить с установкой;

- 6 -ошибка записи в файл;

- 7 -в неинтерактивном режиме осуществлен запуск без командной строки.

На этой странице можно добавлять начальников (хотя бы один обязателен), а также дополнительных администраторов (при необходимости).

Между собой они отличаются только правами доступа. Добавлять и изменять права можно только при входе подадминистратором базы данных.

Добавление представляет собой создание нового пользователя в SQL-базе и назначение ему прав.

Важное замечание: если какой-то пользователь уже есть в SQL-базе и вы хотите, чтобы он смог работать с базой СТАХАНОВЕЦ, то его необходимо обязательно добавить на этой странице, т.к. просто того, что он есть в базе SQL недостаточно для полноценной работы!

Для MSSQL возможно также добавление учетных записей Windows — укажите пользователя в формате DOMAIN\username (домен без точки в сокращенном виде).

Созданные здесь начальники и дополнительные администраторы также могут входить в программу глобальных настроек, однако не смогут добавлять/удалять пользователей и устанавливать их права. Это может делать только администратор базы данных.

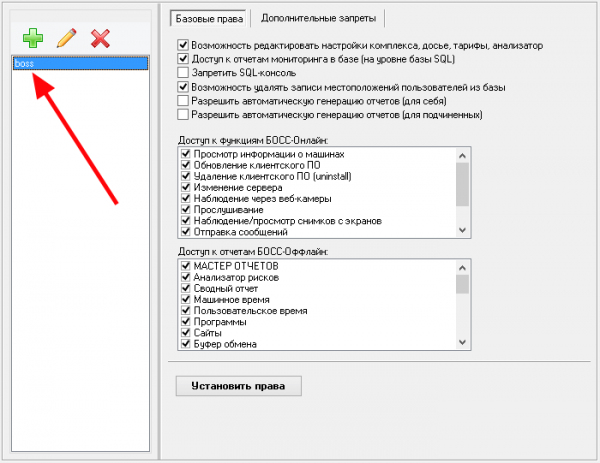

Пример создания начальника «boss» (Рисунок 18):

Рисунок 18: Создание начальника

Наиболее важные опции в правах начальника:

1.Возможность удалять записи местоположений пользователей из базы

2.Разрешает или запрещает работу на странице «Списки пользователей».

3.Разрешает автоматическую генерацию отчетов (для себя)

4. Разрешает автогенерацию отчетов по своим подчиненным с отправкой отчетов себе (или сохранением в папку).

5.Разрешает автоматическую генерацию отчетов (для подчиненных)

6.Разрешает автогенерацию отчетов по своим подчиненным с отправкой отчетов самим подчиненным.

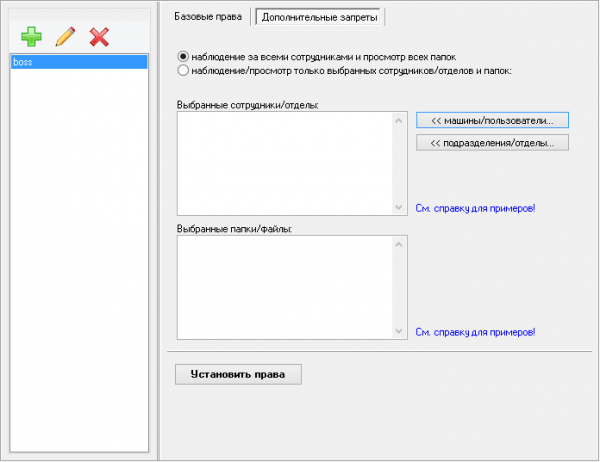

Отдельно рассмотрим «Дополнительные запреты» в разделе назначения прав для пользователей базы (Рисунок 19):

Рисунок 19: Дополнительные запреты

По умолчанию созданный пользователь базы может наблюдать в режимах онлайн/оффлайн за всеми сотрудниками/отделами и смотреть все папки через БОСС-Оффлайн. Однако бывает полезно назначить для каждого пользователя базы (начальника) каких-то конкретных сотрудников или отделы для наблюдения. В этом случае можно выбрать такие отделы (и при необходимости сотрудников), аналогично и с папками при просмотре через БОСС-Оффлайн.

Для выбора сотрудников можно воспользоваться кнопкой «машины/пользователи» (пока в базу не поступили данные от сотрудников, данный список будет пуст!) или же вводить данные вручную.

Для выбора отделов — кнопкой «подразделения/отделы» (создается структура компании в соотв. пункте глобальных настроек).

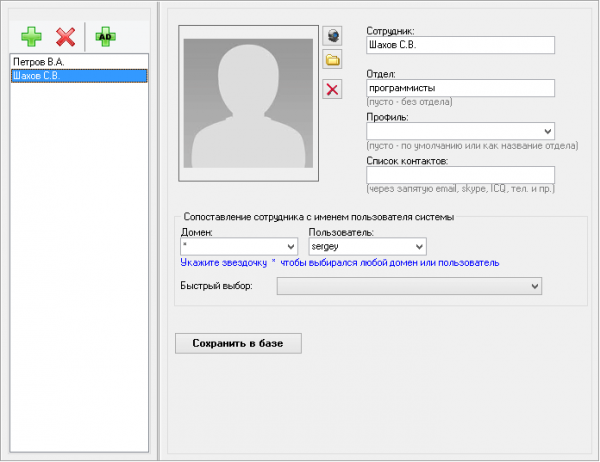

На этой странице можно опционально создавать досье на каждого сотрудника, чтобы в БОСС-Онлайн и БОСС-Оффлайн видеть привычные фамилии вместо имен пользователей системы (Рисунок 20).

Рисунок 20: Досье сотрудника

Отдел используется для сортировки и отображения в списках БОСС-Оффлайн/БОСС-Онлайн.

Профиль нужен для отчета анализатора. Можно сопоставить сотрудника с конкретным профилем для анализатора.

Если этого не сделать и оставить поле пустым, то профиль при построении отчета будет выбираться в следующем порядке:

- если найден профиль, название которого совпадает с отделом сотрудника, то он будет использоваться;

- профиль «по умолчанию».

В Список контактов можно указать список различных контактов сотрудника через запятую. Используется при построении отчета «Контакты» и при отправке отчетов самим сотрудникам.

Программное средство Workview предназначено для контроля рабочего времени и соблюдения трудовой дисциплины сотрудниками организации. Данное программное средство является эффективным инструментом помогающим решать задачи связанные с управлением персоналом, контролем и учетом рабочего времени, оценкой работы наемных сотрудников, соблюдением правил внутреннего распорядка.

Использование программы в организации позволяет повысить эффективность персонала и улучшить трудовую дисциплину, а информация собранная программой помогает в принятии верных управленческих решений.

Программа Workview позволяет контролировать работу сотрудников за компьютерами. Благодаря этой программе Вы будете точно знать, на что тратят рабочее время ваши сотрудники! А это знание позволит Вам сократить пустую трату рабочего времени в вашей компании и улучшить дисциплину в рабочем коллективе.

Информация, предоставляемая программой дает полную картину рабочего дня любого сотрудника. С помощью программы Workview можно легко получить ответы на все наиболее популярные вопросы, связанные с эффективным управлением персоналом:

-

Сколько времени сотрудники потратили на общение в социальных сетях?

-

Действительно ли сотрудник был занят составлением отчетов или подготовкой документов?

-

Как долго длился обеденный перерыв?

-

Кто регулярно опаздывает на работу?

-

Играют ли сотрудники на работе в компьютерные игры?

-

Играют ли они только в обеденный перерыв и после работы?

-

Кто из сотрудников действительно загружен работой, а кто только делает вид?

-

и многие другие.

Программа контроля и учета рабочего времени Workview является эффективным и незаменимым инструментом в управлении персоналом любой современной компании.

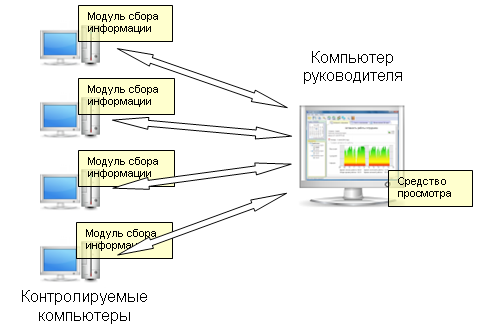

Принцип работы программы

Принцип работы программы заключается в следующем. Программа Workview состоит из двух частей: модуля сбора информации и основной программы. Сама программа Workviewустанавливается на компьютере руководителя, а модули сбора информации устанавливаются на компьютерах сотрудников. Для наглядности схема работы программы представлена ниже (Рисунок 21).

Рисунок 21: Схема работы программы

Модули сбора информации устанавливаются на всех контролируемых компьютерах и отвечают за сбор информации о работе пользователей на этих компьютерах. Для обычных пользователей работа модулей сбора информации никак не проявляется, не отображается никаких окон и сообщений. Таким образом, пользователи могут даже не знать об установленных на их компьютерах модулях сбора информации.

Программа Workview (средство просмотра) устанавливается только на том компьютере, с которого предполагается осуществлять контроль. Для отображения информации об использовании того или иного компьютера программа обращается к соответствующему модулю сбора информации и получает от него все необходимы данные. В случае, если компьютер, информацию об использовании которого Вы хотите получить, находится в выключенном состоянии, то для отображения информации используются данные из кэша. То есть, данные полученные при последнем обновлении информации об использовании данного компьютера.

В результате руководитель может контролировать работу сотрудников непосредственно со своего рабочего места. Вся информация отображается в наглядном виде прямо на экране рабочего компьютера руководителя.

2.2.2. Отображение данных

Основным преимуществом программы является наглядное представление информации. Вся собранная программой информация отображается в удобном и наглядном виде, позволяющем всего за несколько секунд оценить работу любого сотрудника за весь рабочий день.

Информация о времени работы за компьютером, времени начала и окончания работы, а также продолжительности активного периода использования компьютера отображается в виде наглядного графика активности (Приложение 2).

ЗАКЛЮЧЕНИЕ

В настоящее время работа предприятий зависит от различных внутренних и внешних показателей, таких как процентная ставка банка, наличие конкурентов и так далее. Однако самым главным фактором, от которого зависит место предприятия на современном рынке, является то, сколько часов работники заняты своей работой. Ежегодно предприятиям наносятся убытки из-за того, что работники тратят рабочее время впустую и не выполняют свои должностные обязанности. Поэтому работодателю важно контролировать рабочее время и эффективность его использования каждым сотрудником. Именно для этого разработаны такие программы, как «Стахановец» и «WorkView», позволяющие осуществлять контроль за распределением и рациональным использованием рабочего времени. Сравнив две данные программы, был сделан вывод, что программа «Стахановец» имеет больший функционал и проще в использовании.

СПИСОК ИСПОЛЬЗУЕМОЙ ЛИТЕРАТУРЫ

[Электронный ресурс]//URL: https://inzhpro.ru/kursovaya/po-vyichislitelnyie-sistemyi-seti-i-telekommunikatsii/

-

http://workview.ru

-

http://stakhanovets.ru

-

Трудовой кодекс РФ М., 2009. Принят Государственной Думой 21 декабря 2001, одобрен Советом Федерации 26 декабря 2001 // Собрание законодательства РФ. №1

-

Федеральный закон «О внесении изменения и дополнения в статью 96 Трудового кодекса Российской Федерации» №97 – ФЗ от 24 июля 2002 г. // СЗ РФ. 2002. №30. Ст.3014

-

Постановление Правительства Российской Федерации от 28 апреля 2007 г. №252 // Бюллетень трудового и социального законодательства Российской Федерации. – 2007. — №6. – 13-16с.

-

Постановление Минтруда России от 25 июня 1999 г., с изменениями и доп., утверждёнными постановлением Минтруда России от 23 августа 2001 г. // БНА РФ. 1999. №36; Бюллетень Минтруда России. 2002. №2

-

Инструкция по заполнению организациями сведений о численности работников и использовании рабочего времени в формах федерального государственного статистического наблюдения, утверждённую постановлением Госкомстата России от 7 декабря 1998 г. №121 // Бюллетень Министерства труда РФ. 1999. №2

-

Конвенция №182 о защите работников, занятых неполное рабочее время (1994)

Приложение 1

Структура комплекса «Стахановец»

-

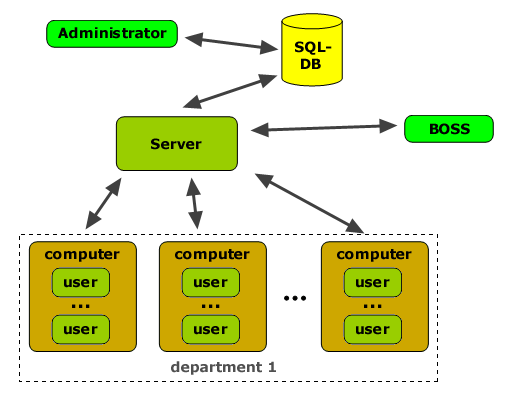

Простой случай (один зал и один сервер):

Рисунок 1

-

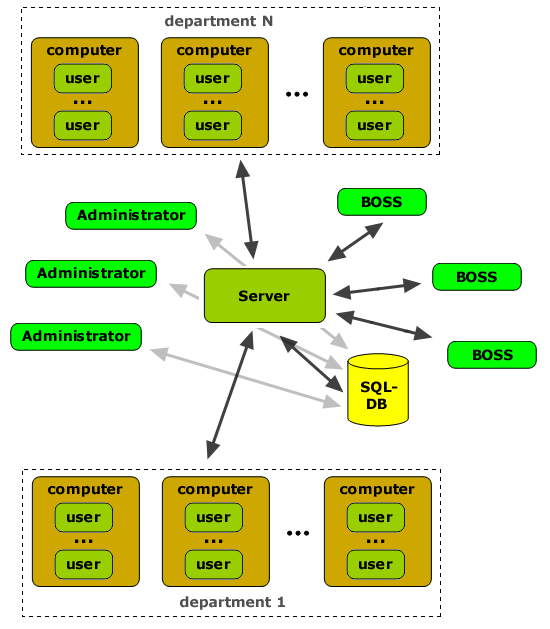

Несколько залов и один сервер:

Рисунок 2

-

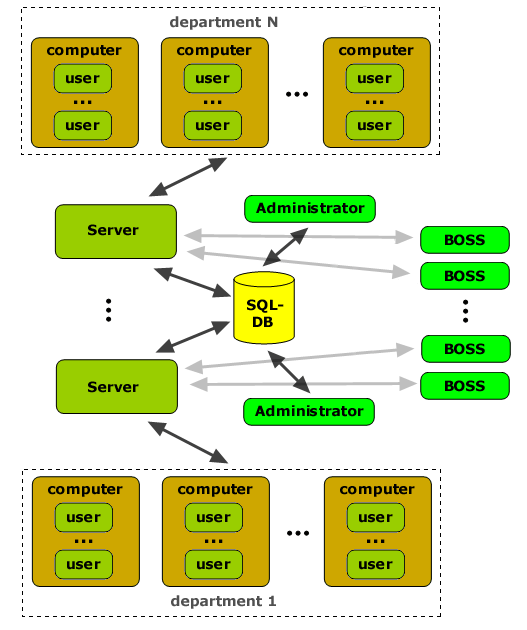

Сложный случай (несколько залов и несколько серверов):

Рисунок 3

-

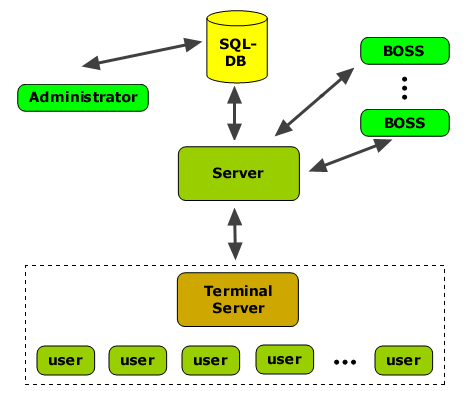

Работа в терминальных сессиях:

Рисунок 4

Приложение 2

Представление информации в программе WorkView

Рисунок 1: График активности работы сотрудника за компьютером

Рисунок 2: Продолжительность времени работы сотрудника

Рисунок 3: Список программ, с которыми работал сотрудник

Рисунок 4: Список сайтов Интернет, которые посещал сотрудник

24