В современном мире информация уже давно получила статус товара, и стала одним из основных объектов рыночных отношений. Информация стала важнейшим ресурсом человеческой деятельности. Она позволяет реагировать и управлять процессами и событиями. Для эффективного управления информацией используются автоматизированные системы. Основным хранилищем информации являются базы данных, находящихся под управлением автоматизированных систем. АС хранят, обрабатывают, передают и принимают информацию, которая может быть перехвачена непосредственно при передачи. Также утечка информации может происходить при несанкционированном и удалённом доступе к БД.

Поэтому проблема защита информации охватывает ряд важнейших целей и задач:

1) Предотвращение несанкционированного доступа к БД

2) Разграничение прав доступа к различным информационным ресурсам

Возможные угрозы безопасности:

3) нарушение конфиденциальности информации;

4) нарушение целостности компонентов системы;

5) доступ к компонентам и ресурсам системы.

2. Назначение и цели создания системы

Данный курсовой проект направлен на разработку подсистемы защиты информации для автоматизированной системы товарищества собственников жилья (АС «Квартплата-Исток»)

АС предназначена для автоматизации учёта и расчёта коммунальных услуг в рамках 100-квартирного жилого дома.

Основная цель автоматизированной системы «АСТСЖ» — повысить эффективность работы бухгалтера ТСЖ. Назначение АСТСЖ состоит в упрощении ввода коммунальных показателей, в том чтобы максимально уменьшить работу бухгалтера, выполняющего не только расчёты, но и работу по приёму и выдачи документов, ускорить проверку правильности заполнения документов, упростить процедуру приёма документов, содержащих любые сведения, как различных показателей, так и сведений о жильцах и квартирах.

Назначение АСТСЖ не только в регистрации входящих/исходящих документов, основное назначение работы АС — расчёт задолжностей для каждой квартиры за коммунальные услуги, а также сбор сведений и слежение о своевременном погашении задолжностях и выплатах по коммунальным услугам. Для этого в АС должна быть реализована возможность ведения личных счетов квартиросъёмщиков, которые могут быть использованы для внесения оплаты авансом.

АСТСЖ должна вести базу данных, которая должна содержать данные о зарегистрированных жильцах, их личные счета, переменные и постоянные коммунальные показатели и т.д.

Проектирование систем электроснабжения сельскохозяйственного назначения

... на объем и трудоемкость монтажных работ, удобность и безопасность эксплуатации электротехнических установок. Выбор схемных решений электроснабжения в значительной степени зависит от принятых систем напряжений в рассматриваемом объекте. ... ІІ категории по надежности сельскохозяйственного назначения; резко сократился научно- ... в населенном пункте, чел; количество жильцов в одном доме, чел. Таблица ...

Помимо этого АС должна:

1) Обеспечить безошибочный ввод данных;

2) Упростить поиск, просмотр и изменение информации баз данных;

- Быстрый вывод отчётностей по имеющейся информации.

Целью создания АС является:

- уменьшение труда бухгалтера;

- упрощение процессов обработки поступающей информации;

- автоматизация расчётов;

- ускорение формирования отчетов.

Автоматизированная система содержит три базы данных, в которых часть информации является строго конфиденциальной, это, например информация о составе семьи, лицевой счёт и расчёт выплат для каждой квартиры, поэтому такая АС должна быть защищена от несанкционированного доступа к информации, и вмешательства в её работу.

Конфиденциальность информации имеет два определения:

- Конфиденциальность — статус, предоставляемый информации для определения её секретности;

- Конфиденциальность — свойство информации быть известной только допущенным лицам.

Нарушителями информационной безопасности в данном случае могут являться сотрудники персонала и другие посторонние лица.

Для реализации системной защиты информации необходимо разработать и внедрить в АС подсистему защиты. Защищенная система обработки информации обеспечивает:

1) конфиденциальность и целостность обрабатываемой информации

2) контроль доступа (санкционированный и несанкционированный).

Успешное противостояние угрозам безопасности

Угрозами информационной безопасности являются, прежде всего, разглашение, несанкционированная модификация, подмена или уничтожение конфиденциальной информации. Реализация этих угроз может привести к серьезному материальному ущербу как жильцов дома, так и фонда ТСЖ, и повлечь за собой, например, заведение уголовного дела на ответственного за эту информацию, которым является управляющий ТСЖ.

Средствами противодействия данным угрозам, подлежащие автоматизации могут служить действия, выполняемые подсистемой защиты, такие как:

Криптографическое шифрование информации в БД, т.е файлы БД надёжно защищены, от несанкционированного к ним доступа с использованием других СУБД.

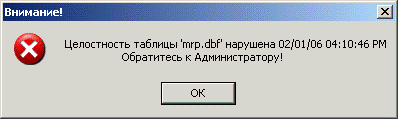

Проверка целостности файлов БД, т.е проверка на изменение файлов БД, модифицированных в не периода функционирования АС.

Разграничение прав доступа к различным информационным ресурсам АС.

Контроль событий, происходящих в системе, а именно время, место, и имя пользователя, осуществляющий эти события или действия, вызвавшие эти события.

автоматизированная система защита информация

3. Описание предметной области

Объектом автоматизации, для которого создаётся автоматизированная система является товарищество собственников жилья ТСЖ «Исток». Одна из функций его деятельности это расчёт выплат по коммунальным расходам и услугам, их учёт, а также учёт их задолжностей, в рамках 100-квартирного жилого дома.

После регистрации главного квартиросъёмщика происходит регистрация остальных жильцов квартиры, предъявлению заявления, и согласия всех остальных жильцов квартиры.

Каждый квартиросъёмщик имеет в учёте ТСЖ свой личный счёт для оплаты услуг и расходов впрок. Квартиросъёмщик становится задолжником тогда, когда его личный счёт после списания с него денежных средств становится ниже нуля. Оплата коммунальных расходов жильцами может производиться в любой рабочий день месяца путём пополнения своего лицевого счёта через бухгалтера.

Технические средства, основные показатели работы морского транспорта

... средства морского транспорта морской транспорт перевозка технический К техническим средствам морского ... и другая колесная техника, различные тележки, железнодорожные ... зависимости от задач и рода ... морскими грузоперевозками. Тем более что, сейчас просматривается явная тенденция, модернизации определенных типов судов в так называемые «комбинированные суда ». Комбинированные суда 3. Основные показатели ...

Расчёт задолжности по коммунальным расходам и услугам производится для каждой квартиры с учётом следующих показателей:

1) тарифов:

- тариф на электроэнергию;

- тарифы на горячую и холодную воду;

- тарифы на газ;

- тариф на отопление;

- тариф на канализацию.

2) переменных показателей:

- электросчётчик;

- счётчики воды;

- газовый счётчик.

3) постоянных показателей:

- общая площадь квартиры

жилая площадь квартиры;

количество проживающих в квартире

количество льготников.

Все эти расчёты производятся бухгалтером на своём рабочем месте офиса ТСЖ «Исток». К середине каждого месяца бухгалтер выполняет подсчёт общих и лицевых расходов с учётом всех показателей и списывает расчётное количество денежных средств с личных счетов в общий счёт, средства которого распределяются поставщикам услуг. Сумму перечисляемых средств определяет поставщик с помощью предоставления счёт фактуры. Если на личном счете квартиросъёмщика остался низкий показатель средств, которого не достаточно для оплаты, бухгалтер уведомляет об этом квартиросъёмщика либо по средствам телефонной связи, либо передаёт извещение для оплаты на почтовый ящик квартиры. Если на личном счете квартиросъёмщика достаточно средств для оплаты, то бухгалтер списывает со счёта необходимую для оплаты сумму средств, и выписывает квитанцию, которую отправляет квартиросъёмщику. Информационные потоки, возникающие при функционировании объекта автоматизации представлены на рис. 1.

4. Описание постановки задачи

1 Характеристика комплекса задач

Проанализировав предметную область и определив действия, выполняемые автоматизированной системой, можно выделить следующие функции, задачи и операции, приведённые на рис.2.

Для подробного рассмотрения функций рассмотрим операции, входящие в задачи системы.

Функция «Ведение БД» подразделяется на задачи и имеет ряд операций:

1) ввод информации в БД:

- ввод информации о новом жильце;

- ввод информации о новой квартире;

- ввод информации о тарифах;

- ввод информации с результатов коммунальных показателей;

- ввод информации о пополнении личного счёта.

редактирование информации в БД:

- редактирование информации о жильцах;

- редактирование информации о квартирах;

- редактирование информации о тарифах;

удаление информации:

- удаление информации о жильцах;

- удаление информации о квартирах;

Функция «Поиск информации в БД» подразделяется на задачи и имеет ряд операций:

1) поиск по номеру квартиры:

- операция поиска по номеру квартиры реализована в операции «редактирование информации жильца»;

- операция поиска по номеру квартиры реализована в задачах «пополнение личного счёта»;

Функция «Создание отчётов и печать» подразделяется на задачи, реализованные в качестве операций:

Формирование квитанции

Формирование извещения

Информация о квартире и её жильцах

Отчёт лицевого счёта

Функция «Контроль доступа» подразделяется на задачи и имеет ряд операций:

1) Проверка имени пользователя и пароля

- шифрование пароля

сравнивание криптограммы введённого пароля с криптограммой таблицы кодов паролей

Блокировка

блокировка компьютера после 3-х неудачных попыток

запись в журнал регистраций

Функция «Разграничение доступа» подразделяется на задачи и имеет ряд операций:

1) Открытие/закрытие доступа к элементам системы

- чтение таблицы разграничения полномочий

открытие/закрытие доступа при инициализации формы

Функция «Шифрование» подразделяется на задачи и имеет ряд операций:

Шифрование пароля при регистрации пользователя

Шифрование пароля при авторизации пользователя

Шифрование конфиденциальной информации по выходу из системой

Дешифрование конфиденциальной информации при входе в систему.

Функция «Регистрация событий» подразделяется на задачи и имеет ряд операций:

Запись в журнал всех действий пользователя в период его работы с системой

Функция «Контроль целостности» подразделяется на задачи и имеет ряд операций:

Расчёт и запись контрольной суммы всех таблиц при выходе из системы

Расчёт и сравнение контрольной суммы всех таблиц при запуске системы

Обработка входной информации осуществляется следующим образом:

- входная информация анализируется бухгалтером, который открывает соответствующую форму для ввода и вводит её;

- система преобразует информацию в соответствующий тип и заносит в БД.

Периодичность выдачи выходной информации, содержащейся в базе данных — 1 месяц , а также может определяется необходимостью её получения бухгалтером. Другие лица могут получить доступ к этой информации только через бухгалтера.

2 Выходная информация

2.1 Перечень и описание выходных сообщений

В автоматизированной системе используются следующие виды выходной информации:

- Экранные формы — для управления системой, отображения вводимой информации, редактирования и поиска, а также для выдачи результатов расчётов;

- Отчёты для экранного отображения и подготовки на печать информации получаемой по запросам из баз данных;

- Документ на бумажном носителе.

Назначение выходной информации состоит в составлении расчётных отчетов для предоставления их квартиросъемщикам.

Формирование расчётных отчетов (личных счетов) для предоставления их их квартиросъемщикам производится ежемесячно.

Наименование и формат выходных сообщений представлены в таблице 1.

Таблица 1. Перечень и описание выходных сообщений

|

Наименование выходного сообщения |

Формат |

Идеен-р |

Получатель |

|

Главная окно системы |

Экранная форма |

1 |

пользователь |

|

Анкета регистрации/изменения квартиры |

Экранная форма |

2 |

пользователь |

|

Анкета регистрации/изменения жильца |

Экранная форма |

3 |

пользователь |

|

Форма удаления квартиры/жильца |

Экранная форма |

4 |

пользователь |

|

Форма ведения расчётов |

Экранная форма |

5 |

|

|

Форма ввода показаний |

6 |

||

|

Отчёт лицевого счёта |

Документ |

7 |

квартиросъёмщик |

|

Извещение |

Документ |

8 |

квартиросъёмщик |

|

Квитанция |

9 |

квартиросъёмщик |

|

|

Информация о квартире и её жильцах |

Документ |

10 |

пользователь |

|

Форма «Учётные записи» |

Экранная форма |

11 |

Администратор |

|

Журнал регистрации пользователей |

Экранная форма |

12 |

Администратор |

|

Журнал регистрации событий |

Экранная форма |

13 |

Администратор |

|

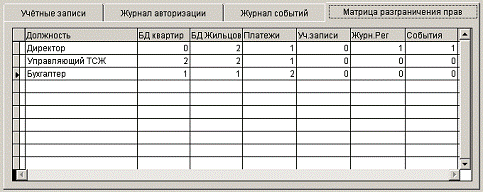

Матрица разграничения полномочий |

Экранная форма |

14 |

Администратор |

|

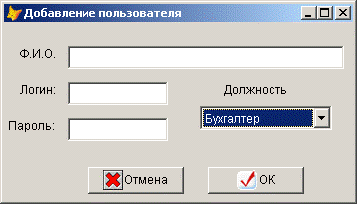

Форма добавления пользователей |

Экранная форма |

15 |

Администратор |

Наименование и формат структурных единиц выходной информации представлены в таблице 2.

таблица 2. Структурные единицы выходной информации

|

Наименование структурной единици |

Формат |

Идентификатор |

Идентификатор документа, в которых содержится |

|||

|

Информация о квартире |

||||||

|

Номер квартиры |

Число |

nk |

2,3,4,5,6,7,8,9,10 |

|||

|

Номер телефона квартиры |

Строка |

phone |

2,10 |

|||

|

Общая площадь |

Число |

o_pl |

2,5,7,10 |

|||

|

Жилая площадь |

Число |

j_pl |

2,5,7,10 |

|||

|

Вид тарификации воды |

Число |

tip_voda |

2,5,7 |

|||

|

Вид тарификации газа |

Число |

Tip_gaz |

2,5,7 |

|||

|

Информация о жильце |

||||||

|

Фамилия жильца |

Строка |

fam |

2,3,7,8,9 |

|||

|

Имя жильца |

Строка |

imya |

2,3,7,8,9 |

|||

|

Отчество жильца |

Строка |

otch |

2,3,7,8,9 |

|||

|

Мобильный телефон |

Строка |

mob_tel |

3,10 |

|||

|

Рабочий телефон |

Строка |

rab_tel |

3,10 |

|||

|

Социальный статус (льготник) |

Число |

lgot |

3,5,7,10 |

|||

|

Расчет выплат на квартиру |

||||||

|

Расчёт выплат за электроэнергию |

Денежный |

r_tok |

5,7,8,9 |

|||

|

Расчёт выплат за холодную воду |

Денежный |

r_hvoda |

5,7,8,9 |

|||

|

Расчёт выплат за горячую воду |

Денежный |

r_gvoda |

5,7,8,9 |

|||

|

Расчёт выплат за горячую воду |

Денежный |

R_kan |

5,7,8,9 |

|||

|

Расчёт выплат за газ |

Денежный |

r_gaz |

5,7,8,9 |

|||

|

Расчёт выплат за теплоэнергию |

Денежный |

r_teplo |

5,7,8,9 |

|||

|

Суммирование выплаченных средств в общий счёт ТСЖ |

||||||

|

Расчёт общего счёта ТСЖ |

Денежный |

or_tok |

5 |

|||

|

Защита АС |

||||||

|

Логин |

Строка |

login |

11,12,13 |

|||

|

Заш.пароль |

Строка |

Pas |

11 |

|||

|

Введённый логин |

Строка |

Vlogin |

12 |

|||

|

Введённый пароль |

Строка |

Vpas |

12 |

|||

|

Фамилия пользователя |

Строка |

Fam |

11,14 |

|||

|

Имя пользователя |

Строка |

Imya |

11,14 |

|||

|

Отчество пользователя |

Строка |

Otch |

11,14 |

|||

|

Должность |

Число |

Dolj |

11,14 |

|||

|

Событие |

Строка |

Sob |

13 |

|||

|

Место события |

Строка |

Mesto |

13 |

|||

|

Время события |

Строка |

T_sob |

13 |

|||

4.3 Входная информация

В автоматизированной системе входная информация поступает через экранные формы.

Таблица 3. Перечень и описание входных сообщений

|

Наименование выходного сообщения |

Формат |

Идеен-р |

|

|

Главная окно системы |

Экранная форма |

1 |

пользователь |

|

Анкета регистрации/изменения квартиры |

Экранная форма |

2 |

пользователь |

|

Анкета регистрации/изменения жильца |

Экранная форма |

3 |

пользователь |

|

Форма удаления квартиры/жильца |

Экранная форма |

4 |

пользователь |

|

Форма ведения расчётов |

Экранная форма |

5 |

|

|

Форма ввода показаний |

6 |

||

|

Информация о квартире и её жильцах |

Документ |

10 |

пользователь |

|

Форма «Учётные записи» |

Экранная форма |

11 |

Администратор |

|

Журнал регистрации пользователей |

Экранная форма |

12 |

Администратор |

|

Журнал регистрации событий |

Экранная форма |

13 |

Администратор |

|

Матрица разграничения полномочий |

Экранная форма |

14 |

Администратор |

|

Форма добавления пользователей |

Экранная форма |

15 |

Администратор |

Таблица 4. входной информации

|

Наименование структурной единици |

Формат |

Идентификатор |

Идентификатор документа, в которых содержится |

|

|

Информация о квартире |

||||

|

Номер квартиры |

Число |

nk |

2,4,6 |

Управляющий ТСЖ |

|

Номер телефона квартиры |

Строка |

phone |

2 |

Управляющий ТСЖ |

|

Общая площадь |

Число |

o_pl |

2 |

Управляющий ТСЖ |

|

Жилая площадь |

Число |

j_pl |

2 |

Управляющий ТСЖ |

|

Вид тарификации воды |

Число |

tip_voda |

2 |

Управляющий ТСЖ |

|

Вид тарификации газа |

Число |

Tip_gaz |

2 |

Управляющий ТСЖ |

|

Информация о жильце |

||||

|

Фамилия жильца |

Строка |

fam |

2,4,6 |

Управляющий ТСЖ |

|

Имя жильца |

Строка |

imya |

2,4,6 |

Управляющий ТСЖ |

|

Отчество жильца |

Строка |

otch |

2,4,6 |

Управляющий ТСЖ |

|

Мобильный телефон |

Строка |

mob_tel |

3 |

Управляющий ТСЖ |

|

Рабочий телефон |

Строка |

rab_tel |

3 |

Управляющий ТСЖ |

|

Социальный статус (льготник) |

Число |

lgot |

3 |

Управляющий ТСЖ |

|

Коммунальные показатели квартиры |

||||

|

Счётчик электроэнергии |

Число |

S_tok |

6 |

Бухгалтер |

|

Счётчик холодной воды |

Число |

S_hvoda |

6 |

Бухгалтер |

|

Счётчик горячей воды |

Число |

S_gvoda |

6 |

Бухгалтер |

|

Счётчик газа |

Число |

S_gaz |

6 |

Бухгалтер |

|

Коммунальные показатели дома |

||||

|

Общий счётчик электроэнергии лифтов |

Число |

S_lift |

6 |

Бухгалтер |

|

Общий счётчик холодной воды |

Число |

So_hvoda |

6 |

Бухгалтер |

|

Общий счётчик горячей воды |

Число |

So_gvoda |

6 |

Бухгалтер |

|

Общий счётчик газа |

Число |

So_gaz |

6 |

Бухгалтер |

|

Защита АС |

||||

|

Логин |

Строка |

login |

11,15 |

Администратор |

|

Пароль |

Строка |

login |

11,15 |

Администратор |

|

Действия пользователей |

Строка |

sob |

12,13 |

Пользователь |

|

Фамилия пользователя |

Строка |

Fam |

12,13,15 |

Администратор |

|

Имя пользователя |

Строка |

Imya |

12,13,15 |

Администратор |

|

Отчество пользователя |

Строка |

Otch |

12,13,15 |

Администратор |

|

Должность |

Строка |

Dolj |

1,11,12,13,15 |

Администратор |

|

Статус разрешения ф-ции |

Число |

|||

Группа и класс защищенности автоматизированной системы

Проведя анализа всех групп защищенности автоматизированных систем можно придти к выводу, что в данной АС необходимо использовать первую группу. Она классифицирует многопользовательские АС, в которых обрабатывается и (или) храниться информация разных уровней конфиденциальности, т.к не все пользователи имеют право доступа ко всей информации АС.

Группа содержит пять классов защищенности. Использоваться будет класс защищенности — 1Д по результатам анализа следующих функций:

1. идентификация и проверка подлинности субъектов доступа при входе в систему по паролю

2. осуществление входа/выхода субъектов доступа в систему/из системы;

. учет защищаемых носителей в журнале с регистрацией их выдачи/приема.

. обеспечение целостности информации от несанкционированного доступа;

. проведение периодического тестирования функций СВТ НСД при изменении программной среды и персонала АС с помощью тест — программ, имитирующих попытки несанкционированного доступа;

. наличие средств восстановления СВТ НСД.

5. Анализ методов решения

5.1 Методы решения поставленных задач

Проанализировав постановку задачи и рассмотрев возможные угрозы безопасности информации, необходимо определить методы решения поставленных задач, т.е выбрать при помощи каких средств можно реализовать требуемые функции и задачи опираясь на которые и выделив в основном защиту и целостность конфиденциальных данных, следует определиться с выбором качественных программных и иных средств, которые позволят свести к минимуму (а лучше полностью устранить) риск реализации угроз информационной безопасности.

Для осуществления этой цели возможно использование программного обеспечения сторонних организаций-разработчиков:

системы шифрования данных;

системы контроля целостности данных;

системы безопасной очистки носителей;

системы ограничения доступа к данным.

Но использование ПО сторонних организаций не гарантирует нужного уровня защиты, т.к. т.к. указанные средства и алгоритмы являются общедоступными, и для таких средств уже явно существуют противодействия, разработанные как авторами систем защиты, так и иными злоумышленниками.

Из всего вышеизложенного можно сделать вывод о целесообразности создания и использованием собственной системы безопасности для АС «Квартплата-Исток».

При этом будет гарантирована уникальность, секретность, совместимость алгоритмов, а также относительная экономия материальных средств на создание и сопровождение СЗИ.

5.2 Методы защиты информации

Существуют различные средства идентификации личности: пластиковые карты, USB — ключи, сенсорная панель сканирования отпечатка пальца. Для идентификации пользователя в данной системе используются стандартные средства ввода пароля, чего достаточно для решения поставленных задач.

В разрабатываемой системе необходимо применить следующие программно-технические методы защиты:

1. Ограничение доступа: доступ в систему имеют только зарегистрированные в ней пользователи, имеющие пароль доступа системы. Данный пароль не известен администратору.

2. Разграничение доступа к АС: осуществляется при помощи установления администратором прав для каждого типа пользователя на доступ к каждому из ресурсов системы.

3. Криптографическое преобразование информации: это преобразование информации к неявному виду с помощью шифров, в данном случае криптографическому преобразованию подвергается пароль, и данные лицевых счетов квартир.

4. Законодательные меры: в ТСЖ «Исток» принят ряд приказов, регулирующих доступ в офис и определяющих ряд требований о неразглашении конфиденциальной информации.

5. Функциональный контроль: Офис ТСЖ «Исток» находится на охраняемой территории жилого дома. Пункт охраны с лицом, отвечающим непосредственно за регулирование доступа на территорию дома посторонних лиц.

. Методы защиты информации от аварийных ситуаций: по всему жилому дому установлена система пожарной и охранной сигнализации. Жилой дом, его технические помещения и прилегающая к нему территория находящиеся под наблюдением вневедомственной охраны.

В офисе ТСЖ установлены блоки бесперебойного питания, имеется огнетушитель.

5.3 Обоснование выбора среды программирования

Подсистема защиты должна быть разработана и внедрена в АС «Кварплата-ИСТОК», которая разработана в среде программирования Visual FoxPro 8.0.Pro — высокопроизводительное средство разработки баз данных. Foxpro долгое время был самым популярным инструментом для создания баз данных. В настоящее время его несколько потеснили такие средства разработки как Delphi, MS Access и MS Visual Basic. Но и сейчас Foxpro остается самым популярным инструментом для разработки баз. В новые версии Visual Foxpro добавлено множество дополнений как в среду разработки (имеется ввиду редактор, окна отладки и другие визуальные элементы), так и собственно в синтаксис языка, которые намного увеличивают производительность работы. Все дополнения нацелены на уменьшение количества кода, которое разработчик должен набирать, а так же на предоставление дополнительного контроля над действиями пользователя. Скорость всегда была отличительной чертой FoxPro. Именно это послужило причиной, что до сих пор никому не удавалось погубить FoxPro.

Исходя из всего вышеперечисленного выбор среды программирования остановился на Visual FoxPro 8.0, так как эта объектно-ориентированная среда программирования наиболее подходит для реализации функций АСУТП, описанных выше.

Новые версии Visual FoxPro дают всё больше и больше новых возможностей. С помощью Visual FoxPro можно разработать систему, которая будет выполнять функции, описанные в пункте 4.1. В отличие от других СУБД, FoxPro позволяет разрабатывать СУБД, которые быстро и эффективно работают на локальном компьютере и выдвигают менее высокие требования к аппаратным ресурсам, чем, допустим, СУБД, разработанные в Delphi. Поэтому Visual FoxPro 8.0 вполне подходит для реализации поставленных задач разрабатываемой мной автоматизированной системы.

Минимальные ресурсы ПК для Visual FoxPro 8.0:

- Операционная система (для среды разработки) Windows 2000 с Service Pack 2 и выше или Windows XP. Windows NT 4.0 не поддерживается;

- IBM-совместимый компьютер с процессором не хуже класса Pentium;

- Наличие мыши;

- Не менее 64 Мбайг оперативной памяти (рекомендуется 128 Мбайт);

- 20 Мбайт свободной памяти — для минимальной установки, 165 Мбайт — для типичной и максимальной установки;

- Монитор типа 800 х 600 или более высокой разрешающей способности с палитрой 256 цветов (рекомендуется 16-битовый High Color).

Следовательно для обеспечения совместимости с АС и удобства интерфейса СЗИ, в качестве среды разработки следует использовать Visual FoxPro 8.0

6. Разработка информационного компонента системы

.1 Концептуальная модель данных ЗАС

Всю информацию, задействованную в системе можно распределить по отдельным объектам, на основании которых можно представить концептуальную модель.

Концептуальная модель представляет собой объекты и их взаимосвязи без указания способов их физического хранения, т.о. концептуальная модель является моделью предметной области. Проектирование концептуальной модели основано на анализе решаемых, на предприятии задач по обработке данных. Концептуальная модель системы представлена на рис.3

6.2 Логическая модель данных

В результате отображения концептуальной модели и технологической цепочки информации можно получить логическую модель. Логическая модель в отличие от концептуальной более привязана к конкретному структурному подразделению учреждения конкретной предметной области. Структуру логической модели оптимизируют для конкретной предметной области, согласно требованиям поставленных задач. Структура логической модели должна быть нормализована согласно правилам нормализации:

Первая нормальная форма.

Первая нормальная форма требует, чтобы каждое поле таблицы базы данных было неделимым и не содержало повторяющихся групп.

Таблица «квартиры» не удовлетворяет требованиям первой нормальной формы, т.к информация о проживающих находится в таблице жильцов. Для того, чтобы удовлетворяла требованиям первой нормальной формы переместим из неё это поле в таблицу жильцов. Т.к в таблице жильцов содержатся сведения не только о квартиросъёмщике, но и о других проживающих в квартире, то для выделения из всех проживающих главного квартиросъёмщика было введено поле вторичного ключа, однозначно определяющего главного квартиросъёмщика из всех остальных.

Вторая нормальная форма — поля таблицы должны зависеть только от первичного ключа

Поля, необходимые для расчёта на каждую квартиру, содержащие сведения о тарифах и общие показания коммунальных услуг включены в отдельные таблицы, как показано на рис.N, т.к они не зависят от первичного ключа.

Третья нормальная форма требует, чтобы в таблице не было транзитивных зависимостей между не ключевыми полями, то есть чтобы значение любого поля, не входящего в первичный ключ не зависело от значения другого поля, также не входящего в первичный ключ.

В подсистеме защиты все таблицы приведены к третьей нормальной форме:

6.3 Физическая модель данных

Физическая модель данных представляет собой реализацию логической модели в конкретной среде программирования.

Физическая модель определяет:

1) имена таблиц, по которым она будет храниться в базе данных;

2) имена, типы и размер атрибутов таблицы;

) характеристики первичного ключа.

Таблица 5. Таблица «t_pass.dbf» — Таблица кодов паролей, хранит информацию пользователях.

|

Атрибут |

Имя |

Тип |

Длина |

|

Логин |

Login |

Character |

10 |

|

Пароль |

Pas |

Numeric |

10 |

|

Должность |

Nd |

Numeric |

1 |

|

Ф.И.О. |

Fio |

Character |

40 |

Таблица 6. Таблица «mrp.dbf» — Матрица разграничения полномочий, хранит информацию о правах пользователей по должностям.

|

Атрибут |

Имя |

Тип |

Длина |

|

Должность |

nd |

Numeric |

1 |

|

БД квартир |

kv |

Numeric |

1 |

|

БД жильцов |

jilcy |

Numeric |

1 |

|

БД Платежей |

plat |

Numeric |

1 |

|

Таблица кодов паролей |

tkp |

Numeric |

1 |

|

Журнал событий |

J_sob |

Numeric |

1 |

|

Журнал регистрации пользователей |

J_reg |

Numeric |

1 |

|

Матрица разграничения полномочий |

mrp |

Numeric |

1 |

Таблица 7. Таблица «j_reg.dbf» — Журнал регистрации пользователей, хранит информацию о событиях входа и выхода из системы.

|

Атрибут |

Имя |

Тип |

Длина |

|

Введённый логин |

vlogin |

Character |

10 |

|

Введённый пароль |

vpass |

Character |

10 |

|

Дата входа в систему |

T_in |

DataTime |

8 |

|

Дата выхода из системы |

T_out |

DataTime |

8 |

|

Доступ |

dostup |

Numeric |

1 |

Таблица 8. Таблица «j_sob.dbf» — Журнал событий, хранит информацию о событиях пользователей системы.

|

Атрибут |

Имя |

Тип |

Длина |

|

Логин |

login |

Character |

10 |

|

Событие |

sob |

Character |

|

|

Место события |

mesto |

Character |

30 |

|

Время события |

T_sob |

DataTime |

8 |

Таблица 9. Таблица «kls.dbf» — хранит информацию контрольных сумм таблиц системы.

|

Атрибут |

Имя |

Тип |

Длина |

|

Имя таблицы |

ntab |

Character |

10 |

|

Контрольная сумма |

ks |

Numeric |

10 |

7. Разработка программного компонента системы

7.1 Алгоритм программы

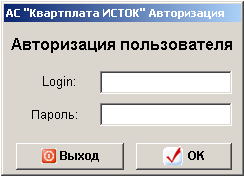

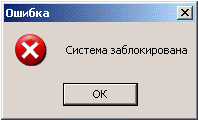

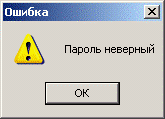

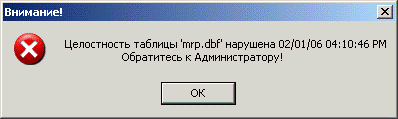

В начале программа проверят целостность всех таблиц, и если она нарушения выводится сообщение о нарушении целостности с указанием имени таблицы, и производится запись в журнал событий, далее программа пересчитывает контрольные суммы таблиц, и только после этого выводится окно авторизации пользователя. Пользователь вводит свой логин и пароль, ошибиться можно только три раза, после чего система блокируется. Любое событие (ошибка ввода, блокировка) записывается в журнал событий. Если пользователь с таким логином существует и введён верный пароль, система открывает главную форму, и определив должность и права пользователя, блокирует/разблокирует запрещённые/разрешённые данному типу пользователя функции системы и расшифровывает поля таблицы, содержащие конфиденциальную информацию. Теперь пользователь может пользоваться только теми функциями, которые ему разрешены администратором.

Т.к разработанной системе существует функция управления лицевыми счетами, то в подсистеме защиты предусмотрена защита от уменьшения лицевого счёта путём пополнения его отрицательной суммой, такое событие также записывается в журнал событий.

По завершению работы с системой пользователь может выйти из системы двумя способами:

1. Завершение сеанса — для смены пользователя;

2. Выход — для полного завершения работы и выключения компьютера.

При полном завершении работы подсистема защиты зашифровывает поля таблиц, содержащих конфиденциальную информацию, производит запись в журнал регистрации пользователей о завершении работы, пересчитывает контрольную сумму всех таблиц, записывает результаты в отдельную таблицу и выгружает приложение.

7.2 Разработка пользовательского интерфейса

АС «Квартплата ИСТОК» обладает удобным и понятным интерфейсом с использованием цветовой схемы операционной системы. Интерфейс управления имеет фреймовую структуру (элемент Page Frame), что во многом освобождает пользователя от многооконного засорения рабочей области.

Справочный интерфейс представлен в виде краткого описания программного продукта.

Интерфейс ввода/вывода представлен экранными формами ввода/вывода.

.3 Описание программных модулей и форм

Процедура начала программы «start.scx»

DO prc.prgFORM form_vhod.scx

Процедура проверки целостности «prc.prg»

CLOSE ALLALL

kls.dbf ALIAS kls IN 9j_sob.dbf IN 3klstopz, ks1WHILE EOF() = .f.= alltrim(kls.ntab) + ‘.dbf alias ‘+ alltrim(kls.ntab)+’ in 8’&h= kls.ntab&h= 0= AFIELDS(mas)topWHILE EOF()=.f.i =1 TO w= mas[1,12] + «.» + mas[i,1]

CASE mas[i,2] = «C»= ks1 + VAL(SYS(2007,alltrim(&z),1,-1))/100000mas[i,2] = «N»= ks1 + VAL(SYS(2007,alltrim(STR(&z)),1,-1))/100000mas[i,2] = «L»&z then = ks1 + 1

kls= alltrim(STR(ks1))= (right(ks1,5))= INT(VAL(ks1))kls.ks <> ks1

3BLANKj_sob.sob WITH «Нарушение целостности таблицы»j_sob.mesto WITH ‘»‘+AlLTRIM(kls.ntab)+’.dbf»‘=Dtoc(Fdate(‘jilcy.dbf’))+’ ‘+Ftime(‘jilcy.dbf’)j_sob.t_sob WITH CTOT(fs)kls(«Целостность таблицы ‘» + AlLTRIM(kls.ntab)+».dbf’ нарушена» +’ ‘+fs+;(«Целостность таблицы ‘» + AlLTRIM(kls.ntab) + «.dbf’ нарушена» +;

CHR(13) + «Обратитесь к Администратору!»,16,»Внимание!»)

Рис 4. Сообщение системы

ENDIF

SKIP

ENDDO

SELECT &h

Процедура регистрации события авторизации пользователя (pr1.prg)

Select 2BLANKvlogin WITH avpas WITH ct_in WITH DATETIME()dostup WITH d

Форма регистрации (form_vhod.scx)

Рис 5. Форма регистрации

Процедура «Load»

CLOSE ALLbl,t_user,dolj,sel_kv,sel_j,sel_tel,sel_p,pz,t_log,c=3

Обработчик кнопки «OK»allt_pass IN 1j_reg IN 2j_sob IN 3mrp IN 4kv IN 5jilcy IN 6

=ThisForm.Text1.Text=ALLTRIM(ThisForm.Text2.Text)=VAL(SYS(2007,c))1

=1FOR a=loginFOUND() bl=0

d=0

MESSAGEBOX(«Система заблокирована»,16,»Ошибка»)

Рис 6. Сообщение системы

quit

else

IF b=pas

d=2_log=t_pass.login_user=t_pass.fio=t_pass.nd.releaseFORM gl_sys

MESSAGEBOX(«Пароль неверный»,48,»Ошибка»)

Рис 7. Сообщение системы

d=1

bl=bl-1

endif

endif

ELSE

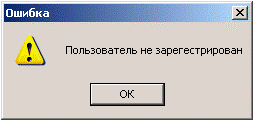

MESSAGEBOX(«Пользователь не зарегистрирован»,48,»Ошибка»)

Рис 8. Сообщение системы

ENDIF

DO pr1.prg

Обработчик кнопки «Выход»allexitt.prg.release

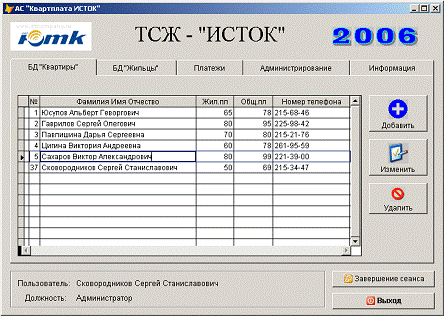

Форма «БД Квартир» (gl_sys.scx)

Рис 9. Форма «БД Квартир»

Обработчик события формы «Activate»

thisform.label2.Caption=t_user=dolj

4=’Go ‘+ALLTRIM(STR(rkd))

&v.Label4.Caption=ALLTRIM(mrp.ndolj)=.f.casemrp.kv=0.pageframe1.page1.grid1.Visible=.f..pageframe1.page1.label1.Visible=.t..pageframe1.page1.command1.visible=.f..pageframe1.page1.command2.visible=.f..pageframe1.page1.command3.visible=.f..pageframe1.page1.Enabled=.f.mrp.kv=1.pageframe1.page1.grid1.Visible=.t..pageframe1.page1.label1.Visible=.f..pageframe1.page1.command1.enabled=.f..pageframe1.page1.command2.enabled=.f..pageframe1.page1.command3.enabled=.f.mrp.kv=2.pageframe1.page1.grid1.Visible=.t..pageframe1.page1.label1.Visible=.f..pageframe1.page1.command1.enabled=.t..pageframe1.page1.command2.enabled=.t..pageframe1.page1.command3.enabled=.t.

casemrp.jilcy=0.pageframe1.page2.Enabled=.f.mrp.jilcy=1.pageframe1.page2.command1.enabled=.f..pageframe1.page2.command3.enabled=.f.

CASE mrp.jilcy=2.pageframe1.page2.command1.enabled=.t..pageframe1.page2.command3.enabled=.t.

casemrp.plat=0.pageframe1.page3.Enabled=.f.mrp.plat=1.pageframe1.page3.command1.enabled=.f..pageframe1.page3.command2.enabled=.f.mrp.plat=2.pageframe1.page3.command1.enabled=.t..pageframe1.page3.command2.enabled=.t.

CASEmrp.tkp=0.pageframe1.page4.pageframe2.page1.grid1.Visible=.f..pageframe1.page4.pageframe2.page1.label3.Visible=.t..pageframe1.page4.pageframe2.page1.command1.visible=.f..pageframe1.page4.pageframe2.page1.command2.visible=.f. .pageframe1.page4.pageframe2.page1.Enabled=.f.mrp.tkp=1=.t..pageframe1.page4.pageframe2.page1.grid1.Visible=.t..pageframe1.page4.pageframe2.page1.label3.Visible=.f..pageframe1.page4.pageframe2.page1.command1.enabled=.f..pageframe1.page4.pageframe2.page1.command2.enabled=.f.mrp.tkp=2=.t..pageframe1.page4.pageframe2.page1.grid1.Visible=.t..pageframe1.page4.pageframe2.page1.label3.Visible=.f..pageframe1.page4.pageframe2.page1.command1.enabled=.t..pageframe1.page4.pageframe2.page1.command2.enabled=.t.

endcase

mrp.j_reg=0.pageframe1.page4.pageframe2.page2.enabled=.f.=.t..pageframe1.page4.pageframe2.page2.enabled=.t.

ENDIF

mrp.j_sob=0.pageframe1.page4.pageframe2.page3.enabled=.f.=.t..pageframe1.page4.pageframe2.page3.enabled=.t.

dolj=4=.t..pageframe1.page4.pageframe2.page4.enabled=.t.

ENDIF

.pageframe1.page4.enabled=adm

*————————————

thisform.Refresh

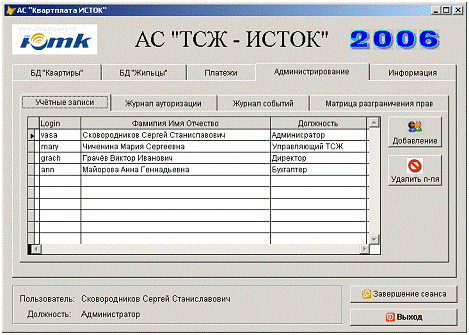

Страница «Учётные записи»

Рис 10 «Учётные записи»

Обработчик события страницы Page1 «Activate»

SELECT 3BLANKlogin WITH t_logmesto WITH «Таблица кодов паролей»sob WITH «Просмотр»T_sob WITH DATETIME().pageframe1.page4.pageframe2.page1.grid1.refresh

Обработчик кнопки «Добавление»FORM add_p.scx

Обработчик кнопки «Удалить пользователя»

sel_p=t_pass.np

thisform.pageframe1.page4.pageframe2.page1.Grid1.RecordSource=»1sel_p=0(«Ничего не выбрано»)FROM t_pass WHERE np=sel_p.pageframe1.page4.pageframe2.page1.Grid1.RecordSource=’t_pass’.pageframe1.page4.pageframe2.page1.Grid1.Refresh

ENDIF

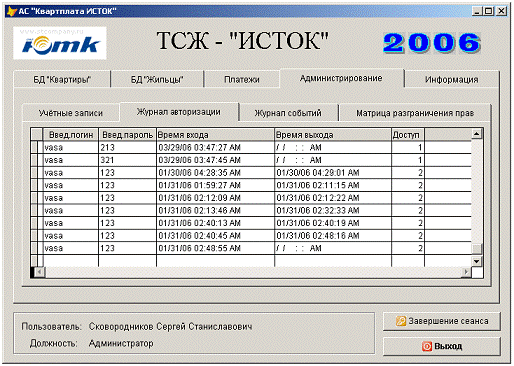

Страница «Журнал авторизаций пользователей»

Рис 11. «Журнал авторизаций пользователей»

Обработчик события страницы 2(Журнал авторизаций) «Activate»

SELECT 3BLANKlogin WITH t_log

replace mesto WITH «Журнал регистраций пользователей»

replace sob WITH «Просмотр»T_sob WITH DATETIME()

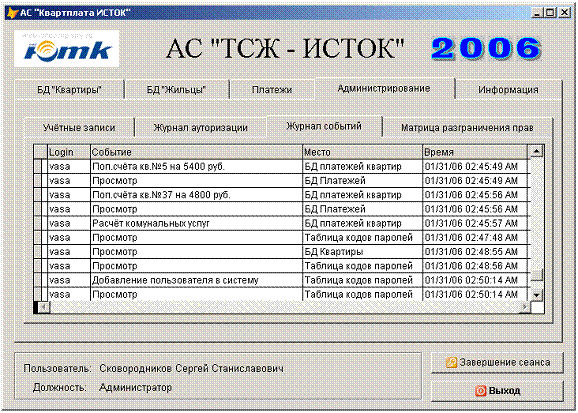

Страница «Журнал событий»

Рис 12. «Журнал событий»

Обработчик события страницы 3(Журнал событий) «Activate»

SELECT 3BLANKlogin WITH t_logmesto WITH «Журнал событий»sob WITH «Просмотр»T_sob WITH DATETIME()

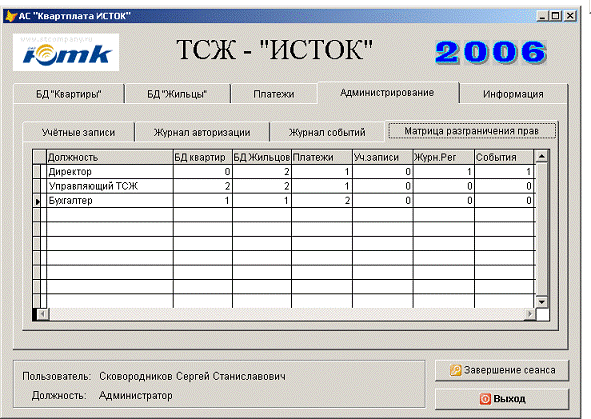

Страница «Матрица разграничения полномочий»

Рис 13 «Матрица разграничения полномочий»

Обработчик события страницы 4 «Activate»

SELECT 3

APPEND BLANKlogin WITH t_logmesto WITH «Матрица полномочий» sob WITH «Просмотр/Изменение»

replace T_sob WITH DATETIME()

4FILTER TO Dolj<>4.Refresh

Обработчик кнопки «Завершение сеанса»

CLOSE allj_regbottomt_out WITH DATETIME().releaseFORM form_vhod

CLOSE all

Обработчик кнопки «Выход»

CLOSE allj_regbottomt_out WITH DATETIME().hideallexitt.prg

8. Инструкции по эксплуатации (организационный компонент системы)

.1 Инструкция пользователя

Общие положения

Данная инструкция предназначена для пользовательского персонала, которым для данной системы являются бухгалтер, управляющий и директор ТСЖ. АС «Квартплата ИСТОК» предназначена для ведения учёта и организации расчёта коммунальных услуг.

Требования по защите информации

Для каждого из пользователей, которым необходим доступ к системе, администратором должна быть создана учетная запись о пользователе системы, состоящая из имени (идентификатора, логина) пользователя и пароля, которые должны быть согласованы и переданы пользователям.

Порядок работы с системой

При запуске системы открывается окно авторизации пользователя, в котором пользователь должен ввести свой логин и пароль. При неверном вводе пароля высвечивается сообщение, о неверном пароле. Пользователю предоставляются три попытки ввода пароля, если все всех трёх попытках пароль был неверный, система блокируется. При удачной авторизации открывается главное окно системы. Также, в случае нарушении целостности таблиц, при запуске программы пользователю может быть показано соответствующее сообщение.

Рис 14. Сообщение системы

При этом пользователь должен не медленно сообщить об этом вышестоящему руководству, или администратору.

На главной форме системы, отражены следующие страницы:

) БД квартир — страница формы, на которой в виде таблицы отражена БД, содержащая информацию о квартирах: Номер квартиры, Ф.И.О владельца, общая площадь, жилая площадь.

Перед началом эксплуатации картотеки всех квартир и проживающих должны быть занесены в БД.

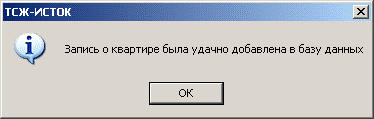

Для занесения информации (картотеки) о квартире, необходимо вызвать форму регистрации квартиры, нажав на кнопку «добавить», и заполнить все поля формы. По завершении ввода нажать — «ОК». Оповещением об успешной регистрации будет служить следующее сообщение:

Рис 15. Сообщение системы

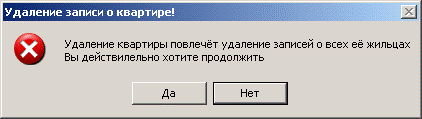

В случае ошибочного ввода данных информацию о квартире можно изменить или удалить, для этого выбрать нужную запись, и нажать на соответствующие кнопки формы «Изменить», «Удалить».

При изменении картотеки квартиры, можно изменить только номер телефона и выбрать Ф.И.О. владельца (главного квартиросъёмщика) из списка проживающих в данной квартире. При удалении картотеки квартиры в целях безопасности будет выведено следующее сообщение:

Рис 16. Сообщение системы

2) БД Жильцов — страница формы, на которой в виде таблицы отражена БД, содержащая информацию о жильцах выбранной квартиры: Номер квартиры, ф.и.о проживающих, мобильный телефон.

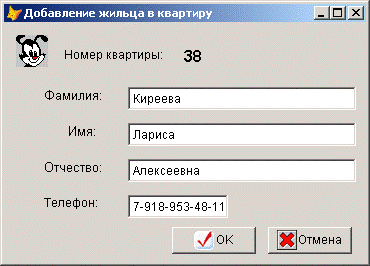

Для добавления жильца необходимо сначала выбрать квартиру на странице «БД Квартир», затем перейти на страницу «БД Жильцов» и вызвать форму регистрации жильцов, нажав кнопку «Добавить».

Рис 17. Форма добавления жильца

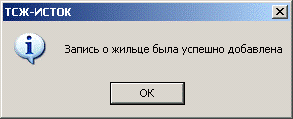

В появившейся форме ввести данные жильца: Фамилия, Имя, Отчество, номер мобильного телефона, по завершении ввода нажать на кнопку «ОК». Оповещением об успешном добавлении будет служить следующее сообщение:

Рис 18. Сообщение системы

) Платежи — страница формы, на которой отображается информация о личных счетах квартир, а также о начисленных для оплаты средств за коммунальные услуги. Оплате жильцами услуг за коммунальные услуги, должен производится авансом, т.е заранее лицевой счёт квартиры должны быть пополнен. Пополнение счёта производит пользователь — бухгалтер, для этого необходимо вызвать форму пополнения счёта, нажав на кнопку «Пополнение». После чего необходимо ввести с клавиатуры необходимую сумму.

Расчёт коммунальных услуг производится бухгалтером 1 раз в месяц. Для этого необходимо нажать кнопку «Расчёт».

) Информация — страница формы, отображающая дополнительную информации о программе;

Для завершения работы с системой необходимо нажать кнопку «Выход» — для полного завершения работы, или «Завершение сеанса» для смены пользователя.

.2 Инструкция администратора

. Общие положения

Данная инструкция предназначена для лица — сотрудника организации, назначавшимся на должность администратора системы. АС «Квартплата ИСТОК» имеет подсистему защиты, с помощью которой администратор должен выполнять свои должностные обязанности по обслуживанию системы и защите обрабаты-ваемых и хранимых в ней баз данных.

Данная инструкция не должна противоречить должностной инструкции администратора.

. Требования по защите информации

Администратор должен:

) Инсталлировать систему;

) Ограничить доступ к хранимой информации путём установления паролей при

) Разграничить права пользователей в соответствии с их должностными обязанностями;

) Еженедельно проверять журнал авторизации пользователей и журнал регистрации событий на наличие записей о НСД и нарушении целостности таблиц, а также других неправомерных попыток действия пользователей;

) Выявлять нарушителей и сообщать о них директору ТСЖ.

) Проводить возможные восстановительные работы, по выявлению неработоспособности АС.

. Инсталляция системы

Для инсталляции системы необходимо запустить файл «setup.exe», и указать необходимый путь для распаковки (в данном случае “O:\ZAS\”).

4. Порядок работы с системой

После запуска программы появится форма авторизации пользователя. Администратор должен войти в систему под именем: “admin”, паролем является лицензионный номер продукта.

4.1 Регистрация пользователей

Для регистрации пользователей необходимо вызвать форму регистрации пользователей, выбрав страницу «Администрирование», и на странице «Учётные записи» кликнуть на кнопку «Добавление». В появившейся форме заполнить все поля, выбрать должность, и по завершении ввода нажать «ОК»

Рис 18. Форма добавления пользователя

.2 Установка прав пользователей

Для установления прав пользования определёнными ресурсами системы необходимо перейти на страницу «Администрирование» затем «Матрица разграничения прав».

В первом столбце отображены должности (правовой статус) пользователей

В АС «Квартплата ИСТОК» для пользователей предусмотрены 3 уровня прав в соответствии и их должностями:

Директор

Управляющий ТСЖ

Бухгалтер

В заголовках остальных столбцов отображены ресурсы системы, которым пользователям предоставляются права. На пересечении строки должности и столбца ресурса необходимо установить значения:

— Ресурс закрыт;

— Только для просмотра;

— Полный доступ к ресурсу.

5. Технические сведения

АС «Квартплата ИСТОК» состоит из следующих файлов, приведённых в таблице 10.

Таблица 10. Список файлов системы

|

Имя файла |

Размер, байт |

Описание |

|

Формы |

||

|

add_j.scx |

4 444 |

Форма добавления жильцов |

|

add_kv.scx |

6 275 |

Форма добавления квартир |

|

add_p.scx |

4 348 |

Форма добавления пользователей |

|

form_vhod.scx |

4 596 |

Форма авторизации |

|

gl_sys.scx |

42 112 |

Главная форма |

|

izm_kv.scx |

5 092 |

Форма изменения данных квартир |

|

p_schet.scx |

4 506 |

Форма пополнения счёта |

|

Таблицы |

||

|

jilcy.dbf |

1 204 |

Таблица жильцов |

|

j_reg.dbf |

16 113 |

Таблица авторизаций пользователей |

|

j_sob.dbf |

36 991 |

Таблица регистрации событий |

|

kls.dbf |

444 |

Таблица хранения контрольных сумм |

|

kv.dbf |

1 078 |

Таблица квартир |

|

mrp.dbf |

680 |

Таблица — разграничения полномочий |

|

j_pass.dbf |

801 |

Таблица учётных записей и кодов паролей |

9. Заключение

Заказчик — Товарищество Собственников Жилья «ИСТОК» заказало разработать автоматизированную систему «Квартплата ИСТОК» учёта и расчёта коммунальных платежей с целью повышения производительности персонала при расчёте коммунальных платежей, снижения риска субъективных ошибок, а также обеспечения безопасности для данных участвующих и информационно-расчётных потоках объекта автоматизации.

В процессе проделанной работы была разработана АС «Квартплата Исток». Разработка системы выполнялась в среде разработки СУБД — Visual Fox Pro 8.0 поэтапною:

) Сначала создавались базы данных, исходя из результатов исследований предметной области, и построения концептуальной и логической модели, но окончательное формирование логической модели сложилось на дальнейших этапах.

) Затем разрабатывался удобный и понятный пользовательский интерфейс и код обработчиков событий, обеспечивающих ещё и безошибочный ввод данных.

) На этом этапе разработки была разработана мощная подсистема защиты, включающая:

систему разграничения доступа;

систему разграничения полномочий;

систему криптографической защиты;

систему контроля целостности;

систему регистрации событий.

) На заключительном этапе разработке программного компонента были выявлены и отлажены ошибки программирования, созданы отчеты и справочная информация.

В результате проделанной работы получилась защищённая автоматизированная система, лёгкая в управлении, но выполняющая сложные расчёты, и полностью удовлетворяющая требованиям заказчика и соответствую-щая целям курсового проекта.

Т.к в современном мире уровень информатизации постоянно повышается, и автоматизированные системы могут в дальнейшем не справляться с такими информационными потоками, поэтому АСУТП необходимо сохранять и поставлять с открытым кодом, что даст возможность. Это даст возможность владельцам направлять систему на доработку другим программистам, или самостоятельной модификации с привлечением внутрифирменных специалистов. Такое предложение поставки особо ценится среди заказчиков.

Список использованной литературы (источников)

1. Попов А.А. Создание приложений для FoxPro 2.5/2.6 в DOS и Windows. — М.: Издательство «ДЕСС КОМ», 2000.

2. Агальцов В.П. Базы данных. — М.: Мир, 2002.

. Бемер С., Фратер Г. Microsoft Access для пользователя. — М.:Микап, 1994.

. Мусина Т.В., Пушнаренко В.А. — Visual FoxPro 7.0. Учебный курс. — К.:ВЕК+; СПб.: КОРОНА принт; К.: Бином — Пресс, 2004

5. Мусина Т.В. — Visual FoxPro 8.0. Учебный курс. — К.:ВЕК+; СПб.: КОРОНА принт; К.: ИТИ, 2004.

. Государственные стандарты. Информационная технология. Автоматизированные системы. Основные положения. — М.:ИПК. Издательство стандартов,2002.

. ГОСТ 34.601 — 90. информационная технология. Комплекс стандартов на автоматизированные системы. Автоматизированные системы. Стадии создания.

. ГОСТ 34.602-89. информационная технология. Комплекс стандартов на автоматизированные системы. Техническое задание на создание автоматизированной системы.

. ГОСТ 24.204-80. система технической документации на автоматизированные системы управления. Требования к содержанию документа «Описание постановки задачи».

Приложения

ПРИЛОЖЕНИЕ 1

1. ТЕХНИЧЕСКИЕ ТРЕБОВАНИЯ К ПОДСИСТЕМЕ ЗАЩИТЫ АС

.1. Требования к системе в целом

.1.1 Требования к структуре и функционированию системы

Разрабатываемая система является подсистемой защиты информации в АС «Квартплата ИСТОК», которая предназначена для хранения и обработки информации оплаты коммунальных услуг, и часть информации которой является конфиденциальной, и должна быть защищена.

Разрабатываемая подсистема должна обеспечивать надёжное, защищённое хранение и обработку данных с возможностью обеспечения управляемого доступа к ним пользователей.

Функциональная структура системы защиты должна включать в себя следующие подсистемы:

подсистему ограничения доступа;

подсистему разграничения полномочий;

подсистему криптографической защиты;

подсистему контроля целостности;

подсистему регистрации событий.

.1.2. Требования к численности и квалификации персонала и режиму его работы

Пользователями данной системы являются:

Директор ТСЖ

Управляющий

Бухгалтер

Пользователи должны обладать базовыми знаниями и навыками по работе с ПЭВМ и ознакомиться с руководством пользователя АС «Квартплата ИСТОК». Других требований к их квалификации не предъявляется.Дополнительное обучение пользователя работе с системой, по договорённости, может проводится самим разработчиком.

Администраторы должны обладать знаниями в области администрирования операционных систем, СУБД, знаниями и навыками по эксплуатации и обслуживанию технических средств, по работе с операционной средой Windows, по инсталляции и настройке программного обеспечения. Администраторы должны владеть общими принципами построения системы, способами резервного копирования и аварийного восстановления, конфигурированием и настройкой программно-технических компонентов Системы.

Кроме того, обязательным являются наличие знаний в объеме не ниже второй квалификационной группы по технике электробезопасности при работах с напряжением до 1000 В.

Режим работы Администраторов и пользователей определяется директором ТСЖ.

.1.3. Показатели назначения

В системе не предусмотрено самостоятельное изменение пользователем структуры данных, методов ввода/вывода, хранения и обработки данных.

.1.4. Требования к надежности

Система должна обеспечить сохранность данных в случаях аварийного отключения питания, выхода из строя аппаратных компонентов.

Требования к надежности Системы в целом складываются из требований к надежности технических средств, системного и прикладного ПО и хранилищ данных.

При вводе системы в эксплуатацию устанавливается регламент резервного копирования информации для обеспечения её сохранности в случае сбоев оборудования.

Время гарантированной работы Системы в случае отключения энергоснабжения, обеспечиваемое источниками бесперебойного питания, должно быть не менее 30 минут.

1.1.5. Требования по безопасности

Все внешние элементы технических средств Системы, находящиеся под напряжением, должны иметь защиту от случайного прикосновения, а сами технические средства иметь зануление или защитное заземление в соответствии с ГОСТ 12.1.030-81 и ПУЭ.

Система электропитания должна обеспечивать защитное отключение при перегрузках и коротких замыканиях в цепях нагрузки, а также аварийное ручное отключение.

Система должна обеспечивать безопасную работу пользователей, не требуя проведения инструктажей и специальных подготовок по технике безопасности, при любых, в том числе ошибочных действиях пользователя, не связанных со вскрытием корпусов устройств.

Все оборудование, входящее в состав Системы, должно быть серийным и иметь сертификат безопасности.

Безопасность помещений, в которых должна эксплуатироваться Система должна обеспечиваться Заказчиком.

.1.6. Требования по эргономике и технической эстетике

Требования по технической эстетике к Системе не предъявляются.

Объем, способы кодирования и представления информации должны соответствовать возможностям человека по восприятию и переработке информации.

.1.7. Требования к эксплуатации, техническому обслуживанию, ремонту и хранению компонентов системы

Условия эксплуатации Системы должны соответствовать нормальным климатическим условиям, определенным в ГОСТ 27201-87 и иметь следующие значения:

температура воздуха от 150 С до 250 С;

относительная влажность от 45% до 75% при 250 С;

атмосферное давление от 630 мм. рт. ст. до 800 мм. рт. ст.

Электропитание технических средств Системы должно осуществляться от сети 220В (50Гц), организованной в соответствии с ПУЭ.

Ремонт ВТ должен производиться в специализированных сервисных центрах квалифицированным персоналом.

Монтаж и наладка ВТ на месте эксплуатации должны производиться представителями Исполнителя.

.1.8. Требования к защите информации от несанкционированного доступа

Основное назначение подсистемы защиты АС — защита информации баз данных от несанкционированного просмотра, копирования, модифицирования и удаления. Подсистема защиты должна обеспечивать:

ограничение доступа;

разграничение полномочий;

криптографическую защиты данных;

контроля целостности;

регистрации всех действий пользователей системы и попыток НСД.

.1.9 Требования по сохранности информации

Сохранность информации обрабатываемой Системой в случае кратковременных сбоев электропитания или отказов одного из носителей данных должна обеспечиваться за счет:

организации бесперебойного электропитания серверов, взаимодействующих с Системой;

использования средств резервного копирования.

.1.10 Требования по стандартизации и унификации

При разработке Системы унификация и стандартизация должна обеспечиваться

на уровне классификаторов (рубрикаторов) данных;

на уровне интерфейсов взаимодействия персонала (операторов ввода и коррекции дан-ных);

на уровне интерфейсов взаимодействия пользователей;

на уровне API-интерфейсов взаимодействия с внешними приложениями.

. Требования к функциям (задачам), выполняемым системой

Функциональные возможности системы защиты складываются из функций, выполняемых входящими в нее подсистемами:

.1. Подсистема ограничения доступа

Подсистема ограничения доступа выполняет следующие функции:

Хранение логинов и кодов зашифрованных паролей пользователей

Открытие доступа к Системе только при правильном вводе логина и пароля.

Блокировка системы при вводе неверного пароля более 3-ех раз.

.2. Подсистема разграничения доступа

Подсистема разграничения доступа выполняет следующие функции:

Присвоение каждому пользователю один из трёх статусов достура

Управление статусами с помощью матрицей разграничения полномочий.

Ограничение для пользователей пользованием ресурсами системы в соответствии с матрицей разграничения полномочий.

Подсистема криптографической защиты выполняет следующие функции:

Шифрование паролей при регистрации и авторизации пользователя

Криптографическое шифрование полей таблиц, содержащих конфиденциальную информацию при завершении работы с системой и дешифрование при запуске системы.

.4 Подсистема контроля целостности

Подсистема контроля целостности должна обеспечивает информирование пользователей и администратора о несанкционированном изменении таблиц БД, произведённых в не периода функционирования АС. Это достигается следующими функциями:

Подсчёт контрольных сумм всех полей и записей всех таблиц при выходе из системы

Подсчёт контрольных сумм всех полей и записей всех таблиц при входе в систему

Сравнение контрольных сумм

.5 Подсистема регистрации событий

Подсистема регистрации должна выполнять следующие функции:

Регистрация события авторизации пользователя и выхода его из системы

Регистрация всех попыток НСД

Регистрация каждого действия пользователя.

. Требования к видам обеспечения

3.1. Математическое обеспечение

Математическое обеспечение должно состоять из совокупности стандартных математических формул различного рода для выполнения вычислительного процесса при формировании криптографической защиты.

3.2. Требования к информационному обеспечению

Информационное обеспечение должно включать в свой состав:

— массивов информации, содержащих электронные карточки дел и документов, электронные образы (копии) описей фондов, описей дел, документов дел;

— рубрикаторы и классификаторы;

— нормативно справочную информацию.

Информационное обеспечение должно обеспечивать реализацию основных функций Системы по оперативному предоставлению информации в удобной для использования форме.

Наполнение Системы первичным информационным ресурсом выполняется путем сканирования и ретроконверсии бумажных документов силами и средствами Исполнителя.

Требования к программному обеспечению

Для работы СУБД Visual FoxPro версии 8.0 , ОС Windows 2000 с Servise Pack 2 и выше или Windows XP. Windows NT4.0 не поддерживается.

Техническое обеспечение.

Для работы системы требуется ПК, с конфигурацией:

1) Для запуска приложения:

процессор не ниже 486-го, с тактовой частотой не менее 66 МГц;

не менее 32 Мб оперативной памяти;

на жестком диске для установки приложения требуется 27 Мб.

) Для разработки (FoxPro):

IBM совместимый компьютер с процессором не хуже класса Pentium.

не менее 64 Мб оперативной памяти(рекомендуется 128);

— 20 Мбайт свободной памяти — для минимальной установки, 165 Мбайт для типичной и максимальной установки;

.3. Требования к организационному обеспечению

В связи с необходимостью обеспечения непрерывности функционирования АС «Квартплата ИСТОК» должны быть выделены из состава персонала ТСЖ администраторы, которые способны (по-совместительству) обеспечивать техническую поддержку программно-аппаратной инфраструктуры.

К лицам, участвующих в функционировании сисмемы и обеспечивающих ее эксплуатацию предъявляются дополнительные требования:

1) Должен быть определен перечень АРМ (должностных лиц), которым может быть предоставлен доступ в качестве пользователей;

2) Пользователи должны бать разделены на 3 типа доступа: «Директор», «Управляющий ТСЖ» и «Бухгалтер». Все пользователи должны предоставить свои данные администратору в том числе «Логин» и «Пароль» для внесения этих данных в БД пользователей;

) Должны быть разработаны внутренние нормативные документы, определяющие регламент дальнейшей работы в организации.

ПРИЛОЖЕНИЕ 2

ДОЛЖНОСТНАЯ ИНСТРУКЦИЯ АДМИНИСТРАТОРА ПО ЗАЩИТЕ

ИНФОРМАЦИИ ПРИ РАБОТЕ С БАЗАМИ ДАННЫХ УПРАВЛЕНИЯ

Назначение Инструкции администратора по защите информации при работе с базами данных Управления

. Инструкция администратора по защите информации при работе с базами данных Управления (далее — Инструкция) определяет комплекс организационно-технических мероприятий по обеспечению безопасности информации, хранящейся в БД и обрабатываемой средствами вычислительной техники в ЛВС Управления.

. Инструкция предназначена для обеспечения эффективной организации и управления доступом пользователей к информации, хранящейся в БД, и содержит требования по обеспечению информационной безопасности таможенных органов в части выполнения операций по организации и управлению доступом к БД.

Общие положения по организации доступа к базам данных должностных лиц таможенных органов Управления

. Обеспечение информационной безопасности таможенных органов в части организации и управления доступом к БД основывается на требованиях следующих руководящих документов:

Таможенного кодекса Российской Федерации;

приказа ГТК России от 31.12.98 N 906 «О Концепции информационной безопасности таможенных органов Российской Федерации»;

приказа ГТК России от 03.09.99 N 595дсп «Об устранении недостатков, выявленных Инспекцией Гостехкомиссии России»;

приказа ГТК России от 16.06.2001 N 670 «О временном руководстве администратора безопасности по организации разграничения доступа к базам данных таможенных органов»;

приказа ГТК России от 01.10.2002 N 1164дсп «О разграничении полномочий подразделений ГТК России и об установлении их ответственности при обеспечении информационной безопасности таможенных органов»;

приказа ГТК России от 15.03.2004 N 315 «Об утверждении Положения о порядке формирования и использования информационных ресурсов таможенных органов»;

руководящих документов Гостехкомиссии России по обеспечению информационной безопасности.

. Требования Инструкции обязательны для выполнения всеми администраторами БД и администраторами безопасности БД. Ответственность за выполнение требований Инструкции несут администратор и начальник подразделения, в котором работает данный администратор.

. Все положения Инструкции, упоминающие подключение к БД, распространяются также и на подключение к ИСБД, если иное не оговорено явно.

. Решение задач, связанных с организацией и управлением доступом пользователей к БД, осуществляется администратором БД совместно с администратором безопасности БД (приложение 1 к настоящей Инструкции).

Для каждой БД должны быть назначены не менее 2 администраторов БД и одного администратора безопасности БД.

. Ответственность за сохранность информации, находящейся в БД, несут администратор БД и администратор безопасности БД, действия которых фиксируются в протоколе аудита БД.

. Технологическая модификация и удаление информации в БД должны быть регламентированы для каждой БД и утверждены начальником информационно-технической службы Управления.

. Администратор БД организует и контролирует процесс установки и конфигурирования стандартного программного обеспечения для работы пользователей с БД. Администратор БД осуществляет сопровождение и тестирование специального программного обеспечения для доступа к БД, обеспечивает разработку дополнительных требований по обеспечению доступа к БД и доведение их до сведения пользователей и их руководителей.

. Администратор БД и администратор безопасности БД обязаны производить административные действия со строго определенных доверенных станций, оснащенных средствами защиты от несанкционированного доступа и располагающихся в помещениях с ограниченным доступом. Все действия администратора БД должны протоколироваться и быть доступны в течение 1 года для контроля администратора безопасности БД.

. При контактах с пользователем решение об идентификации обратившегося лица принимает администратор БД любым доступным для него способом.

. В исключительных случаях по решению службы собственной безопасности с согласия администратора БД и администратора безопасности БД возможно отклонение от требований данной Инструкции при условии, что данное отклонение не влечет значительного риска для информационной безопасности. В таких случаях лицо, принимающее решение о допустимом риске, берет на себя ответственность за возможные последствия. Этим лицом не могут быть администратор БД и администратор безопасности БД. Все необходимые сведения заносятся в журнал допустимых рисков при работе с базами данных (приложение 2 к настоящей

. Все журналы и документы по безопасности БД хранит администратор безопасности БД в электронном виде не менее трех лет, если иное не указано явно в технологической схеме, причем ежегодно и по требованию контролирующих органов должна производиться их распечатка на бумажном носителе за подписью должностных лиц информационно-технических подразделений. Копии журналов на бумажных носителях хранятся у администратора безопасности БД в течение года.

Обязанности администраторов баз данных Управления

. Администратор БД обеспечивает техническое сопровождение процедуры организации доступа пользователя к БД, описанной в Инструкции пользователя по защите информации при работе с базами данных Управления. Администратор БД устанавливает первоначальное значение пароля пользователя и обеспечивает доведение его до пользователя безопасным способом. Администратор БД и администратор безопасности БД совместно разрабатывают технологию изменения паролей и доводят ее до сведения пользователей и их руководителей.

. Администратор БД разрабатывает типовые роли для доступа к БД, определяет право роли на объекты БД и регистрирует их в журнале типовых ролей (приложение 3 к настоящей Инструкции), которые хранит администратор безопасности БД вместе с карточками пользователей в течение года.

Ответственность администраторов БД и администраторов безопасности БД

. При нарушениях администратором БД или администратором безопасности БД правил, связанных с информационной безопасностью, они несут ответственность, установленную действующим законодательством Российской Федерации и нормативными актами таможенных органов.

. Администратор БД и администратор безопасности БД несут ответственность за все действия, совершенные от имени их учетных записей или системных учетных записей, если не доказан факт несанкционированного использования учетных записей.

Действия администраторов при обнаружении попыток несанкционированного доступа

. К попыткам несанкционированного доступа (далее — НСД) относятся:

сеансы работы с БД незарегистрированных пользователей, пользователей, нарушивших установленную периодичность доступа, либо срок действия полномочий которых истек, либо в состав полномочий которых не входят операции по доступу к данным или манипулирования ими;

действия третьего лица, пытающегося получить доступ (или получившего доступ) к БД, при использовании учетной записи администратора или другого пользователя БД, в целях получения коммерческой или другой личной выгоды, методом подбора пароля или другого метода (случайного разглашения пароля и т.п.) без ведома владельца учетной записи.

. При выявлении факта НСД администратор БД или администратор безопасности БД обязаны:

прекратить доступ к БД со стороны выявленного участка НСД;

доложить руководству Управления служебной запиской о факте НСД, его результате (успешный, неуспешный) и предпринятых действиях;

известить начальника структурного подразделения, в котором работает пользователь, от имени учетной записи которого была осуществлена попытка НСД, о факте НСД;

проанализировать характер НСД;

внести запись в журнал регистрации попыток несанкционированного доступа к базам данных (приложение 4 к настоящей Инструкции);

известить сотрудников подразделения собственной безопасности и по их решению представить всю необходимую информацию.

ПРИЛОЖЕНИЕ 3

Таблица 11. КОНТРОЛЬНЫЙ ТЕСТ

|

Действие пользователя |

Реакция системы |

Вызываемая функция |

|

Запуск программы с заранее модифицированной таблицей «Jilcy.dbf» |

Сообщение «Целостность таблицы «Jilcy.dbf» нарушена 04/02/06 15:25:47 Обратитесь к Администратору» |

Функция проверки целостности таблиц. |

|

Регистрация события в журнале |

Функция регистрации события |

|

|

Форма авторизации пользователя |

Функция запуска формы авторизации |

|

|

Ввод ложного логина и пароля |

Сообщение «Пользователь не зарегистрирован» |

Проверка логина |

|

Ввод существующего логина и ложного пароля |

Сообщение «Пароль не верный» |

Проверка логина, шифрование и сравнение кодов паролей |

|

Ввод ложного пароля ещё два раза |

Сообщение «Система заблокирована» |

Проверка логина, шифрование пароля, счётчик вводов неверных паролей |

|

Ввод логина и пароля администратора |

Запуск главной формы (доступны все элементы) |

Проверка логина, шифрование и сравнение кодов паролей |

|

Чтение прав, и установление доступности элементов формы |

||

|

Расшифровка конфид. информации |

||

|

Запись в журнал авторизации |

Функция записи в журнал авторизации |

|

|

Изменение прав для бухгалтера БД квартир = 1- только для чтения БД жильцов = 2 — полный доступ Платежи =2 — полный доступ Учётные записи = 0 — запрет Журнал авторизации = 0-запрещено Журнал событий = 1-чтение |

Изменение матрицы полномочий |

Изменение матрицы |

|

Запись события об изменении матрицы полномочий |

Вызов события |

|

|

Завершение сеанса |

Запись в журнал авторизации |

Функция записи в журнал авторизации |

|

Запуск формы регистрации |

Функция запуска формы регистрации |

|

|

Ввод логина и пароля бухгалтера |

Запуск главной формы |

Проверка логина, шифрование и сравнение кодов паролей |

|

БД Квартир: Заблокированы кнопки добавления, изменения, удаления БД Жильцы: доступно всё Платежи: доступно всё Учётные записи: заблокировано Журнал авторизации: заблокировано Журнал событий: доступен |

Чтение прав, и установление доступности элементов формы |

|

|

Расшифровка конфиденциальной информации |

Функция расшифровка конфиденциальной информации |

|

|

Запись в журнал авторизации |

Функция записи в журнал авторизации |

|

|

Выход из системы |

Запись в журнал авторизации |

Функция записи в журнал авторизации |

|

Пересчёт контрольной суммы всех таблиц и запись её в отдельную таблицу |

Функция пересчёта контрольной суммы |