Осуществление безопасности, предотвращение утечки информации, и контроль эффективности работы персонала на предприятии являются одними из самых важных и значительных проблем на многих предприятиях, в наше время.

Традиционные методы персональной идентификации, основанные на применении паролей или материальных носителей, таких как пропуск, паспорт, водительское удостоверение, не всегда отвечают современным требованиям безопасности.

Решением проблемы точной идентификации личности может быть применение радиочастотных систем идентификации.

Развитие компьютерных технологий, появление новых материалов и математических алгоритмов обеспечило возможность создания специализированных устройств идентификации — радиочастотных считывателей, которые и лежат в основе RFID систем идентификации.

Данная технология позволяет получать информацию о предмете без необходимости прямого контакта. Дистанции, на которых может проходить считывание и запись информации могут варьироваться от нескольких миллиметров до нескольких метров, в зависимости от применяемой технологии. Сами радиочастотные метки тоже являются весьма различными — размером с кредитную карту, или совсем крошечные вживляемые стеклянные метки.

Радиочастотная идентификации обладает рядом преимуществ по сравнению с другими технологиями идентификации. Самым большим преимуществом радиочастотной идентификации является, то что расстояние, на котором может происходить получение и запись идентификационной информации, варьируется до нескольких десятков метров.

В рамках поставленной задачи предполагается разработка информационно-компьютерной системы контроля и управления доступом к охраняемым объектам. Назначение данной СКУД не столь примитивно по сравнению со многими существующими — обеспечить не только автоматическую фильтрацию посетителей по признаку — можно войти/нельзя, но и учет проведенного времени сотрудником предприятия на своем рабочем месте. Автоматическая фильтрация посетителей позволяет контролировать ситуацию, безопасность персонала и сохранность материальных ценностей и информации, а также порядок на объекте. Учет проведенного времени на рабочем месте — позволить повысить эффективность работы персонала предприятия, так как на основе данной статистики можно будет ввести систему штрафов и пощрений. Качество выполнения этой совокупности задач зависит от вида СКУД, её функциональности и удобства работы с самой системой. Данная компьютерная система должна иметь простой и наглядный интерфейс, который будет понятен любому пользователю.

Разработка модуля по автоматизации бизнес-процессов отдела работы ...

... и характеристика существующих бизнес процессов Разработка модуля бизнес процесса в данном дипломном проекте, затрагивает отдел продаж; склад продукции. Автоматизация работы именно этих отделов является типовой ... увеличением количества рабочих мест без потери, накопленной в базе данных информации. Корпоративность. Обеспечение доступа пользователя, при наличии у него соответствующих полномочий, ...

1. Анализ существующих компьютерных систем контроля и управления доступом (СКУД)

Прежде чем начать анализ существующих компьютерных систем контроля и управления доступом (СКУД), необходимо дать определение понятию СКУД. Согласно ГОСТ 51241-2008 “Средства и системы контроля и управления доступом. Классификация. Общие технические требования. Методы испытаний”, СКУД — это совокупность средств контроля и управления доступом, обладающих технической, информационной, программной и эксплуатационной совместимостью.

Средства управления (СУ) — аппаратные средства (устройства) и программные средства, обеспечивающие установку режимов доступа, прием и обработку информации со считывателей, проведение идентификации и аутентификации, управление исполнительными и преграждающими устройствами, отображение и регистрацию информации.

Средства контроля и управления доступом (средства КУД) — механические, электромеханические устройства и конструкции, электрические, электронные, электронные программируемые устройства, программные средства, обеспечивающие реализацию контроля и управления доступом.

Устройства, преграждающие управляемые (УПУ) — устройства, обеспечивающие физическое препятствие доступу и оборудованные исполнительными устройствами для управления их состоянием (турникеты, проходные кабины, двери и ворота, оборудованные исполнительными устройствами СКУД).

Устройство считывающее (УС), считыватель — это устройство, предназначенное для считывания (ввода) идентификационных признаков.

Устройства исполнительные (УИ) — это устройства или механизмы, обеспечивающие приведение в открытое или закрытое состояние УПУ (электромеханические, электромагнитные замки, электромагнитные защелки, механизмы привода шлюзов, ворот, турникетов и другие подобные устройства).

Считыватель — устройство в составе УВИП, предназначенное для считывания (ввода) идентификационных признаков.

Ещё одним важным понятием СКУД является идентификатор пользователя — уникальный признак субъекта или объекта доступа. В качестве идентификатора может использоваться запоминаемый код, биометрический признак или вещественный код. Идентификатор, использующий вещественный код — предмет, в который (на который) с помощью специальной технологии занесен идентификационный признак в виде кодовой информации (карты, электронные ключи, брелоки и др.

1.1 Общие принципы работы систем контроля и управления доступом

Существуют различные конфигурации систем контроля управления доступом: самые простые из них рассчитаны всего на одну входную дверь, а самые сложные предназначены для контроля доступа на крупных объектах — предприятиях, заводах и банках. При этом самый простой вариант СКУД представляет из себя обычный домофон. Независимо от конфигурации СКУД, каждая подобная система состоит из нескольких обязательных узлов, это — контролеры для управления, считыватели для идентификации, а также всевозможные исполнительные устройства ограничения доступа: турникеты, электромагнитные замки и защелки. Электронные бесконтактные карты в качестве пропусков являются самым распространенным и удобным средством идентификации в системах контроля доступа.

Разработка модели системы автоматического управления с линейным ...

... после оптимизации 3. Синтез нечеткого регулятора Требуется синтезировать вместо линейного корректирующего устройства нечеткий регулятор на базовом режиме ... нечеткий регулятор. Сформированы диапазоны и правила нечеткого регулятора. При сравнительной оценке качества управления системы прототипа и нечеткой системы регулирования, выяснено что улучшилось перерегулирование в САУ с нечетким регулятором ...

Работает система контроля и управления доступом следующим образом: на проходной предприятия, при входе в ответственные помещения устанавливаются средства контроля доступа: электромеханические турникеты, электромеханические или электромагнитные замки, считыватели бесконтактных карт. Все эти устройства подключаются к контроллерам системы управления доступом. Контроллеры предназначены для приема и анализа информации о предъявляемых картах доступа, а также для управления различными исполнительными устройствами. В состав оборудования системы контроля доступа могут входить 2 типа контроллеров: контроллеры замка и контроллеры турникета, каждый из которых отвечает за контроль работы собственного узла. Каждому сотруднику предприятия выдается персональный идентификатор, чаще всего это оказывается бесконтактная карта доступа — пластиковая карточка с уникальным электронным кодом (Proximity карта).

Но возможно и применение магнитных карт или т.н. Touch memory устройств. Этот идентификатор одновременно является пропуском на проходной организации и ключом от тех помещений, куда сотруднику разрешен доступ. Для прохода через турникет или входа в ответственное помещение работники предприятия должны поднести свою карту доступа к считывателю, после чего считыватель передает код предъявленной карты в контроллер, а контроллер доступа принимает решение о разрешении или запрете прохода на основании заложенной в него информации. В случае если доступ разрешен, система контроля доступа автоматически разблокирует турникет или замок на двери. Так, например, контроллер СКУД может быть запрограммирован на пропуск конкретных сотрудников в определенные помещения только в заданные промежутки времени, скажем, с 9 до 18 часов. К контроллеру СКУД также можно подключить охранную сигнализацию, в состав которой входят охранные датчики. Все события о проходах через контрольные пункты фиксируются в памяти системы управления доступом и могут использоваться для автоматизированного учета рабочего времени, а также для получения отчетов по дисциплине труда или для возможных служебных расследований на предприятии. Также с помощью СКУД можно осуществлять контроль въезда автотранспорта на территорию объекта, в этом случае после предъявления персонального идентификатора происходит открытие ворот или подъем шлагбаума.

1.2 Основные возможности системы контроля и управления доступом (СКУД)

Перечислим ниже основные возможности, которые предоставляет установка СКУД на охраняемом объекте:

Контроль и управление доступом -это основная функция системы. Как уже было замечено ранее, с помощью данной функции производится разделение прав доступа сотрудников в определенные помещения, а также отказ в доступе нежелательным лицам. Кроме того, возможно дистанционное управление блокирующими устройствами (замки, турникеты и пр.).

СКУД позволяет запретить проход для сотрудников в праздничные и выходные дни, а также после окончания рабочего дня.

Дипломная работа разработка автоматизированной системы контроля ...

... системе как об автоматизированной системе управления маркетингом. Особенностью этих СКУД является реализация механизма расчетов пользователей системы с ее владельцем. Целью данной работы является разработка гибкой архитектуры системы контроля и управления доступом ... кисти рук – сканируются не линии, как у отпечатков пальцев, а геометрия руки: форма ладони или кисти, длина пальцев и т. д. В принципе, ...

Сбор и предоставление статистики. СКУД собирает информацию о лицах, которые прошли через определенные точки контроля доступа. По каждому сотруднику возможно получение следующей информации: время входа и выхода, попытки доступа в запрещенные для него помещения и зоны, а также попытки прохода в неразрешенное время. Также возможно отследить перемещение сотрудника по территории с указанием места и времени. Таким образом, все выявленные нарушения трудовой дисциплины могут быть занесены в личное дело сотрудника, а руководство нарушителя уведомлено в рабочем порядке. Кроме того, следуя информации о последней точке прохода, СКУД позволяет определить местонахождение сотрудника в любой момент времени.

Доступ сотрудника только по личному идентификатору. При проходе с помощью идентификационной карты на экране монитора в пункте охраны может отображаться вся информация по сотруднику и его фотография, что исключает возможность прохода по чужому идентификатору. Также на уровне правил реакции СКУД можно обеспечить защиту от передачи идентификатора другому лицу и блокировать повторный вход на территорию объекта по той же самой карте доступа.

Учет рабочего времени. С помощью встроенной в СКУД системы учета рабочего времени, регистрируется время выхода на работу и время ухода с рабочего места. В результате предоставляется возможность определить суммарное время пребывания сотрудника на рабочем месте с учетом обедов. А в самом начале дня, например, в 9:30 система учета рабочего времени, встроенная в СКУД, может формировать групповой отчет о сотрудниках, не прошедших через контрольную точку входа на территорию. Это позволяет в массовом порядке выявлять опоздавших или не явившихся на рабочее место сотрудников. Аналогичный отчет можно получить и в конце рабочего дня на пункте выхода с территории предприятия или офиса.

Автономность работы системы. СКУД оснащается системой бесперебойного питания, что позволяет не прерывать работу в случае отключения электричества в здании. Также система контроля доступом благодаря функционалу контроллера имеет возможность продолжать работу, например, при выходе управляющего компьютера из строя.

Охрана объекта в реальном времени. СКДУ дает возможность ставить определенные помещения на охрану и снимать их с охраны. Кроме того, в реальном времени можно получать сведения о всевозможных внештатных и тревожных ситуациях через специальные оповещения ответственных лиц. Помимо этого в базе данных системы регистрируются все тревожные события и происшествия, что дает возможность доступа к этой информации в дальнейшем при необходимости. Благодаря имеющимся у СКУД средствам, сотрудник охраны со своего рабочего места при помощи компьютера имеет возможность не только управлять дверьми и турникетами, но и подавать сигналы тревоги. В компьютер СКУД у сотрудника охраны могут быть занесены поэтажные планы здания со схемой расположения контроллеров ограничения доступа.

Удаленное управление системой через интернет или с мобильного телефона. Если при установке подключить СКУД к сети Интернет, то у администрации появляется возможность вести удаленное управление и контроль за работой системы. Аналогичное можно сказать и про возможность управления СКД со своего мобильного телефона, правда это больше относится к GSM системам контроля доступа.

Реферат идентификация продукции

... из наиболее актуальных проблем идентификации товаров является выявление ограниченного перечня существенных признаков, обеспечивающих подтверждение тождественности и подлинности продукции с достаточной степенью достоверности. ... РФ от 16.09.2014 года № 310-КГ14-1208 // Режим доступа: http://vsrf.ru. использование составленных должностными лицами таможенных органов чертежей, изготовленных масштабных ...

Интеграция СКУД и СКД с другими системами безопасности и охраны. Системы контроля и управления доступом прекрасно сочетаются и встраиваются с другими системами безопасности: системой видео- наблюдения, охранной и пожарной сигнализацией. Так, например, контроль доступом вместе с видеонаблюдением обеспечивают абсолютный контроль над охраняемыми помещениями. При возникновении внештатной ситуации такая система в кратчайшие сроки позволит выявить и заблокировать нарушителя.

При интеграции СКУД и охранной сигнализации имеется возможность настроить совместную реакцию системы на несанкционированное проникновение в то или иное помещение. Например, можно включить сирену на пункте охраны, тревожную лампу или же и вовсе заблокировать все двери в требуемой части здания.

Интеграция СКУД с системой пожарной сигнализации позволяет автоматически разблокировать двери, турникеты и проходные в случае пожара. Все эти меры значительно упрощают эвакуацию персонала в столь трудный период.

1.3 Обзор компьютерных систем контроля и управления доступом

контроль управление доступ компьютерный

В наше время существует большое количество СКУД систем. Анализ существующих компьютерных систем поможет определить их достоинства и недостатки.

СКУД на основе идентификации по геометрическому строению руки и пальцев

Эти способы личной идентификации очень хорошо известны. Идентификация по форме руки была доступна на протяжении 20 лет. Для того, чтобы идентифицировать человека, системе достаточно измерить либо физические характеристики пальцев, либо руки, такие как длина, ширина, толщина и поверхностные области руки. Одной интересной характеристикой этой технологии является малый объем биометрического образца, необходимого для идентификации (несколько байтов).

Идентификация по руке уже доказала свои преимущества в большом числе применений.

Практически всё о конкретном человеке можно прочитать по его руке. Однако, в биометрике в целях идентификации (или аутентификации) используется сейчас только простая геометрия руки — размеры и форма, а также некоторые информационные знаки на тыльной стороне руки (образы на сгибах между фалангами пальцев, узоры расположения кровеносных сосудов).

В биометрике выделяются два основных метода распознавания по геометрии кисти руки:

Первый существует уже более 25 лет — от зарождения биометрических систем контроля доступа к помещениям, основан исключительно на геометрических характеристиках кисти руки. С точки зрения компактности образа этот класс систем является самым экономичным. В простейшем варианте хранится только информация о длине и ширине пальцев и требуется всего 9 байт. Естественно, что для систем, учитывающих только длину и ширину пальцев, может быть легко изготовлен картонный муляж руки оригинала. Более сложными являются системы, измеряющие профиль руки, что включает объем кисти, пальцев, неровности ладони, расположение складок кожи на сгибах.

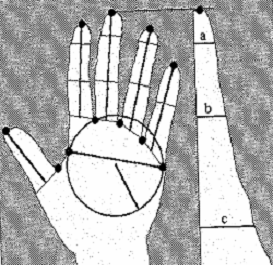

На рисунке 1.1 показаны контрольные (характеристические) точки силуэта руки и 17 исходных геометрических признаков руки, в данном случае отмеченные отрезками прямых линий, которые не входят в силуэты кисти. Как видно, исходными биометрическими признаками руки являются ширина ладони, радиус вписанной в ладонь окружности, длины пальцев (определяемые как расстояния от выделенных верхних контрольных точек до середин линий, соединяющих нижние контрольные точки), ширина пальцев и высота кисти руки в трех пунктах, отмеченных линиями а, b и c.

Реферат технологии rfid

... RFID-метки, в обозримом будущем полное вытеснение штрих-кодов радиочастотной идентификацией вряд ли состоится по экономическим причинам (система не будет окупаться). В то же время и сама технология ... типа обычно обладают большей зоной чтения и мощностью и способны одновременно обрабатывать данные с нескольких десятков меток. Стационарные считыватели подключаются к ПЛК, интегрируются в DCS ...

Рисунок 1.1 — Контрольные (характеристические) точки силуэта руки

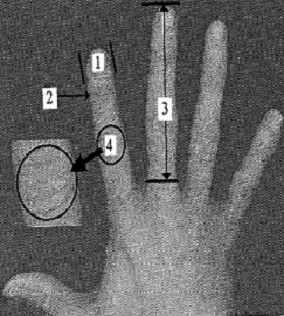

Второй (более современный) — основан на смешанных характеристиках геометрических и образовых. К последним относятся образы на сгибах между фалангами пальцев, узоры (расположение) подкожных кровеносных сосудов. С руки снимаются четыре характеристики, из которых три являются скалярами и относятся к размерам пальцев.

Три первые характеристики — это ширина указательного пальца 1, высота указательного пальца 2 и длина среднего пальца 3, оцениваемая так, как показано на рисунке 1.2. Характеристика 4, в рассматриваемом случае, представляет собой изображение складок кожи на сгибе между средней и нижней фалангами указательного пальца. Вся информация о руке в рассматриваемом классе систем может быть записана не более чем 9 байтами.

Рисунок 1.2 — Геометрические и образовые характеристики силуэта руки

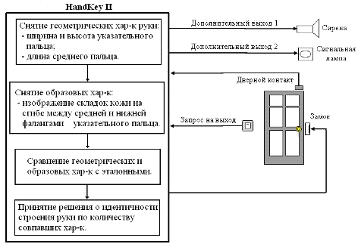

В качестве примера рассмотрим считыватель HandKey. Современные биометрические системы компании Recognition Systems предназначены для идентификации персонала, проходящего на территорию охраняемого объекта. В отличие от традиционных систем контроля доступа, работающих с различными электронными картами, в биометрических системах, работающих по технологии HandKey, идентификатором является рука сотрудника. Биометрические считыватели HandKey распознают персонал по размеру и форме кисти руки, что обеспечивает высокий уровень безопасности в силу уникальности строения кисти руки каждого человека.

Метод трехмерной идентификации HandKey предусматривает сличение профиля руки входящего человека с ранее полученным шаблоном по размеру ладони, длине, ширине и толщине пальцев и по ряду других параметров. Первоначальная запись шаблона геометрии руки реализуется с помощью трехразового сканирования кисти руки сотрудника и усреднения полученной информации.

Для того чтобы биометрическая система могла произвести считывание, человек должен положить ладонь руки на панель устройства, а специальные штырьки-фиксаторы помогают скорректировать ее расположение. Встроенные светодиоды на панели считывателя сигнализируют о корректности расположения ладони, что упрощает взаимодействие человека с устройством.

Процедура верификации кисти руки осуществляется с помощью инфракрасной подсветки и регистрации данных специальной CCD-телекамерой. За счет боковых зеркал, которые попадают в обзор телекамеры, устройство также получает информацию о толщине и габаритах кисти руки. Отсканированное изображение биометрических показателей преобразуется по специальному алгоритму в цифровую информацию (размер шаблона — 9 байт), после чего происходит сравнение данных с шаблоном, хранящимся в памяти. По результатам соответствия полученной информации шаблону биометрическая система принимает соответствующее решение.

Ссистемы HandKey осуществляют процедуру идентификации личности в два взаимосвязанных этапа: набор уникального идентификационного номера, состоящего из 1-10 цифр, и непосредственно сканирование кисти руки на панели считывателя. В сравнении с традиционными системами контроля доступа, использующими считыватели различных электронных карт, биометрические системы требуют только запоминания кода. Также важно подчеркнуть то, что второй этап идентификации — сканирование кисти руки пользователя и полностью исключает несанкционированный проход в охраняемые помещения по чужой или украденной карте доступа.

В то же время биометрические системы доступа (созданные на основе биометрических считывателей HandKey II) предусматривают возможность подключения считывателей карт доступа, что позволяет использовать проксимити-, виганд- и другие электронные карты вместо набора уникального идентификационного номера на клавиатуре считывателя. Как правило, считыватели карт доступа подключают к биометрическим считывателям с целью оптимизации времени идентификации — при большом потоке людей не нужно терять время на набор своего идентификационного номера перед процедурой верификации кисти руки.

Двухэтапная процедура идентификации пользователя с одной стороны существенно повышает уровень безопасности, а с другой стороны позволяет практически мгновенно осуществить проверку из базы данных. То есть, набирая свой индивидуальный код на клавиатуре системы (или, как вариант, используя карту доступа) человек, перед тем как пройти верификацию по форме кисти руки, заранее «сообщает» биометрическому считывателю с каким именно шаблоном сравнивать полученные данные. Таким образом, время верификации по форме кисти руки не превышает 1 секунды, а общее время идентификации в системе с учетом набора кода или использования электронной карты составляет 1-5 секунд.

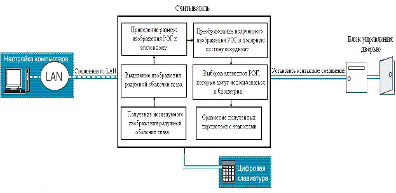

Архитектура СКУД на базе биометрического считывателя HandKey II представлена на рисунке 1.3.

Рисунок 1.3 — Архитектура СКУД на базе биометрического считывателя HandKey II

Достоинства метода идентификации по геометрическому строению руки и пальцев:

- «ключ» всегда с пользователем;

- не предъявляются требования к чистоте, влажности, температуре;

Недостатки метода:

- громоздкость устройств (за некоторым исключением);

- невысокая сложность изготовления муляжа для устройств первого типа (использующих только геометрические характеристики).

СКУД на основе RFID карт

Основным элементом бесконтактных идентификационных средств является обрамленная электроникой специально организованная память, оформленная в виде пластиковой идентификационной карты или в иной конструкции. Увеличение объема памяти идентификационной карты, разделение этой памяти на независимые секторы превратило ее в многофункциональную(информационную) карту (ИК).

Возможности идентификационной карты позволяют создать единый многофункциональный электронный документ для каждого объекта. В зависимости от характера объекта различают два основных типа информационных карт:

- информационная карта имущества(животного, автомобиля и т.д.);

- информационная карта человека, выполненная, как правило, в виде стандартной пластиковой карты.

Современный уровень электроники позволяет создать многофункциональный документ, сопровождающий человека во всех процессах жизнедеятельности и позволяющий автоматизировать все операции его обслуживания.

При бесконтактной радиочастотной идентификации считывание информации с размещенного на объекте идентификатора производится без физического, электрического или оптического контакта. Достаточно, что бы идентификатор и считыватель находились на расстоянии не более заданного(обычно это несколько сантиметров, десятки сантиметров или метров), при чем между ними может быть любая неметаллическая преграда., например стенка ящика, лента транспортера, стена помещения.

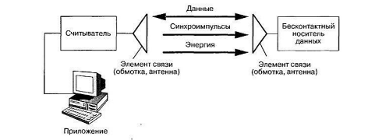

Для осуществления бесконтактной радиочастотной идентификации требуются три компонента:

- Считыватель информации с идентификатора(он же, если предусмотрено, записывает информацию в транспондер);

- Получатель информации- приложение, компьютерная система обработки данных или оператор.

Рисунок 1.4 — Блок-схема системы радиочастотной идентификации

Считыватель обычно содержит радиочастотный модуль(передатчик и приемник), блок управления, включающий микропроцессор и память, и элемент связи с транспондером. Кроме того, многие считыватели оборудуются дополнительным интерфейсом (RS 232, RS 485), что бы иметь возможность передавать принятые данные в другую систему(ПК, систему обработки данных).

Транспондер представляет собой устройство, являющееся фактически носителем данных RFID-системы, и обычно включает в себя приемник, передающую схему, антенну и блок памяти для хранения информации. Приемник, передающая схема и память конструктивно выполняются в виде отдельной интегральной схемы. Иногда в состав конструкции радиочастотной метки включается автономный источник питания. Когда транспондер, который обычно не имеет своего собственного источника напряжения, не находится в зоне опроса считывателя, он полностью пассивен. Транспондер активизируется только тогда, когда он находится в зоне опроса считывателя. Энергия, требуемая для активизации транспондера, подается на транспондер бесконтактно через блок связи вместе с синхроимпульсами и данными.

Процесс радиочастотной идентификации выполняется следующим образом:

- Передатчик считывателя через антенну непрерывно(или в заданное время) излучает посылку радиосигнала с принятой в данной системе частотой;

- Транспондер, находящийся в зоне действия считывателя, через свою антенну принимает этот радиосигнал и использует его энергию для электропитания(в этом заключается пассивность идентификатора — ему не требуется источник питания).

Транспондер считывает код из своего запоминающего устройства(ЗУ) и моделирует им ответный радиосигнал;

— Считыватель принимает ответный сигнал, выделяет заключенный в нем код, проводит, если это предусмотрено, операции криптозащиты и процедуры антиколлизии (последовательной работы с несколькими идентификаторами, одновременно находящимися в зоне действия считывателя) и передает информацию по назначению: а приложение, систему обработки данных или оператору.

Частота электромагнитного излучения и обратного сигнала, передаваемого транспондером, значительно влияют на характеристики работы RFID-системы, тем больше значения дальности, на которых считывается информация с радиочастотных меток.

Рабочая частота RFID-системы определяет ее сферу применения. Низкочастотные RFID-системы используются там, где допустимо небольшое расстояние между объектом и считывателем. Обычное расстояние считывания составляет 0,5 м, а для миниатюрных тегов дальность чтения, как правило еще меньше- около 0,1 м. Низкую частоту используют большинство систем управления доступом, системы управления складами и производством.системы с промежуточными значениями рабочей частоты используются там, где необходимо передавать большие количества данных, например в системах контроля доступа, в смарт-картах.

Высокочастотные RFID-системы используются, там где требуется большое растояние и высокая скорость чтения, например при контроле железодорожных вагонов, контейнеров, автомобилей, систем сбора отходов. Большая дальность действия делает возможной безопасную установку считывателей вне пределов досягаемости людей.

С помощью RFID-систем успешно решается целый ряд сложных организационно-технических задач:

Сокращение затрат на ввод данных и исключение ошибок, связанных с ручным вводом информации.

Полностью автоматическая регистрация идентифицированных объектов с последующей компьютерной обработкой результатов(пример: система регистрации пассажиров маршрутного такси или автобуса с автоматическим взиманием платы за проезд)

Обеспечение высокой оперативности регистрационной информации для менеджеров и клиентов компании

Высокая степень автоматизации управления имуществом, складами, транспортом, доступом людей в помещения

Улучшение контроля качества в производственных, складских и транспортных операциях

Сокращение учетного документооборота и трудозатрат.

На основе средств бесконтактной радиочастотной идентификации могут быть настроены самые разнообразные прикладные системы.

Преимущества RFID:

Бесконтактная работа — RFID-метка может быть прочитана без какого-либо физического контакта между меткой и ридером.

Перезапись данных — данные RFID-метки с перезаписью (RW-метки) могут быть перезаписаны большое число раз.

Работа вне прямой видимости — чтобы RFID-метка была прочитана RFID-ридером, в общем случае не требуется ее нахождения в зоне прямой видимости ридера.

Разнообразие диапазонов чтения — диапазон чтения RFID-метки может составлять от нескольких сантиметров до 30 метров и более.

Широкие возможности хранения данных — RFID-метка может хранить информацию объемом от нескольких байтов до практически неограниченного количества данных.

Поддержка чтения нескольких меток — RFID-ридер может автоматически читать несколько RFID-меток в своей зоне чтения за очень короткий период времени.

Прочность — RFID-метки могут в значительной мере противостоять жестким условиям окружающей среды.

Выполнение интеллектуальных задач — кроме хранения и передачи данных, RFID-метка может предназначаться для выполнения других задач (например, для измерения таких условий окружающей среды, как температура и давление).

Высокая точность чтения — RFID является точной на 100%.

RFID-метки практически невозможно подделать, так как при производстве метке присваивается уникальное неизменяемое число-идентификатор. Данные на метке могут быть зашифрованы. Как и любое цифровое устройство, радиочастотная метка обладает возможностью закрыть паролем операции записи и считывания данных, а также зашифровать их передачу. В одной метке одновременно можно хранить открытые и закрытые данные.

Однако RFID имеет недостатки:

Необходимо обеспечивать безопасность данных так, чтобы метка не могла быть перезаписана либо случайно (имеющим на то право ридером), либо намеренно (ридером, используемым мошенниками).

Время, необходимое для правильной передачи ридеру всех своих битов данных меткой с большим объемом памяти, может многократно превышать время передачи только уникального идентификатора.

Кроме того, увеличение объема передаваемых данных ведет к повышению частоты возникновения ошибок передачи.

Метка с большим объемом памяти будет дороже меток, которые могут хранить только уникальный идентификатор.

СКУД на основе идентификации рисунка радужной оболочки и сетчатки глаза

В настоящий момент в мире наиболее известны две технологии, использующие в качестве идентификатора глаз человека, они являются одними из наиболее высоконадежных.

Первая основана на идентификации рисунка радужной оболочки глаза. Вторая технология использует метод сканирования глазного дна — сетчатки глаза и базируется на уникальности углового распределения кровеносных сосудов для каждого человека.

Идентификация по радужке.

Характеристики радужной оболочки глаза:

- очень сложный рисунок, который отличается даже у близнецов;

- рисунок стабилизируется в возрасте от шести месяцев до двух лет и остается неизмененным в течение всей жизни;

Рисунок 1.5 — Радужка и сетчатка глаза

Рассмотрим, как же осуществляется идентификация по радужке. Первым этапом, естественно, является получение исследуемого изображения. Делается это с помощью различных камер. Причем стоит отметить, что большинство современных систем предполагает использование для идентификации не одного снимка, а нескольких. Второй этап — выделение изображения радужной оболочки глаза. Сегодня разработано множество способов точного получения границы радужной оболочки по описанным признакам.

Следующий этап идентификации — это приведение размера изображения радужки к эталонному. Это нужно по двум причинам. Во-первых, в зависимости от условий съемки (освещенность, расстояние для объекта) размер изображения может изменяться. Соответственно и элементы радужки тоже будут получаться разными. Впрочем, с этим особых проблем не возникает, так как задача решается путем масштабирования. А вот со второй причиной дела обстоят не так хорошо. Дело в том, что под воздействием некоторых факторов может меняться размер самой радужки. При этом расположение ее элементов относительно друг друга становится несколько иным. Для решения этой задачи используются специально разработанные алгоритмы. Они создают модель радужной оболочки глаза и по определенным законам воссоздают возможное перемещение ее элементов.

Следующим действием является преобразование полученного изображения радужной оболочки глаза в полярную систему координат. Это существенно облегчает все будущие расчеты. Ведь радужка — это почти круг, а все основные ее элементы располагаются по окружностям и перпендикулярным им прямым отрезкам. Кстати, в некоторых системах идентификации этот этап неявный: он совмещен со следующим.

Пятым шагом в процессе идентификации личности является выборка элементов радужной оболочки глаза, которые могут использоваться в биометрии. Это самый сложный этап. Проблема заключается в том, что на радужной оболочке нет каких-то характерных деталей. А поэтому нельзя использовать ставшими привычными в других биометрических технологиях определения типа какой-то точки, ее размера, расстояния до других элементов и т.д. В данном случае используются сложные математические преобразования, осуществляющиеся на основе имеющегося изображения радужки.

Ну и, наконец, последним этапом идентификации человека по радужной оболочке глаза является сравнение полученных параметров с эталонами. И у этого действия есть одно отличие от многих других подобных задач. Дело в том, что при выделении уникальных характеристик необходимо учитывать закрытые области. Кроме того, часть изображения может быть искажена веками или бликами от зрачка. Таким образом, некоторые параметры могут существенно отличаться от эталонного. Впрочем, эта проблема довольно легко решается благодаря избыточному содержанию на радужной оболочке глаза уникальных для каждого человека элементов. Как уже было сказано, совпадения 40% из них достаточно для надежной идентификации личности. Остальные же могут считаться «испорченными» и просто-напросто игнорироваться.

Этот вид биометрического распознавания является одним из самых надежных. Причиной тому — генетически обусловленная уникальность радужной оболочки глаза, которая различается даже у близнецов.

Идентификация по сетчатке.

С точки зрения удобства самого процесса, технология идентификации по радужной оболочке глаза имеет существенное преимущество в сравнении с сетчаткой, поскольку нет необходимости смотреть в “окуляр” с расстояния 3 см, а достаточно просто подойти к считывателю на расстояние порядка 25 см.

На рисунке 1.6 представлена архитектура СКУД на основе идентификации по сетчатке и радужной оболочке глаза.

Рисунок 1.6 — Архитектура СКУД на основе идентификации по сетчатке и радужной оболочке глаза

Достоинства метода идентификации по сетчатке и радужной оболочке глаза:

- статистическая надежность метода;

- захват изображения радужной оболочки можно производить на расстоянии от нескольких сантиметров до нескольких метров, при этом физический контакт человека с устройством не происходит;

- радужная оболочка защищена от повреждений роговицей (например, отпечатки пальцев легко портятся царапинами или пачкаются);

- большое количество методов противодействия подделкам.

Недостатки метода:

- цена системы для захвата радужной оболочки выше стоимости сканера отпечатка пальца и камеры для захвата 2D изображения лица;

Идентификацию по сетчатке глаза вполне можно обмануть

необходимо отметить некоторые трудности психологического характера — не все люди спокойно относятся к самой процедуре сканирования сетчатки, хотя с медицинской точки зрения она безвредна.

1.4 Сравнительная характеристика методов идентификации

Технология радиочастотной идентификации уже заняла прочные позиции на рынке систем безопасности благодаря достоинствам- Не требуется прямая видимость радиочастотной метки, высокая скорость чтения меток, возможно практически одновременное чтение большого количества меток.

Рассмотрим характеристики, которые будет иметь каждая из систем: устойчивость к подделке, устойчивость к окружающей среде, простота использования, стоимость, скорость, стабильность во времени (таблица 1.2).

Расставим оценки от 1 до 10 в каждой графе. Чем ближе оценка к 10, тем лучше система в этом отношении.

Таблица 1.2 — Оценка систем идентификации

|

Устойч. к подделке |

Устойч. к окружающей среде |

Стоим. |

Скор. |

Стаби-льность призн. во времени |

|

|

Конфиг. ладони |

5 |

6 |

3 |

6 |

5 |

|

Радужная оболочка/сетчатка |

7/5 |

9/10 |

1/5 |

7/3 |

6/6 |

|

Rfid-карта |

5 |

8 |

10 |

10 |

8 |

Исходя из требований, описанных в техническом задании, в качестве идентификатора для информационно-компьютерной СКУД, наиболее подходящие — идентификация по радиочастотным картам. Ключевыми особенностями, из-за которых, собственно, выбор и был остановлено именно на этом методе идентификации, является:

относительно низкая стоимость таких систем

вторым фактором является тот факт, что не нужно будет каждый раз подносить идентификатор к считывателю, достаточно подойти к считывателю на расстояние до 1-2 метров и считыватель произведет считывание с карты.

1.5 Определение основных требований и ограничений

С развитием технологий радиочастотной идентификации, к ним выдвигаются и определённые требования.

Согласно ГОСТ 51241-2008 общие требования к системам контроля и управления доступом заключаются в следующем:

обеспечение защиты от несанкционированного доступа на охраняемый объект (помещение, зону) в режиме снятия их с охраны;

контроль и учет доступа персонала (посетителей) на охраняемый объект (помещение, зону) в режиме снятия их с охраны;

автоматизация процессов взятия/снятия охраняемого объекта (помещения, зоны) с помощью средств идентификации СКУД в составе устройств и приборов охранной сигнализации;

защита и контроль доступа к компьютерам автоматизированных рабочих мест (АРМ) пультового оборудования систем охранной сигнализации;

защита от несанкционированного доступа к информации.

СКУД в рабочем режиме должна обеспечивать автоматическую работу. Режим ручного или автоматизированного управления (с участием оператора) должен обеспечиваться только при возникновении чрезвычайных, аварийных или тревожных ситуаций, либо при наличии соответствующих требований в техническом задании.

Проектируемая СКУД должна также обеспечивать:

выдачу сигнала на открытие УПУ при считывании зарегистрированного в памяти системы идентификационного признака;

запрет открытия УПУ при считывании незарегистрированного в памяти системы идентификационного признака;

запись идентификационных признаков в память системы;

защиту от несанкционированного доступа при записи кодов идентификационных признаков в памяти системы;

сохранение идентификационных признаков в памяти системы при отказе и отключении электропитания;

ручное, полуавтоматическое или автоматическое открытие УПУ для прохода при аварийных ситуациях, пожаре, технических неисправностях в соответствии с правилами установленного режима и правилами противопожарной безопасности;

автоматическое формирование сигнала закрытия на УПУ при отсутствии факта прохода;

выдачу сигнала тревоги при аварийном открытии УПУ для несанкционированного проникновения.

Режим контроля доступа разрабатываемой СКУД — односторонний, с предъявлением идентификатора при входе и свободным выходом по нажатию кнопки.

Также разрабатываемая СКУД должна обеспечивать возможность непрерывной работы с учетом проведения регламентного технического обслуживания.

Кроме того, при проектировании СКУД следует учесть такие моменты:

считыватель должен быть отделен от контроллера, чтобы цепи, по которым производится открытие замка, были недоступны;

предпочтительно использовать оборудование в антивандальном исполнении с учетом климатических требований;

система должна обладать минимальной избыточностью оборудования;

система должна быть легко масштабируемой;

система должна иметь запас масштабируемости;

система должна легко интегрироваться с другими системами;

система должна иметь резервный источник питания на случай пропадания сети или умышленного ее отключения.

Требования к методу идентификации:

низкая стоимость радиочастотного считывателя;

привычность и понятность самой процедуры и правил идентификации для персонала.

2. Разработка информационно-компьютерной системы контроля и управления доступом

Система контроля и управления доступом предназначена для обеспечения безопасности охраняемого объекта и предотвращения несанкционированного проникновения.

СКУД может представлять собой как набор автономных элементов, предназначенных для решения простых задач по обеспечению безопасности, так и комплексную систему, отвечающую специфическим требованиям.

В процессе проектирования СКУД необходимо:

определить тип решаемых задач;

выбрать состав элементов системы, позволяющий наиболее эффективно решить поставленные задачи;

подобрать специализированное ПО, обеспечивающее возможность учета рабочего времени, централизованного управления системой при помощи АРМ и т.д.;

исходя из особенностей объекта и условий технического задания определить места установки оборудования;

для повышения эффективности СКУД может быть объединена с системой видеонаблюдения и охранно-пожарной сигнализацией.

2.1 Разработка архитектуры СКУД

Прежде чем преступить к разработке СКУД системы нужно ознакомиться с классификацией архитектур таких систем и принять правильное решение по выбору архитектуры, основываясь на требованиях к системе.

Существующие типы архитектуры СКУД

По типу архитектуры СКУД классифицируются следующим образом:

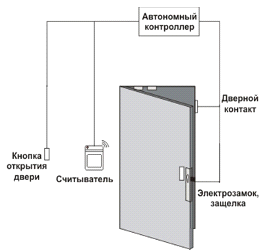

автономные СКУД;

сетевые СКУД.

Автономные СКУД (рисунок 2.1) предполагают установку на объекте одного или ряда независимых контроллеров, каждый из которых реализует функции контроля и управления доступом в определенной локальной зоне. В таких СКУД отсутствует центральный контроллер — сервер системы. При этом конфигурирование каждого контроллера требуется производить отдельно. Учитывая, что контроллеры обычно устанавливаются в труднодоступных местах (например, за подвесным потолком), и, беря в учет возможное количество дверей и сотрудников на предприятии, становится понятно, что такой подход практически применим только для небольших объектов.

Рисунок 2.1 — Структура автономной СКУД

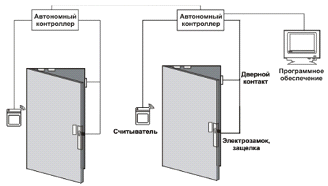

В противоположность автономным, сетевые СКУД (рисунок 2.2) имеют в своем составе центральный контроллер — сервер системы, с которым связаны все локальные контроллеры. Таким образом, для построения сетевой СКУД требуется прокладка кабельных трасс, обеспечивающих информационную связь контроллеров. Однако при использовании для связи контроллеров сетевого интерфейса Ethernet появляется возможность задействовать для этих целей существующую на объекте компьютерную сеть.

Достоинства сетевых СКУД:

возможность оперативно управлять всей системой: изменять полномочия доступа сотрудников, дистанционно разблокировать определенные двери или турникеты и т.д.;

возможность централизованного мониторинга с протоколированием всех событий;

возможность использовать систему учета рабочего времени (возможна только в случае применения административных мер по отношению к сотрудникам, проходящим через одно УПУ групой);

возможность реализации сложных алгоритмов (например, глобальный antipassback (APB) — защита от недобросовестных сотрудников, пытающихся пройти вдвоем по одному пропуску).

Рисунок 2.2 — Структура сетевой СКУД

Так как, исходя из требований, описанных в техническом задании, разрабатываемая система должна контролировать максимум 100 УПУ, то целесообразно применить сетевую архитектуру построения СКУД.

Архитектура компьютерной системы контроля и управления доступом к охраняемым объектам

Разработка архитектуры является неотъемлемой частью этапа разработки системы. Разрабатываемая система представляет собой службу для большого количества пользователей, т.к. согласно техническому заданию, максимальное количество пользователей разрабатываемой СКУД — >100 человек, а количество УПУ равно 20, то, разрабатываемая СКУД относится к среднему типу, тоесть десятки точек доступа и десятки-сотни пользователей (предприятия, учреждения, гостиницы и т.д.).

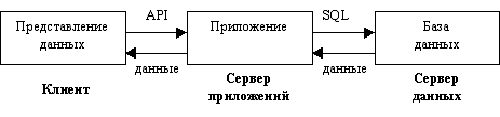

Все данные разрабатываемой СКУД (данные обо всех проходах через УПУ — время, дата, Ф.И.О. и должность пользователя) должны храниться в одном месте, т.е. в одной базе данных. Из вышесказанного можно сделать вывод, что наиболее соответствующей архитектурой для разрабатываемой системы будет являться архитектура клиент-сервер (рисунок 2.3).

Рисунок 2.3 — Архитектура клиент-сервер

Архитектура клиент-сервер — это архитектура распределенной вычислительной системы, в которой приложение делится на клиентский и серверный процессы.

Ядром системы, построенной на основе архитектуры клиент-сервер, является сервер баз данных, представляющий собой приложение, осуществляющее комплекс действий по управлению данными — выполнение запросов, хранение и резервное копирование данных, отслеживание ссылочной целостности, проверку прав и привилегий пользователей и т.п. При этом в качестве рабочего места может быть использован обычный персональный компьютер, что позволяет не отказываться от привычной рабочей среды.

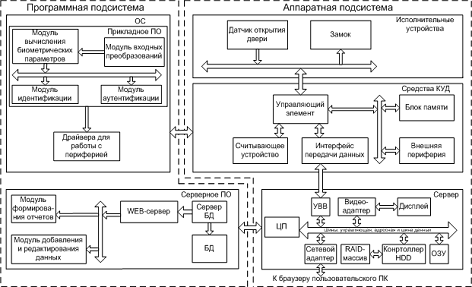

На основе анализа существующих решений, была разработана собственная архитектура компьютерной системы контроля и управления доступом (СКУД), которая состоит из двух частей — программной и аппаратной подсистем.

Исходя из требований, описанных в техническом задании, в качестве идентификатора, решено было использовать RFID идентификацию, т.к. затраты на построение системы на основе такого метода существенно ниже чем при использовании любого другого метода идентификации. Также, RFID идентификация является относительно привычной для человека.

Общая архитектура информационно-компьютерной системы контроля и управления доступом к охраняемым объектам представлена на рисунке 2.4.

Рисунок 2.4 — Архитектура компьютерной системы контроля и управления доступом к охраняемым объектам

Программная подсистема состоит из серверной части, которая отвечает непосредственно за контроль и управление доступом и ОС Linux.

Серверная часть состоит из web-сервера и сервера баз данных.

Часть, отвечающая за контроль и управление доступом, представлена в виде «толстого» клиента. «Толстый» клиент выполняет идентификацию и аутентификацию пользователей.

Аппаратная подсистема состоит из серверного оборудования, средств контроля и управления доступом и исполнительных устройств.

Серверная часть программной подсистемы работает на серверном оборудовании.

Средства КУД представляют собой: считывающее устройство (для считывания RFID идентификатора), блок памяти и внешняя периферия (для хранения ядра системы).

Для приема и обработки информации необходим управляющий элемент. Для передачи/получения данных с сервера, необходим интерфейс передачи данных, в нашем случае — предполагается использовать Ethernet.

В качестве исполнительных устройств, в разрабатываемой системе предполагается использовать замки и датчики открытия двери.

2.2 Выделение основных элементов СКУД

К аппаратной подсистеме СКУД относятся:

УС (предназначены для считывания идентификаторов и передачи соответствующей информации в контроллеры);

контроллеры (осуществляют обработку полученной от считывателей информации, принимают решение о допуске или запрете прохода, передают информацию на сервер системы);

серверы (осуществляют накапливать информацию обо всех проходах через УПУ — время, дата, Ф.И.О. и должность пользователей);

компьютеры с ПО (обеспечивают мониторинг, централизованное управление системой, ведение журнала событий, построение отчетов);

исполнительные устройства (в нашем случае — замки, которые обеспечивают блокировку дверей и проходов);

блоки питания (обеспечивают электропитание устройств системы как от сети, так и от автономных источников питания);

прочее оборудование (кнопки выхода — обеспечивают разблокирование исполнительных устройств при выходе из контролируемой зоны; доводчики — обеспечивают закрытие двери).

Так как на сервере помимо сервера баз данных будет находится и web-сервер, то необходимо учитывать, что для его эффективной работы необходимо чтобы машина обладала большим количеством системных ресурсов. Т.е. сервер, на котором будет функционировать данная система, должен обладать мощной аппаратной платформой. Это требование особенно относиться к объему оперативной памяти и к частоте работы процессора.

Данные будут храниться в базе данных. А так как потеря этих данных может привести к значительным последствиям, следовательно, на сервере должны быть предусмотрены аппаратные средства резервного копирования этой базы в виде репликации БД.

Управляющий элемент

Аппаратные средства управления должны обеспечивать прием информации от считывателей, обработку информации и выработку сигналов управления на исполнительные устройства.

В качестве управляющего элемента в разрабатываемой СКУД предполагается использовать микроконтроллер.

Микроконтроллер в СКУД должен обеспечивать:

обмен информацией по линии связи между контроллерами и средствами централизованного управления;

сохранность данных в памяти системы, при обрыве линий связи со средствами централизованного управления, отключении питания и при переходе на резервное питание;

контроль линий связи между контроллерами и средствами централизованного управления.

Протоколы обмена информацией должны обеспечивать необходимую помехоустойчивость, скорость обмена информацией, а также (при необходимости) имитостойкость (свойство, характеризующее способность противостоять атакам со стороны нарушителя, целью которых является навязывание ложного сообщения, подмена передаваемого сообщения или изменение хранимых данных.) и защиту информации (для систем повышенной и высокой устойчивости).

Микроконтроллеры должны иметь входы для подключения кнопки запроса на выход, контакта вскрытия корпуса, контакта отрыва от стены. Микроконтроллеры СКУД дополнительно могут иметь входы для подключения шлейфов охранной сигнализации.

Микроконтроллеры должны иметь выходы для подключения цепей управления исполнительными устройствами, выходы управления световой индикацией состояния доступа по каждому направлению, выходы управления световой и звуковой индикацией тревожных состояний.

Исходя из того, что в разрабатываемой системе данные со считывателя радиочастотной информации будут передаваться на сервер через Ethernet, то необходимо предусмотреть защиту передаваемых данных, а также, найти решение возможных проблем, возникающих при прохождении информационных пакетов через различные шлюзы и маршрутизаторы, разделяющие подсети. Решением вышеописанных проблем является организация VPN-соединения (Virtual Private Network) по SSL-протоколу (Secure Socket Layer) между сетевыми контроллерами и сервером системы. VPN в комбинации с SSL на данный момент считается самым безопасным методом для передачи данных в сетях.

Безусловно, это требует реализации VPN в ПО контроллера, для чего, опять же, более выигрышно смотрятся варианты со встраиваемыми ОС.

Для работы с операционной системой потребуется микроконтроллер, оперативная память, а также статическая память — такой конфигурации будет вполне достаточно для запуска ОС. Но так же не стоит забывать, о необходимости присутствия инструментария QT, с целью создания автономной подсистемы СКУД, в случае если средства централизованного управления выйдут из строя. Так же QT необходим, для создания процесса-демона, для опроса портов, с целью обеспечения связи между устройством считывания и сервером системы.

Учитывая вышеперечисленные характеристики, попробуем подобрать оптимальные ОС и оборудование. Для поддержки QT, нам достаточна операционная система Linux с ядром не ниже версии 2.6.32. или Windows Embedded Compact 7.

Чтобы запустить Linux с ядром не ниже версии 2.6.32. Windows Embedded Compact 7 необходимо 512 Мб оперативной памяти и 256Мб на жестком диске.

Для эффективной работы графической системы Windows Embedded Compact 7 необходимо: процессор с частотой 1ГГц.

Исходя из написанного выше, основными требования к микроконтроллеру будут:

частота не менее 1ГГц;

возможность подключения оперативной памяти объемом <512Мб;

поддержка загрузки операционной системы из Flash памяти;

NAND-flash памяти (с функцией ECC) и CompactFlash;

Устройство считывания (УС)

Считывающее устройство должно обеспечивать:

считывание идентификационного признака;

преобразование введенной информации в электрический сигнал;

передачу информации на контроллер СКУД.

Считывающее устройство должно быть защищено от манипулирования путем перебора и подбора идентификационного признака. УС не должно вызывать открытия УПУ в случае взлома или вскрытия, а также при обрыве или коротком замыкании электрических цепей.

Поскольку в качестве идентификатора в разрабатываемой СКУД была выбрана RFID карта, то считывающим устройством должен быть RFID сканер.

Основные требования к считывающему устройству:

— передача данных по USB, RS- 232.

— диапазон частот 13,56МГц.

2.2.1 Анализ и выбор технологии считывающего устройства

Одним из основных элементов системы контроля и управления доступом к охраняемым объектам является считывающее устройство. В качестве УС был выбран RFID считыватель.

Считыватель может иметь различное исполнение — от простого переносного сканера до стационарного туннельного устройства, которое сканирует информацию по мере их вхождения в область действия сканера. Считыватель активирует метку, после чего происходит передача информации, хранящейся на метке на считывающее устройство.

Антенна излучает электромагнитные волны, активизирующие RFID-метку и позволяющие производить запись и считывание данных с этой метки. Антенна является своеобразным каналом между меткой и приемопередатчиком, она контролирует весь процесс получения и передачи данных. Антенны отличаются по размерам и форме. Они могут быть встроены в специальные сканеры, а также в ворота, турникеты, дверные проёмы и т.д. Для получения информации от предметов или людей, проходящих через зону действия антенны. Конструктивно антенна и приемопередатчик с декодером могут находиться в одном корпусе. Сигнал, поступающий с антенны, демодулируется, расшифровывается и передается через стандартный интерфейс в компьютер для дальнейшей обработки.

Классификация типов частот RFID выглядит следующим образом:

Низкие частоты(НЧ).

Высокие частоты(ВЧ).

Ультравысокие частоты(УВЧ).

Микроволновые частоты.

В следующих разделах будут рассмотрены все типы частот.

Контроллер — блок, преобразующий исходный сигнал (аналоговый или цифровой) к виду, удобному для дальнейшей обработки.

Интерфейс — узел контроллера, состоящий из разъема, соединительного кабеля, а также драйвера (например, конвертора сигналов ТТЛ в RS-232 и обратно).

Он предназначен для передачи информации от контроллера к главному управляющему узлу системы, например, к компьютеру. Наиболее часто сканеры оснащаются интерфейсами RS-232, RS-485, а в последнее время — чаще используется USB.

Низкие частоты (НЧ)

Низкими считаются частоты между 30 и 300 кГц, и в системах RFID обычно используются частоты в диапазоне от 125 до 134 кГц. Типичная НЧ RFID-система работает на частоте 125 или 134,2 кГц. В RFID-системах, работающих на низких частотах, обычно используются пассивные метки, принцип работы пассивных меток будет рассмотрен ниже, данные от метки к сканеру передаются с низкими скоростями, и они особенно хорошо подходят для рабочей среды, содержащей металлы, жидкости, различные виды загрязнений и снег (это очень важная характеристика НЧ- систем).

Изготовителями также поставляются активные НЧ- метки. Вследствие высокой отработанности этого типа меток системы с НЧ- метками, возможно, имеют самое большое количество внедренных реализаций. НЧ- диапазон принят во всемирном масштабе.

Высокие частоты (ВЧ)

ВЧ находятся в диапазоне от 3 до 30 МГц, и типичной частотой, используемой в ВЧ RFID-системах, является 13,56 МГц. В типичной ВЧ RFID-системе используются пассивные метки к сканеру передаются с низкой скоростью и обеспечиваются хорошие рабочие характеристики в присутствии металлов и жидкостей. ВЧ- системы применяются также широко, особенно в больницах (где они не взаимодействуют с уже существующим оборудованием).

ВЧ- диапазон принят во всемирном масштабе.

Следующий частотный диапазон называется диапазоном очень высоких частот (ОВЧ), и он охватывает частоты от 30 до 300 МГЦ. К сожалению в этом диапазоне современные RFID- системы не работают, поэтому нет смысла обсуждать этот тип частот.

Ультравысокие частоты (УВЧ)

УВЧ находятся в диапазоне от 300 МГц до 1 ГГц. Типичная пассивная УВЧ RFID-система работает на частотах 915 МГц в Соединенных Штатах и 868 МГц в Европе. Типичная активная УВЧ RFID-система работает на частотах 315 и 433 МГц. Следовательно, в УВЧ-системе могут использоваться как активные, так и пассивные метки. Данные между меткой и сканером передаются с высокой скоростью, но не обеспечиваются высокие характеристики в присутствии металлов и жидкостей (правда, не на нижних частотах УВЧ-диапазона 315 и 433 МГц).

Развертывание УВЧ RFID-систем начало широко распространяться на основе недавних заказов на них от нескольких крупных частных и государственных предприятий, таких, как международные и национальные компании розничной торговли. Министерство обороны США и т.д. УВЧ-диапазон не принят во всемирном масштабе.

Микроволновые частоты (УВЧ)

Типичная микроволновая RFID-система работает либо на 2,45, либо на 5,8 ГГц, (хотя первая из частот более распространена).

В ней могут использоваться как активные, так и полуактивные метки. Данные между меткой и ридером передаются с самой высокой скоростью и обеспечиваются самые низкие рабочие характеристики в присутствии металлов и жидкостей. Вследствие того что длина антенны обратно пропорциональна частоте, антенна пассивной метки, работающей в микроволновом диапазоне, имеет самую малую длину (что ведет к малому размеру метки, поскольку микрочип метки также может изготовляться очень малого размера).

Частотный диапазон 2,4 ГГц называется промышленным, научным и медицинским диапазоном (Industry Scientific and Medical — ISM) и принят во всемирном масштабе. На частоты, которые используются для RFID, накладываются как международные, так и внутригосударственные ограничения. Поэтому некоторые из ранее обсуждавшихся частот могут не действовать во всемирном масштабе.

RFID метка

Метка (tag) RFID — это устройство, способное хранить данные и передавать их сканеру бесконтактным способом с помощью радиоволн.

Класификация RFID- меток может быть выполнена двумя различными способами. В приведенном ниже перечне показан первый способ классификации, основанный на наличии в метке встроенного источника питания и /или возможности поддержки специализированных задач:

Пассивные

Активные

Подробно рассмотрим их в следующих подразделах.

Пассивные меткиметка этого типа не содержит встроенного источника питания(например, батарею) и вместо этого для своего питания и передачи данных сканер использует энергию, излучаемую считывателем. Пассивная метка конструктивно проста и не содержит движущихся частей. В результате такая метка имеет большой срок службы в общем случае хорошо выдерживает жесткие условия окружающей среда. Например некоторые пассивные метки могут сопротивляться таким коррозионным химическим веществам, как кислоты, и нагреву свыше 200°С. При обмене информацией в направлении от метки к считывателю первым инициирует связь считыватель, а затем обмен осуществляет метка. Для передачи данных такими метками обязательно наличие считывателя.

Пассивная метка, как правило, меньше активной или полуактивной метки. Значение расстояния считывания у нее может быть самым различным — от менее 2,5 см и примерно до 9 м.

Стоимость пассивной метки также в общем случае меньше, чем у активной или полуактивной метки.

Бесконтактная смарт-карта является особым типом пассивной RFID- метки и используется сегодня в различных областях (например, в качестве жетонов-удостоверений в системах безопасности).

Данные хранящиеся на такой карте, считываются в непосредственной близости от считывателя. Для считывания не нужно что бы карта была в физическом контакте с устройством чтения.

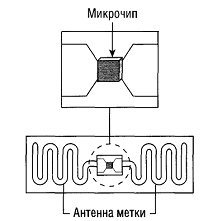

Пассивная метка состоит из следующих основных компонентов:

Микрочипа

Антенны

На рисунке 2.5 показаны компоненты пассивной метки

Рисунок 2.5 — Компоненты пассивной метки

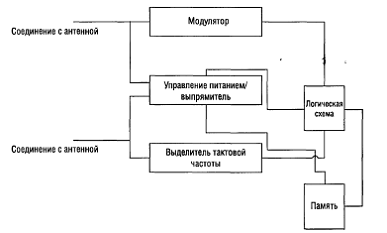

Устройство управления питанием/выпрямитель преобразует питающее напряжение переменного тока, получаемое от сигнала с антенны считывателя, в питающее напряжение постоянного тока. Это устройство подает питание на остальные компоненты микрочипа. Выделитель тактовой частоты извлекает тактовый сигнал из сигнала, получаемого от антенны устройства чтения. Модулятор модулирует получаемый от считывателя сигнал. В модулированный сигнал вводится ответ метки, и этот сигнал затем передается обратно считывателю. Логическая схема отвечает за реализацию протокола информационного обмена между меткой и УС. Для хранения данных используется память микрочипа.

На рисунке 2.6 показаны компоненты микрочипа. В общем случае память разбита на сегменты(т.е. состоит из нескольких блоков или полей).

Адресуемость означает способность обратится(т.е. прочитать или записать информацию) к отдельным участкам памяти микрочипа. Блок памяти метки может содержать данные различных типов, например порцию идентификационных данных отмеченного объекта, разряды контрольной суммы(например, циклический избыточный код — CRC) для проверки точности передаваемых данных и т.д. Последние технические достижения позволяют сделать микрочипы размером с песчинку. Но физически размеры метки определяются не величиной микрочипа, а расположением и размером ее антенны.

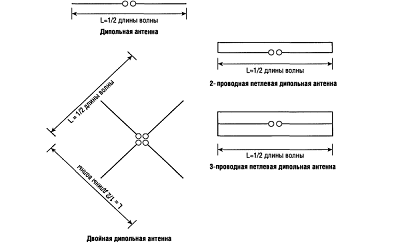

Рисунок 2.6 — Основные компоненты микрочипа

Антенна метки используется для извлечения энергии, питающей метку, из сигнала считывателя и приема-передачи данных между меткой и считывателем. Эта антенна физически прикреплена к микрочипу. Возможны бесчисленные конструкции антенн, особенно для УВЧ-диапазона, и их проектировании является настолько же искусством, как и наукой. Длина антенны прямо пропорциональна рабочей длине волны метки. Дипольная антенна состоит из прямолинейного отрезка проводника (например, из меди) с разрывом по средине. Общая длина дипольной антенны, оптимально передающей энергию сигнала, получаемого с антенны считывателя, равна половине длины волны используемой частоты. Двойная дипольная антенна состоит из двух диполей и значительно уменьшает чувствительность метки к ориентации. В результате этого считыватель может читать такую метку под различными углами. Петлевой диполь состоит из двух и более параллельно соединенных прямолинейных проводников, каждый длинной в половину волны (используемой частоты).

Если он содержит два проводника, то получается 2-проводной петлевой диполь; 3-проводной петлевой диполь состоит из трех параллельно соединенных проводников. На рис. 2.7 показаны эти типы антенн.

Длинна антенны метки значительно превышает размеры микрочипа метки и следовательно, является главным параметром, определяющим физические характеристики метки. На выбор конструкции антенны оказывают влияние следующие факторы:

Расстояние считывания между меткой и считывателем.

Известная ориентация метки относительно считывателя.

Произвольная ориентация метки относительно считывателя.

Скорость движения метки.

Особые условия работы(окружающей среды).

Поляризация антенны считывателя.

Точки соединения микрочипа метки и ее антенны являются самыми слабыми местами метки. Если повреждается любая из этих точек соединения, то метка перестает работать или значительно ухудшает свои рабочие характеристики. Антенна, предназначена для конкретной задачи(например, отметка упаковочного ящика), может плохо выполнять другую задачу(например, отметка отдельного предмета в ящике).Произвольное изменение геометрии антенны(например, простым «откусыванием», перерезанием или сгибанием), как правило приводит к негативным результатам, так как метка теряет настройку и оптимальные рабочие характеристики.

В настоящее время большинство антенн меток изготовляется из тонкой металлической полоски(например, медной, серебряной или алюминиевой).

Однако в будущем, возможно, антенны будут печатать непосредственно на поверхности метки токопроводящими чернилами, содержащими медь, углерод или никель. В результате этого стоимость RFID -метки может стать значительно ниже намеченных 5 центов США за метку.

Рисунок 2.7 — Типы дипольных антенн

Активные метки

В активных RFID- метках имеется внутренний источник питания(например, химическая батарея; но возможны и другие источники- такие, как солнечная батарея) и электроника для выполнения специализированных задач. В активной метке используется свой внутренний источник питания для передачи данных метки считывателю. Для передачи данных не требуется излучаемой считывателем энергии. Встроенная электроника может содержать микропроцессоры, датчики и порты ввода-вывода, получающие питание от внутреннего источника. Поэтому, например, такие компоненты могут измерять температуру окружающей среды и вырабатывать информацию о средней температуре и вырабатывать информацию для определения других параметров — скажем, срока годности товара, на котором они находятся. Затем метка может передавать эту информацию считывателю(вместе со своим уникальным идентификатором).

Активную метку можно представить себе как компьютер с беспроводной связью, обладающий дополнительными свойствами (характерными, на пример, для датчика или набора датчиков).

В обмене информацией от метки к считывателю при таком типе метки связь всегда инициируется меткой с последующим участием считывателя. Так как для передачи данных присутствие считывателя не является обязательным, то активная метка может транслировать данные в окружающую среду даже при отсутствии считывателя. Активная метка такого типа передающая данные при наличии считывателя и при его отсутствии, так же называется передатчиком. В другом типе активной метки предусмотрен переход в спящее состояние, или состояние малой мощности, если нет запроса от считывателя. Считыватель выносит такую метку из спящего состояния, посылая соответствующую команду. Такое состояние экономит энергию батареи, и поэтому метка такого типа, как правило, имеет более продолжительный срок службы по сравнению с активной меткой-передатчиком. Кроме того, как метка ведет передачу только при запросе, то уровень радиочастотных помех в окружающей ее среде снижается. Этот тип активной метки называется передатчиком-приемником (или приемопередатчиком).

Расстояние считывания активной метки может составлять около 30 м. и более при использовании активного передатчика такой метки.

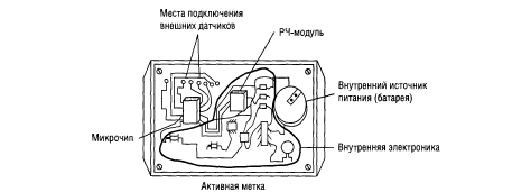

Активная метка состоит из следующих компонентов:

Микрочипа. Размеры и функциональные возможности микропроцессора обычно превышают подобные параметры микрочипов пассивных меток.

Антенны. Она может иметь вид радиочастотного модуля, который может передавать сигналы метки и принимать в ответ сигналы устройства чтения.

Внутреннего источника питания.

[Электронный ресурс]//URL: https://inzhpro.ru/diplomnaya/vnedrenie-skud/

Внутренней электроники.

На рисунке 2.8 — показаны примеры активной метки.

Рисунок 2.8 — Пример активной метки

Классификация меток по способности поддерживать перезапись данных:

Только с чтением (read-only — RO).

С однократной записью и многократным чтением (write once read many — WORM).

С многократной перезаписью (read-write — RW).

Метки SAW-типа.

Как активные, так и пассивные метки могут быть RO, WORM и RW-типа.

Метки RO-типа

Метка RO-типа может быть запрограммирована (т.е. записана) только один раз в своем жизненном цикле.

Данные заносятся в метку постоянным образом в заводских условиях только на этапе ее изготовления. Для этого в микрочип метки с помощью тонкого лазерного луча пережигаются отдельные плавкие перемычки. После того как это сделано, данные нельзя будет перезаписать в течение всего срока службы метки.

Метки такого типа также называются метками с заводским программированием. Изготовитель метки вводит в метку данные, и пользователь метки, как правило, не может оказывать на них никакого влияния.

Такие метки хорошо подходят для ограниченного использования, но от них мало пользы на больших предприятиях или в условиях, когда данные необходимо приспосабливать к конкретной области применения.

Такой тип метки используется сегодня в небольших проектах и на малых предприятиях.

Метки WORM-типа

Метка WORM-типа может быть запрограммирована (записана) однократно, и это делается обычно не изготовителем, а пользователем метки в то время, когда необходимо создать метку.

Метка WORM-типа также называется меткой с эксплуатационным программированием.

Метки RW-типа

Метка RW-типа может быть перепрограммирована (перезаписана) большое количество раз. Обычно это число варьируется от 10 000 до 100 000 раз и более! Такая способность перезаписи дает огромное преимущество, так как данные могут перезаписываться либо ридерами, либо самой меткой (в случае активной метки).

В метке RW-типа обычно содержится устройство памяти Flash или EEPROM-типа.метка также называется меткой с эксплуатационным программированием или перепрограммируемой меткой.

Для меток этого типа возможно решение задачи — обеспечение безопасности хранения информации.

Такая метка обеспечивает хорошее соотношение цены и рабочих характеристик, приемлемую безопасность данных и является наиболее распространенным типом метки.

Метки SAW-типа

Метки SAW-типа, работающие на принципе поверхностной акустической волны (surface acoustic wave — SAW).

Метка SAW-типа в корне отличается от меток на основе микрочипов. SAW-метки уже стали появляться на рынке и могут широко использоваться в будущем. В настоящее время устройства SAW широко применяются в сотовых телефонах, цветных телевизорах и т.д.

Для работы меток SAW-типа используются радиоволны малой мощности в частотном диапазоне 2,45 ГГц.

В отличие от меток с микрочипами SAW-метке не нужен источник постоянного тока для ее питания при передаче данных.метка состоит из дипольной антенны, присоединенной к встречно-штыревому преобразователю (interdigital transducer — IDT), расположенному на пьезоэлектрической подложке из ниобата лития или танталата лития. На подложке в точно рассчитанных местах расположены отдельные электроды, действующие как рефлекторы, изготовленные из алюминия или вытравленные на подложке. Антенна после приема радиочастотного сигнала от SAW-ридера подает электрический импульс на IDT. Этот импульс генерирует поверхностные волны, также называемые волнами Рэлея, и эти волны обычно проходят по подложке со скоростью от 3000 до 4000 м/с. Часть этих волн отражается рефлекторами обратно в IDT, а остальная часть поглощается подложкой. Отраженные волны образуют уникальную структуру, определяемую позициями рефлекторов и представляющую собой данные метки. Эти волны преобразуются в IDT обратно в радиосигнал и передаются через антенну метки назад RFID-ридеру. Затем ридер декодирует принятый сигнал и извлекает данные метки.метка имеет следующие преимущества:

Очень малое потребление энергии, так как ей не нужен источник постоянного тока для своего питания.

С ее помощью можно с хорошими результатами отмечать радионепрозрачные и радиопоглощающие материалы, например, металл и воду соответственно.

Большее расстояние чтения, чем у метки с микрочипом, работающей в том же частотном диапазоне (т.е. 2,45 ГГц).

Может работать с более короткими пачками радиосигналов в отличие от меток на микрочипах, требующих более продолжительного сигнала от ридера к метке.

Высокие степени точности чтения.

Большая прочность вследствие простоты конструкции.

Не требует применения антиколлизионных протоколов.

Антиколлизионные протоколы необходимо реализовывать только на уровне ридера в отличие от меток с микрочипами, для которых такие протоколы нужны как на уровне ридера, так и на уровне метки (это снижает стоимость SAW-метки).ридеры менее подвержены влиянию помех от других SAW-ридеров.метки могут, скорее всего, оказаться единственным вариантом в определенных ситуациях нанесения меток, и вероятно получат широкое распространение в будущем.

Выбор технологии передачи данных

Технология передачи данных определяет потенциальную удаленность контроллеров от компьютера, а также сложность и стоимость монтажа сетевой СКУД. Ориентироваться надо в первую очередь на стандартизированные технологии. На данный момент возможны несколько вариантов, а именно:

— сеть на базе протокола RS-232;

— сеть на базе технологии Ethernet;

— сеть на базе технологий USB.

Интерфейс RS-232 — интерфейс передачи информации между двумя устройствами на расстоянии до 20 м. Информация передается по проводам с уровнями сигналов, отличающимися от стандартных 5В, для обеспечения большей устойчивости к помехам. Асинхронная передача данных осуществляется с установленной скоростью при синхронизации уровнем сигнала стартового импульса.

Интерфейс RS-232-C был разработан для простого применения, однозначно определяемого по его названию «Интерфейс между терминальным оборудованием и связным оборудованием с обменом по последовательному двоичному коду». Каждое слово в названии значимое, оно определяет интерфейс между терминалом (DTE) и модемом (DCE) по передаче последовательных данных

Сигналы после прохождения по кабелю ослаюляются и искажаются. Ослабление растет с увеличением длины кабеля. Этот эффект сильно связан с электрической емкостью кабеля. По стандарту максимальная нагрузочная емкость составляет 2500 пФ. Типичная погонная емкость кабеля составляет 130 пФ, поэтому максимальная длина кабеля ограничена примерно 17 м.

Сетевая СКУД на базе технологии Ethernet позволяет организовать достаточно большое количество точек доступа, количество которых ограничивается только возможностями программного обеспечения. Такая сетевая СКУД может носить как локальный, так и распределенный характер и может взаимодействовать с составными частями через интернет.(ю-эс-би, англ. Universal Serial Bus — «универсальная последовательная шина») — последовательный интерфейс передачи данных для среднескоростных и низкоскоростных периферийных устройств в вычислительной технике. Символом USB являются четыре геометрические фигуры: большой круг, малый круг, треугольник и квадрат, расположенные на концах древовидной блок-схемы.

Разработка спецификаций на шину USB производится в рамках международной некоммерческой организации USB Implementers Forum (USB-IF), объединяющей разработчиков и производителей оборудования с шиной USB.

Для подключения периферийных устройств к шине USB используется четырёхпроводный кабель, при этом два провода (витая пара) в дифференциальном включении используются для приёма и передачи данных, а два провода — для питания периферийного устройства. Благодаря встроенным линиям питания USB позволяет подключать периферийные устройства без собственного источника питания (максимальная сила тока, потребляемого устройством по линиям питания шины USB, не должна превышать 500 мА, у USB 3.0 — 900 мА).

2.3 Разработка программной подсистемы

Программная подсистема должна обеспечить функционирование в соответствии с диаграммами вариантов использования системы контроля и управления доступом к охраняемым объектам, разработку структуры базы данных, разработку web-интерфейса, разработку алгоритма работы считывающего устройства.

Диаграммы вариантов использования системы контроля и управления доступом к охраняемым объектам

Информационно-компьютерная система контроля и управления доступом предназначена для автоматического управления входом/выходом людей в здания и помещения.

С данной системой могут работать оператор и пользователи. Для каждого из них предоставляются свои права в системе.

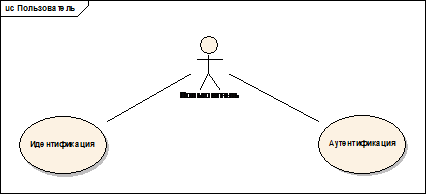

Пользователю (сотруднику предприятия) доступны два действия (рисунок 2.9) — идентификация (процесс опознавания субъекта по присущему ему или присвоенному ему идентификационному признаку) и аутентификация (процесс опознавания субъекта путем сравнения введенных идентификационных данных с эталоном).

Рисунок 2.9 — Диаграмма вариантов использования системы для пользователя

Все пользователи, которые обладают правом доступа к охраняемому объекту, предварительно должны пройти идентификацию, должен быть создан ID-номер идентифицирующий пользователя. Затем, когда пользователь хочет получить доступ к охраняемому объекту, он проходит аутентификацию, т.е. подносит устройство, хранящее ID-номер к считывающему устройству. Если если id номера на сервере и хранящем устройстве совпадают, то пользователь получает доступ к объекту (на сервер отправляется сообщение о санкционированном доступе), в противном случае — в доступе будет отказано, и на сервер будет отправлено сообщение о несанкционированной попытке получения доступа к объекту.

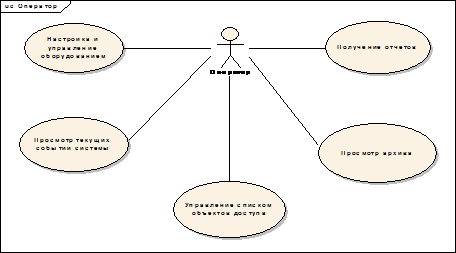

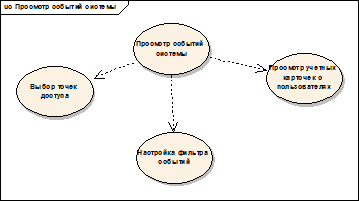

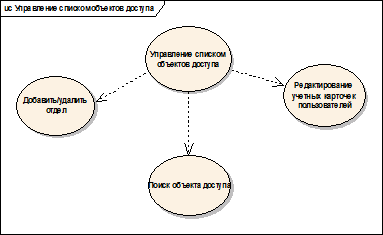

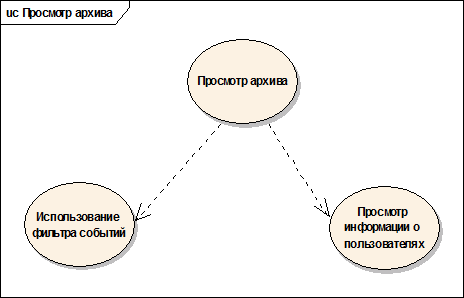

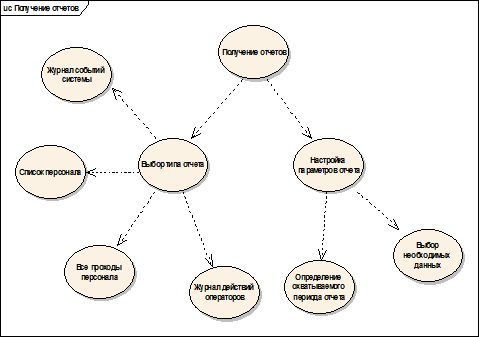

Оператор имеет доступ к настройке и управлению оборудованием, просмотру текущих событий системы, управлению списком объектов доступа, просмотру архива, а также получению отчетов (рисунок 3.28).

Рисунок 2.10 — Диаграмма вариантов использования системы для оператора

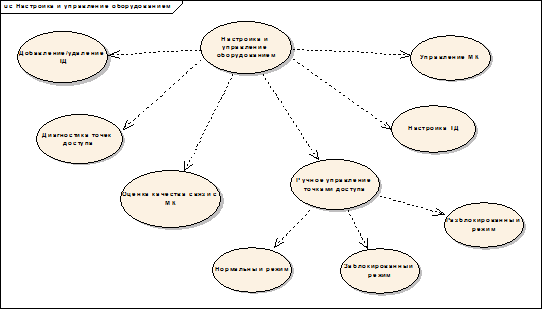

Настройка и управление оборудованием (рисунок 2.11) подразумевает под собой возможность оператора выполнять следующие действия:

— добавление новой точки доступа (ТД); точка доступа — это место, где осуществляется контроль доступа, в разрабатываемой системе в качестве ТД выступают только двери;

— удаление существующих ТД;

— оценка качества связи с микроконтроллером;

— ручное управление точками доступа (возможна установка трех режимов работы — нормального, заблокированного и разблокированного);

— настройка ТД (установка IP-адреса);