криптография идентификация пользователь доступ информация

Ведение

Во все времена информация являлась основой развития человечества и любых сфер деятельности. На сегодняшний день, в любом бизнес-процессе ключевую роль играет обладание информацией, а значит — её защита.

По общемировой статистике 80% компаний, допустивших утечку коммерческой информации, неминуемо завершили свою деятельность крахом.

На сегодняшний день свыше 4,6 миллионов компьютеров во всём мире подвержены уязвимостям, и более 90% компьютеров потенциально уязвимы. Ежедневно совершается более 6000 атак на компьютерные сети организаций разного уровня. По данным «InfoWatch», в 2007 году общемировые убытки от информационных утечек достигнут отметки в 1 трлн. долл. Это на 300 млрд. долл. больше, чем в 2006 году.

За последние годы актуальность этой угрозы возросла настолько, что сегодня кража классифицированных сведений стабильно занимает первые места во всех рейтингах угроз ИТ-безопасности. Возрастающее использование электронной почты, интернет — пейджеров и других средств передачи данных, распространенность мобильных устройств — все это значительно осложняет контроль над потоками данных, а следовательно содействует утечки информации.

Целью курсовой работы является знакомство со средствами защиты информации. Часть из которых рассмотрим подробно.

o Криптография

o Аутентификация

o Протоколирование и аудит

o Управление доступом

В практической части курсовой работы перед нами была поставлена экономическая задача. При решении которой, была использована программа для работы с электронными таблицами Microsoft Office Excel 2007. Полученные результаты были наглядно представлены в качестве таблиц и гистограмм.

1. Меры информационной безопасности

Информационная безопасность подчеркивает важность информации в современном обществе — понимание того, что информация — это ценный ресурс, нечто большее, чем отдельные элементы данных. Информационной безопасностью называют меры по защите информации от неавторизованного доступа, разрушения, модификации, раскрытия и задержек в доступе. Информационная безопасность включает в себя меры по защите процессов создания данных, их ввода, обработки и вывода. Целью информационной безопасности является обезопасить ценности системы, защитить и гарантировать точность и целостность информации, и минимизировать разрушения, которые могут иметь место, если информация будет модифицирована или разрушена. Информационная безопасность требует учета всех событий, в ходе которых информация создается, модифицируется, к ней обеспечивается доступ или она распространяется

Контрольная работа: Безопасность жизнедеятельности в условиях ...

... последующем разлагаясь, могут выделять в воздушную среду помещений окислы азота. Данные по выделению вредных веществ различными строительными материалами и бытовыми изделиями. риск жилое помещение природа ... к группе "относительных" условий развития заболеваний. В настоящее время специалисты по безопасности жилья выделяют пять факторов риска жилых помещений, которые могут оказывать существенное ...

Можно выделить следующие направления мер информационной безопасности.

- правовые

организационные

технические

правовым мерам

организационным мерам

техническим мерам

1.1 Технические меры защиты информации

Технические меры можно классифицировать так потенциальные угрозы, против которых направлены технические меры защиты информации:

1. Потери информации из-за сбоев оборудования:

1 перебои электропитания;

2 сбои дисковых систем;

3 сбои работы серверов, рабочих станций, сетевых карт и т.д.

2. Потери информации из-за некорректной работы программ:

1 потеря или изменение данных при ошибках ПО;

2 потери при заражении системы компьютерными вирусами;

3. Потери, связанные с несанкционированным доступом:

1 несанкционированное копирование, уничтожение или подделка информации;

2 ознакомление с конфиденциальной информацией

4. Ошибки обслуживающего персонала и пользователей:

1 случайное уничтожение или изменение данных;

2 некорректное использование программного и аппаратного обеспечения, ведущее к уничтожению или изменению данных.

По средствам зашиты технические меры можно разделить на:

Аппаратные средства защиты

Под аппаратными средствами защиты понимаются специальные средства, непосредственно входящие в состав технического обеспечения и выполняющие функции защиты как самостоятельно, так и в комплексе с другими средствами, например с программными.

Можно выделить наиболее важные элементы аппаратной защиты:

3 защита от сбоев в электропитании;

4 защита от сбоев серверов, рабочих станций и локальных компьютеров;

5 защита от сбоев устройств, для хранения информации;

6 защита от утечек информации электромагнитных излучений.

программные средства защиты

Программными, называются средства защиты данных, функционирующие в составе программного обеспечения.

Среди них можно выделить следующие;

7 средства архивации данных

8 антивирусные программы

9 криптографические средства

10 средства идентификации и аутентификации пользователей

11 средства управления доступом

12 протоколирование и аудит

Как примеры комбинаций вышеперечисленных средств можно привести:

13 защиту баз данных

2.1 Криптография

Криптографическое преобразование — один из наиболее эффективных методов, резко повышающих безопасность:

- передачи данных в компьютерных сетях;

- данных, хранящихся в удаленных устройствах памяти;

- информации при обмене между удаленными объектами.

Защита информации методом криптографического преобразования заключается в приведении ее к неявному виду путем преобразования составных частей информации (букв, цифр, слогов, слов) с помощью специальных алгоритмов либо аппаратных средств и кодов ключей. Ключ- это изменяемая часть криптографической системы, хранящаяся в тайне и определяющая, какое шифрующее преобразование из возможных выполняется в данном случае.

Разработка комплексной системы защиты информации объекта защиты

... Средства и системы защиты , Средство защиты информации, Средства защиты информации делятся на: 1. Физические 2. Аппаратные 3. Программные 4. Криптографические 5. Комбинированные В вибрационных (структурных) технических каналах утечки информации ... ФИО и их рабочих телефонах; G3. Информация о графике работы организации; G4. Клиентские база данных; G5. Информация о списках предприятий по региону и ...

Для преобразования (шифрования) используется некоторый алгоритм или устройство, реализующее заданный алгоритм, которые могут быть известны широкому кругу лиц. Само же управление процессом шифрования осуществляется с помощью периодически меняющегося кода ключа, обеспечивающего каждый раз оригинальное представление информации при использовании одного и того же алгоритма или устройства. Знание ключа позволяет относительно быстро, просто и надежно расшифровать текст.

К методам криптографического преобразования применимы

- метод должен быть достаточно устойчивым к попыткам раскрытия исходного текста на основе зашифрованного;

- обмен ключа не должен быть труден для запоминания;

- затраты на защитные преобразования должны быть приемлемы при заданном уровне сохранности информации;

- ошибки в шифровании не должны приводить к явной потере информации;

- перестановка замены (подстановки), аддитивные и комбинированные методы.

Рис.

1. Процедура шифрования файлов.

2.2 Идентификации и аутентификации пользователей

Идентификацию и аутентификацию можно считать основой программно-технических средств безопасности, поскольку остальные сервисы рассчитаны на обслуживание именованных субъектов. Идентификация и аутентификация — это первая линия обороны, «проходная» информационного

Идентификация -, Аутентификация —

Конечная цель процедур идентификации и аутентификации объекта (субъекта) — допуск его к информации ограниченного пользования в случае положительной проверки либо отказ в допуске в случае отрицательного исхода проверки.

Объектами идентификации и аутентификации могут быть: люди (пользователи, операторы и др.); технические средства (мониторы, рабочие станции, абонентские пункты); документы (ручные, распечатки и др.); магнитные носители информации и др.

Один из наиболее распространенных методов аутентификации — присвоение лицу или другому имени пароля и хранение его значения в вычислительной системе. Пароль-это совокупность символов, определяющая объект (субъект).

Учитывая важность пароля как средства повышения безопасности информации от несанкционированного использования, следует соблюдать некоторые меры предосторожности, в том числе:

- не хранить пароли в вычислительной системе в незашифрованном виде;

- не печатать и не отображать пароли в явном виде на терминале пользователя;

- не использовать в качестве пароля свое имя или имена родственников, а также личную информацию (дата рождения, номер домашнего или служебного телефона, название улицы и др.);

- не использовать реальные слова из энциклопедии или толкового словаря;

- выбирать длинные пароли;

- использовать смесь символов верхнего и нижнего регистров клавиатуры;

- использовать комбинации из двух простых слов, соединенных специальными символами (например, + , = и др.);

- придумывать новые слова (абсурдные или даже бредового содержания);

- чаще менять пароль.

Для идентификации пользователей могут применяться сложные в плане технической реализации системы, обеспечивающие установление подлинности пользователя на основе анализа его индивидуальных параметров: отпечатков пальцев, рисунка линий руки, радужной оболочки глаз, тембра голоса и др. Но пока эти приемы носят скорее рекламный, чем практический характер.

Более широкое распространение нашли физические методы идентификации с использованием носителей кодов паролей. Такими носителями являются пропуска в контрольно-пропускных системах; пластиковые карты с именем владельца, его кодом, подписью; пластиковые карточки с магнитной полосой, содержащей около 100 байт информации, которая считывается специальным считывающим устройством (используются как кредитные карточки, карточки для банкоматов и др.); пластиковые карты, содержащие встроенную микросхему ( smart- card ); карты оптической памяти и др.

Одно из интенсивно разрабатываемых направлений по обеспечению безопасности информации — идентификация и установление подлинности документов на основе электронной цифровой подписи.

Электронная цифровая подпись представляет собой способ шифрования с помощью криптографического преобразования и является паролем, зависящим от отправителя, получателя и содержания передаваемого сообщения. Для предупреждения повторного использования подпись должна меняться от сообщения к сообщению.

2.3. Протоколирование и аудит

Под протоколированием понимается сбор и накопление информации о событиях, происходящих в информационной системе.

Эти событий можно разделить на:

- внешние (вызванные действиями других сервисов)

- внутренние (вызванные действиями самого сервиса)

клиентские (вызванные действиями пользователей и администраторов).

Аудит — это анализ накопленной информации, проводимый оперативно, в реальном времени или периодически (например, раз в день).

Реализация протоколирования и аудита решает следующие задачи:

- обеспечение подотчетности пользователей и администраторов;

- (обеспечение возможности реконструкции последовательности событий;

- о6наруженис попыток нарушении информационной безопасности;

- предоставление информации для выявления и анализа проблем.

Слишком обширное или подробное протоколирование не только снижает производительность сервисов (что отрицательно сказывается на доступности), но и затрудняет аудит, то есть не увеличивает, а уменьшает информационную безопасность.

При протоколировании события рекомендуется записывать, по крайней мере, следующую информацию:

- дата и время события;

- уникальный идентификатор пользователя

- результат действия (успех или неудача);

- имена затронутых объектов (например, открываемых или удаляемых файлов);

- описание изменений, внесенных в базы данных защиты (например, новая метка безопасности объекта).

Характерная особенность протоколирования и аудита — зависимость от других средств безопасности. Идентификация и аутентификация служат отправной точкой подотчетности пользователей, логическое управление доступом защищает конфиденциальность и целостность регистрационной информации, а реконструкция последовательности событий позволяет выявить слабости в защите сервисов, найти виновника вторжения, оценить масштабы причиненного ущерба и вернуться к нормальной работе.

2.4. Управление доступом

Средства управления доступом позволяют специфицировать и контролировать действия, которые субъекты (пользователи и процессы) могут выполнять над объектами (информацией и другими компьютерными ресурсами).

Логическое управление доступом это основной механизм многопользовательских систем, призванный обеспечить конфиденциальности и целостность объектов и, до некоторой степени, их доступность (путем запрещения обслуживания неавторизованных пользователей).

Существуют следующие методы разграничения доступа:

- разграничение доступа по спискам (задаются соответствия: каждому пользователю — список ресурсов и прав доступа к ним или каждому ресурсу — список пользователей и их прав доступа к данному ресурсу);

- использование матрицы установления полномочий (подразумевает применение матрицы доступа (таблицы полномочий));

- разграничение доступа по уровням секретности и категориям (заключается в разделении ресурсов информационной системы по уровням секретности и категориям);

- парольное разграничение доступа (задается и контролируется ранг категории пользователей).

3. Практика

Задание:

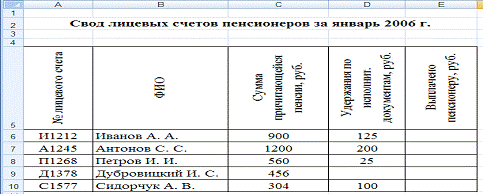

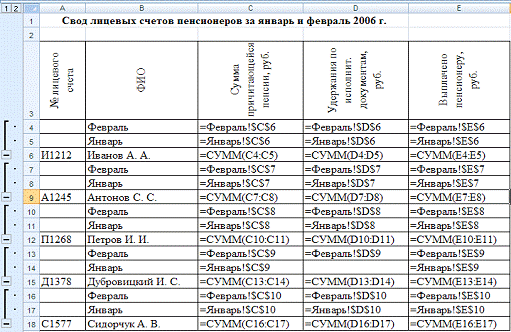

1. Создать таблицы по приведенным данным.

2. Произвести необходимый расчет.

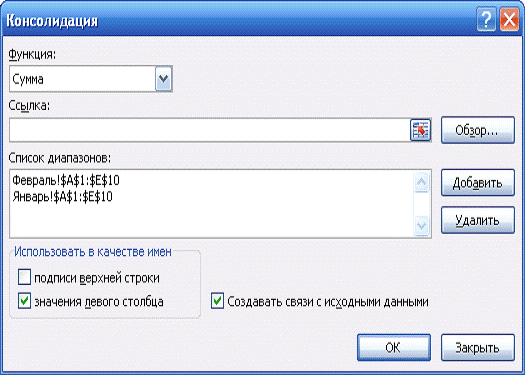

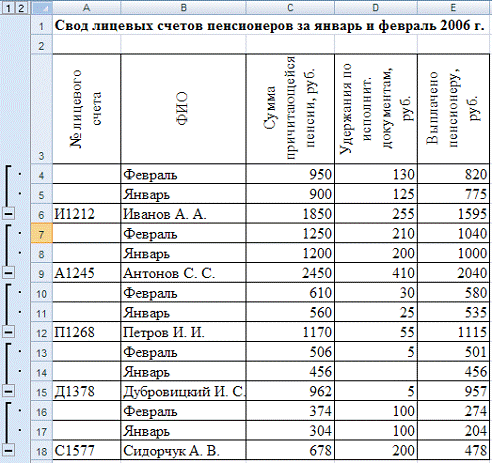

- Заполнить таблицу числовыми данными, выполнив консолидацию по расположению данных.

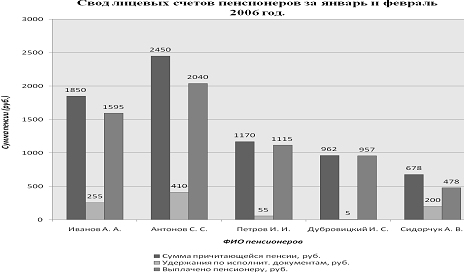

- По данным таблицы построить гистограмму.

- Сформировать выходной документ.

- Лист 1 переименовать в лист с названием Январь

- Используем команду консолидацию по категории. Воспользуемся функцией Сумма

- цели защиты информации;

- технические средства защиты информации;

- Криптография

- Аутентификация

- Протоколирование и аудит

- Управление доступом

|

№ лицевого счета |

ФИО |

Сумма причитающейся пенсии, руб. |

Удержания по исполнит. документам, руб. |

Выплачено пенсионеру, руб. |

|

И1212 |

Иванов А. А. |

900 |

125 |

775 |

|

А1245 |

Антонов С. С. |

1200 |

200 |

|

|

П1268 |

Петров И. И. |

560 |

25 |

535 |

|

Д1378 |

Дубровицкий И. С. |

456 |

456 |

|

|

С1577 |

Сидорчук А. В. |

304 |

100 |

204 |

Рис. 3.1. Свод лицевых счетов пенсионеров за январь 2006 г.

|

№ лицевого счета |

ФИО |

Сумма причитающейся пенсии, руб. |

Удержания по исполнит. документам, руб. |

Выплачено пенсионеру, руб. |

|

И1212 |

Иванов А. А. |

950 |

130 |

820 |

|

А1245 |

Антонов С. С. |

1250 |

210 |

1040 |

|

П1268 |

Петров И. И. |

610 |

30 |

580 |

|

Д1378 |

Дубровицкий И. С. |

506 |

5 |

501 |

|

С1577 |

Сидорчук А. В. |

374 |

100 |

274 |

Рис. 3.2. Свод лицевых счетов пенсионеров за февраль 2006 г.

|

№ лицевого счета |

ФИО |

Сумма причитающейся пенсии, руб. |

Удержания по исполнит. документам, руб. |

Выплачено пенсионеру, руб. |

|

И1212 |

Иванов А. А. |

1850 |

255 |

1595 |

|

А1245 |

Антонов С. С. |

2450 |

410 |

2040 |

|

П1268 |

Петров И. И. |

1170 |

55 |

1115 |

|

Д1378 |

Дубровицкий И. С. |

5 |

957 |

|

|

С1577 |

Сидорчук А. В. |

678 |

200 |

478 |

Рис. 3.3. Свод лицевых счетов пенсионеров за январь и февраль 2006 г

Рис. 3.4. Свод лицевых счетов пенсионеров за январь и февраль 2006 г.

3.1. Описания алгоритма решения задачи

1. Запустить табличный процессор MS Excel

2. Создать книгу с именем «счета пенсионеров»

— На рабочем листе Январь MS Excel создать таблицу Свод лицевых счетов пенсионеров за январь 2006 г.

Свод лицевых счетов пенсионеров за январь 2006 г.

|

Месяц |

Итог Сумма по полю Сумма причитающейся пенсии, руб. |

Итог Количество по полю Удержания по исполнит. документам, руб. |

Итог Сумма по полю Выплачено пенсионеру, руб. |

|||||||

|

Январь |

Февраль |

|||||||||

|

ФИО |

Сумма причитающейся пенсии, руб. |

Удержания по исполнит. документам, руб. |

Выплачено пенсионеру, руб. |

Сумма по полю Сумма причитающейся пенсии, руб. |

Количество по полю Удержания по исполнит. документам, руб. |

Сумма по полю Выплачено пенсионеру, руб. |

||||

|

Антонов С. С. |

1200 |

200 |

1000 |

1250 |

210 |

1040 |

2450 |

410 |

2040 |

|

|

Дубровицкий И. С. |

456 |

456 |

506 |

5 |

501 |

962 |

5 |

957 |

||

|

Иванов А. А. |

900 |

125 |

775 |

950 |

130 |

820 |

1850 |

255 |

1595 |

|

|

Петров И. И. |

560 |

25 |

535 |

610 |

30 |

580 |

1170 |

55 |

1115 |

|

|

Сидорчук А. В. |

100 |

204 |

374 |

100 |

274 |

678 |

200 |

478 |

||

|

Общий итог |

3420 |

450 |

2970 |

3690 |

475 |

3215 |

7110 |

925 |

6185 |

|

Рис. 3.1.1. Расположение «Свод лицевых счетов пенсионеров за январь и февраль 2006 г.» на рабочем листе Январь MS Excel

Выплачено пенсионеру, руб.

=C6-D6

Размножив введенную ячейку E6 формулы для остальных ячеек (E6-E10) данной графы.

Таким образом, будет выполнен цикл , управляющим параметром которого является номер строки.

5. Лист 2 переименуем в лист с названием Февраль

Свод лицевых счетов пенсионеров за февраль 2006 г., Январь-февраль, Январь-февраль

Рис. 3.1.2. Использование команды

Январь-февраль, Заключение

В курсовой работе была рассмотрена проблема технических средств защиты от утечек. Работа раскрывает такие аспекты как:

организационные

«Кто владеет информацией, тот владеет миром». Эта знаменитая фраза Уинстона Черчилля не только не потеряла актуальность в наши дни, но, одновременно с развитием информационных технологий, значимость ее возросла многократно. 21 век можно назвать веком электронной информации. В работе и повседневной жизни мы используем компьютеры для обработки, хранения и передачи данных.

Широкая информатизация обществ, внедрение компьютерной технологии в сферу управления объектами государственного значения, стремительный рост темпов научно-технического прогресса наряду с положительными достижениями в информационных технологиях, создают реальные предпосылки для утечки конфиденциальной информации.

Список литературы

[Электронный ресурс]//URL: https://inzhpro.ru/kursovaya/po-tehnicheskim-sredstvam-zaschityi-informatsii/

1. Федеральный закон «ОБ ИНФОРМАЦИИ, ИНФОРМАЦИОННЫХ ТЕХНОЛОГИЯХ И О ЗАЩИТЕ ИНФОРМАЦИИ».

— Информационные системы в экономике: учебник для студентов вузов, обучающихся по экономическим специальностям и специальностям экономики и управления / Под ред. Г. А. Титоренко. — 2-е изд., перераб. И доп. — М.: ЮНИТИ-ДАНА, 2008. — 463 с.

— Экономическая информатика: Учебник /Под ред. В.П. Косарева.- М.: ИНФРА-М, 2009 г.

— Введение в теорию информационной безопасности: учеб. пособие/ Ю.А. Илларионов; под ред. М.Ю. Монахова; Владимирский гос. ун-т. — Владимир: Ред.-издат. Комплекс ВлГУ, 2008, 103 с.

— Основы информационной безопасности : курс лекций : учебное пособие / Издание третье / Галатенко В. А. Под редакцией академика РАН В. Б. Бетелина/ — М.: ИНТУИТ.РУ «Интернет-университет Информационных Технологий*, 2006. — 208 с.

— Информационная безопасность / П. Н. Башлы. — Ростов н/Д : Феникс, 2006. — 253 с.

— http://www.rbcdaily.ru/2007/01/30/media/264617 (24.12.2009 18:00).