Актуальность темы курсовой работы. Применение вычислительных средств в системе управления государственных и коммерческих структур требует наличия мощных систем обработки и передачи данных. Решение этой задачи привело к созданию единой инфраструктуры. Ее использование позволило людям, имеющим компьютер и модем, получить доступ к информации крупнейших библиотек и баз данных мира, оперативно выполнять сложнейшие расчеты, быстро обмениваться информацией с другими респондентами сети независимо от расстояния и страны проживания.

Но такие системы повлекли ряд проблем, одна из которых — безопасность обработки и передачи данных. Особенно «беззащитными» оказались данные, передаваемые в глобальных телекоммуникационных сетях. В настоящее время над проблемой защищенности передаваемой по сетям информации работает большое количество специалистов практически во всех экономически развитых странах мира. Можно сказать, что информационная безопасность сформировалась в отдельную быстро развивающуюся дисциплину. Однако, несмотря на усилия многочисленных организаций, занимающихся защитой информации, обеспечение информационной безопасности продолжает оставаться чрезвычайно острой проблемой.

Определенные трудности связаны с изменениями в технологиях обработки и передачи информации. С одной стороны, использование информационных технологий дает ряд очевидных преимуществ: повышение эффективности процессов управления, обработки и передачи данных и т.п. В наше время уже невозможно представить крупную организацию без применения новейших информационных технологий, начиная от автоматизации отдельных рабочих мест и заканчивая построением корпоративных распределенных информационных систем.

С другой стороны, развитие сетей, их усложнение, взаимная интеграция, открытость приводят к появлению качественно новых угроз, увеличению числа злоумышленников, имеющих потенциальную возможность воздействовать на систему.

В настоящее время для обеспечения защиты информации требуется не просто разработка частных механизмов защиты, а реализация системного подхода, включающего комплекс взаимосвязанных мер (использование специальных технических и программных средств, организационных мероприятий, нормативно-правовых актов, морально- этических мер противодействия и т.д.).

Комплексный характер защиты проистекает из комплексных действий злоумышленников, стремящихся любыми средствами добыть важную для них информацию.

Проектирование информационной подсистемы ОАО «Автобаза №2»

... устанавливается объем технического обслуживания и ремонта, а также технические средства, необходимые для их осуществления. Коэффициент технической готовности, характеризующий ... информационных систем, Компьютерные сети, Базы данных, Информационные системы и другие. Дипломный проект состоит из трех глав. В первой части данного дипломного проекта проведён анализ предметной области и специфики работы ...

Сегодня можно утверждать, что рождается новая современная технология — технология защиты информации в телекоммуникационных сетях.

Объектом исследования является информация, передаваемая по телекоммуникационным сетям, а именно по телефонным сетям.

Предметом исследования является информационная безопасность телефонных сетей.

Целью курсовой работы является анализ защищенности телефонных сетей, определение требований к защите информации, разработка способов и средств защиты информации, а также построение архитектуры системы защиты информации.

1. Анализ защищенности телефонных сетей

1.1 Виды угроз

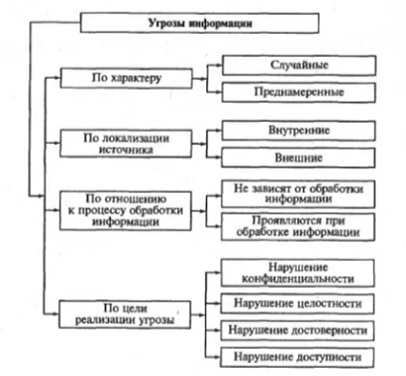

Угроза — это возможность возникновения такой ситуации(явления, события), следствием которой может стать нарушение безопасности информации. Угрозы информационной безопасности могут возникать на разных этапах жизненного цикла информационных систем и со стороны разных источников. Попытки реализации угроз информации называется информационными атаками на системы или просто атаками. Все известные угрозы можно классифицировать по нескольким критериям. Эта классификация иллюстрируется графом (рисунок 1).

Рисунок 1 — Классификация угроз информации

Данная классификация подчеркивает не столько различие, сколько сходство свойств различных угроз. Так, преднамеренные угрозы могут проявляться в случайных и непредсказуемых информационных нарушениях.

Угрозы нанесения ущерба информационным системам и обрабатываемой информации, обусловленные физическими воздействиями стихийных природных явлений, не зависящих от человека — это случайные угрозы. Причинами случайных воздействий на элементы информационных систем при их эксплуатации могут быть отказы и сбои аппаратуры, непреднамеренные ошибки персонала, помехи в каналах передачи данных, вызванные воздействиями агрессивной внешней среды, ошибки разработчиков аппаратных и программных сегментов информационной системы, аварийные ситуации.

По сравнению со случайными угрозами, круг искусственных, или преднамеренных, угроз обрабатываемой информации, вызванных человеческой деятельностью, более широк и опасен. Действие преднамеренных угроз направлено практически против всех без исключения элементов и подсистем, в совокупности образующих информационную систему. Чаще других реализуются следующие преднамеренные информационные угрозы:

1) физическое разрушение системы (путем взрыва, поджога и т.п.) или вывод из строя всех или отдельных наиболее важных участков телефонной сети (абонентский участок, участок местной сети, участок внутризоновой сети, участок магистральной сети, который является общим для абонентов, обменивающихся телефонными сообщениями);

2) отключение или вывод из строя подсистем обеспечения функционирования телефонных систем (электропитания, линий связи и т.л.);

- действия по дезорганизации функционирования системы (изменение режимов рабом устройств или программ, забастовка, саботаж персонала, постановка мощных активных радиопомех на частотах работы устройств системы и т.п.);

- внедрение агентов в число персонала системы (в том числе, возможно, и в административную группу, отвечающую за безопасность);

- вербовка (путем подкупа, шантажа и т.п.) персонала или отдельных пользователей, имеющих определенные полномочия;

- применение подслушивающих устройств, дистанционная фото- и видеосъемка и т.п.;

- перехват побочных электромагнитных, акустических и других излучений устройств и линий связи, а также наводок активных излучений на вспомогательные технические средства, непосредственно не участвующие в обработке информации (телефонные линии, сети питания, отопления и т.п.);

- перехват данных, передаваемых по каналам связи, и их анализ с целью выяснения протоколов обмена, правил вхождения в связь и авторизации пользователя и последующих попыток их имитации для проникновения в систему;

- хищение производственных отходов (распечаток, записей, списанных носителей информации и т.п.);

- несанкционированное использование терминалов пользователей, имеющих уникальные физические характеристики, такие как номер рабочей станции в сети, физический адрес, адрес в системе связи, аппаратный блок кодирования и т.п.;

- вскрытие шифров криптозащиты информации;

- внедрение аппаратных спецвложений, программных «закладок» и «вирусов» («троянских коней» и «жучков»), то есть таких участков программ, которые не нужны для осуществления заявленных функций, но позволяющих преодолеть систему защиты, скрытно и незаконно осуществлять доступ к системным ресурсам с целью регистрации и передачи критической информации или дезорганизации функционирования системы;

- незаконное подключение к линиям связи с целью работы «между строк», с использованием пауз в действиях законного пользователя от его имени с последующим вводом ложных сообщений или модификацией передаваемых сообщений;

- незаконное подключение к линиям связи с целью прямой подмены законного пользователя путем его физического отключения после входа в систему и успешной аутентификации с последующим вводом дезинформации и навязыванием ложных сообщений;

15) контактное подключение аппаратуры перехвата к кабельным линиям связи. Самый простой способ — это непосредственное параллельное подсоединение к линии;

Защита информации в автоматизированных системах обработки данных: ...

... современных компьютерных системах используются криптографические системы защиты, которые предполагают защиту, аутентификацию (доказательство подлинности) и хранение информации. Выполнение процесса криптографического закрытия информации может быть аппаратным и программным. Для защиты информации в компьютерных системах используются ...

16) бесконтактный съем информации. При таком способе используется индуктивный канал перехвата, не требующий контактного подключения к каналам связи;

- запись телефонных переговоров с использованием средств АТС или уязвимости каналов передачи речевой информации от одной АТС к другой;

- получение речевой информации из помещения, где ведутся телефонные переговоры, по техническим каналам утечки информации.

2 Характер происхождения угроз

Характер происхождения угроз определяется типом каналов связи, по которым передается информация, способам воздействия угроз на объекта информационной безопасности, а также причинами, обстоятельствами (предпосылками) и условиями дестабилизирующего воздействия на информацию.

В свою очередь, каналы связи подразделяются на:

- o проводные;

- o волоконно — оптические;

- o беспроводные (радиотехнические).

Наиболее часто для передачи информации применяются телефонные линии в качестве проводных линий связи. Это связано с тем, что большинство компьютеров используют для передачи данных модемы, подключенные к телефонной линии. При этом способы подслушивания линии, связывающей компьютеры, включают в себя:

Средства телефонной связи

... высокочастотным кабельным и радиорелейным линиям осуществляется также электросвязь комбинированного вида — видеотелефонная. Для дальней связи (например, межконтинентальной телефонной связи) всё шире используются ИСЗ . Средства телефонной связи Средства электросвязи К средствам электросвязи относятся:, Телефонные аппараты можно классифицировать ...

- непосредственное подключение к телефонной линии:

1 контактное — последовательное или параллельное (прямо на АТС или где-нибудь на линии между телефонным аппаратом и АТС);

2 бесконтактное (индукционное) подключение к телефонной линии;

- помещение радиоретранслятора («жучка») на телефонной линии:

1 последовательное включение;

2 параллельное включение.

В основном эти способы применяются для прослушивания телефонных разговоров, по причине того, что прослушивание компьютерного обмена данными требует значительных затрат ресурсов на его расшифровку. Несмотря на это, в настоящее время появились системы перехвата факсовой и модемной связи, которые при использовании персонального компьютера со специальным программным обеспечением позволяют расшифровать перехваченную информацию.

Способы воздействия угроз на объекты информационной безопасности подразделяются на информационные, программно-математические, физические, радиоэлектронные и организационно-правовые.

К информационным способам относятся:

2) несанкционированный доступ к информационным ресурсам;

3) манипулирование информацией (дезинформация, сокрытие или искажение информации);

4) нарушение технологии обработки информации.

Программно-математические способы включают:

- внедрение компьютерных вирусов;

2) установку программных и аппаратных закладных устройств;

3) уничтожение или модификацию данных в автоматизированных информационных системах.

Физические способы включают:

1) уничтожение или разрушение средств обработки информации и связи;

2) уничтожение, разрушение или хищение машинных или других оригинальных носителей информации;

3) хищение программных или аппаратных ключей и средств криптографической защиты информации;

- воздействие на персонал.

Радиоэлектронными способами являются:

- перехват информации в технических каналах ее возможной утечки;

2) внедрение электронных устройств перехвата информации в технические средства и помещения;

3) перехват, дешифровка и навязывание ложной информации в сетях передачи данных и линиях связи;

- радиоэлектронное подавление линий связи и систем управления.

Организационно-правовые способы включают:

1) невыполнение требований законодательства и задержки в принятии необходимых нормативно-правовых положений в информационной сфере;

2) неправомерное ограничение доступа к документам, содержащим важную для граждан и организаций информацию.

Что же касается причин и условий воздействия угроз, то рассмотрим только воздействия со стороны технических средств.

Причинами дестабилизирующего воздействия на информацию со стороны технических средств отображения, хранения, обработки, воспроизведения, передачи информации и средств связи могут быть:

- a) недостаток или плохое качество средств;

- b) низкое качество режима функционирования средств;

- перезагруженность средств;

- низкое качество технологии выполнения работ;

- e) дестабилизирующее воздействие на средства со стороны других источников воздействия.

К обстоятельствам (предпосылкам), вызывающим эти причины, следует отнести:

Телефонные кабельные сети

... передачи информации АТС - автоматическая телефонная станция; АЛ - абонентская линия; СЛ - соединительная линия Абонентская линия необходима для подключения телефонного аппарата к станции. Это линия индивидуального пользования. Соединительным трактом называется совокупность технических средств, линий, станций ...

- a) недостаточность финансовых ресурсов, выделяемых на приобретение и эксплуатацию средств;

- b) плохой выбор средств;

- c) старение (износ) средств;

- d) конструктивные недоработки или ошибки при монтаже средств;

- e) ошибки при разработке технологии выполнения работ, в том числе программного обеспечения;

- дефекты используемых материалов;

- g) чрезмерный объем обрабатываемой информации;

- h) причины, лежащие в основе дестабилизирующего воздействия на средства со стороны других источников воздействия.

Условиями, обеспечивающими реализацию дестабилизирующего воздействия на информацию со стороны технических средств, могут являться:

- a) недостаточное внимание к составу и качеству средств со стороны администрации, нередко из-за недопонимания их значения;

- b) нерегулярный профилактический осмотр средств;

- c) низкое качество обслуживания средств.

3 Каналы утечки информации

В настоящее время телефонные коммуникации широко распространены. Данный вид связи является одним из самых оперативных. Вероятность использования телефонных линий для несанкционированного съема информации очень велика.

По физическому принципу каналы утечки информации подразделяют на: акустические, виброакустические, электромагнитные, проводные, оптические.

Приведем классификацию специальных технических средств, предназначенных для перехвата информации в телефонных линиях, как каналы утечки информации. Для начала рассмотрим принцип построения телефонных сетей. Он заключается в следующем: АТС осуществляет питание линии абонента постоянным напряжением 60В ( за рубежом 48В) . При снятой телефонной трубке к линии АТС в качестве нагрузки подключается микрофон и динамик трубки, в результате чего напряжение на линейных зажимах телефонного аппарата, падает до уровня 5 … 15 В, в зависимости от класса телефонного аппарата. Это происходит вследствие образования делителя напряжения, который состоит из сопротивления телефонного аппарата, сопротивления АТС. Полоса используемых частот в телефонных каналах так же нормируется: от 300Гц до 3400 Гц . Частоты выше и ниже указанных значений отфильтровываются на АТС.

Классификация технических средств:

Использование телефонной линии возможно в двух направлениях:

- использование телефонной линии для прослушивания разговоров в помещении;

- перехват телефонных переговоров.

- Метод ВЧ навязывания

При применении данного метода в одну из жил телефонного кабеля относительно точки заземления вводится высокочастотный гармонический сигнал с частотой от 50 кГц до 1 МГц. Приемная часть прибора подключается к другой жиле телефонного кабеля. Высокочастотное колебание проходит в телефоне через элементы звонковой цепи. Акустические сигналы из помещения воздействуют на якорь электромагнитного звонка и вызывают его колебания в обмотке, в связи с чем сопротивление обмотки по высокой частоте становится переменным. Поэтому высокочастотное колебание становиться модулированным по амплитуде.

- Использование микрофонного эффекта

Этот побочный эффект характерен для телефонных аппаратов с электромагнитными звонками. Он возникает из — за колебаний якоря звонка в обмотке под воздействием акустических колебаний в помещении. При движении постоянного магнита в катушке на ее клеммах возникает напряжение соответствующее звуковым колебаниям в помещении.

Технические каналы утечки информации

... ХАРАКТЕРИСТИКА ТЕХНИЧЕСКИХ КАНАЛОВ УТЕЧКИ ИНФОРМАЦИИ, ОБРАБАТЫВАЕМОЙ ТСПИ техническими средствами приема, обработки, хранения и передачи информации (ТСПИ) При выявлении технических каналов утечки информации ТСПИ необходимо рассматривать как систему, включающую основное (стационарное) оборудование, оконечные устройства, соединительные линии (совокупность ...

- Использование выносных микрофонов

Рассмотренные выше методы использовали для получения акустической информации из помещения особенности конструкций телефонных аппаратов. Кроме того, расстояние между прослушиваемым помещением и местоположением оператора прослушивания не может превышать нескольких десятков метров . Все последующие способы использования телефонной линии для несанкционированного съема информации, требуют установки на линии дополнительных устройств в прослушиваемом помещении. Общей особенностью выносных микрофонов является то, что они передают информацию по телефонным линиям без излучения в эфир. Питаться данные устройства могут от телефонной линии или иметь автономное питание. При питании выносных микрофонов от телефонной линии срок их службы практически не ограничен, но их легче обнаружить из-за дополнительного потребления тока и вносимого дополнительного сопротивления. Выносные микрофоны с автономным питанием сложнее обнаруживать и они могут работать, кроме телефонных линий, также на линиях пожарно-охранной сигнализации, но срок их службы ограничен емкостью элементов питания.

- Выносной микрофон, передающий информацию в звуковом диапазоне без кодирования

Это устройство содержит микрофонный усилитель, устройство согласования с телефонной линией, и модуль проверки состояния телефонной линии. Алгоритм работы следующий: если на телефонном аппарате положена трубка (на линии высокое напряжение), выносной микрофон воспринимает акустические колебания в помещении и передает их на линию. Прием сигнала возможен на протяжении всей трассы от телефона до ГТС. Для приема сигналов достаточно использовать усилитель с большим входным сопротивлением, подключенного параллельно к телефонной линии. При снятии трубки на телефонном аппарате, или при приходе на телефонный аппарат вызывного сигнала от ГТС, выносной микрофон прекращает передачу сигналов на телефонную линию и ожидает восстановления состояния линии «трубка положена».

- Выносные микрофоны, передающие информацию в звуковом диапазоне в кодированном виде

Особенностью данных микрофонов является то, что акустическая информация с выхода микрофонного усилителя обрабатывается тем или иным способом (в том числе преобразованием в цифровую форму), что предотвращает ее перехват путем прямого прослушивания линии. К этой же группе можно отнести устройства, накапливающие информацию, а затем быстро передающие ее по команде приемника, или в определенное время.

- Выносной микрофон передающий информацию модуляцией несущей частоты

В таком выносном микрофоне сигнал с выхода микрофонного усилителя поступает на высокочастотный генератор с несущей в диапазоне от 20 кГц до 8 МГц и осуществляет модуляцию несущей по частоте или по амплитуде (как правило используется узкополосная частотная модуляция как более устойчивая к помехам в канале распространения).

Выносной микрофон подключается к телефонной линии параллельно. Прием сигнала возможен на всем промежутке от места установки до ГТС. Особенностью данного метода является то, что передавать акустическую информацию из помещения выносной микрофон может не только при положенной трубке на телефонном аппарате, но и при разговоре на данной телефонной линии.

Информационные технологии, защита информации

... информационной техники. Кракеры. Фракеры - приверженцы электронного журнала Phrack. В последнее время широкое распространение получило новое компьютерное преступление - создание компьютерных вирусов. 2. Предмет защиты Информация ... для осуществления которых используется информация. У информации в АСО есть свой жизненный цикл: Безопасные технологии - это технологии, которые не наносят материального ...

- Выносной микрофон, с активацией и использованием телефонной линии в стандартном режиме

Такие устройства еще называют «Телефонное ухо» или «Монитор помещения по телефонной линии». Такой выносной микрофон устанавливается на линии до телефонного аппарата, а телефонный аппарат подключается его выходным клеммам. Для получения информации из помещения, где он установлен, необходимо позвонить на номер телефона данной линии и выполнить определенные действия для активации. Передача звуковой информации производится на тот телефон, с которого производится активация. Выносной микрофон имеет усложненный алгоритм включения на передачу, что затрудняет его случайное обнаружение при звонке на телефонный аппарат, на линии которого он установлен.

Как уже было сказано выше, конфиденциальная информация очень часто передается по телефонным коммуникациям, что связано с оперативностью и удобством использования этого вида связи. Поэтому прямой перехват телефонных переговоров, очень результативен с точки зрения несанкционированного съема информации.

- Подслушивание с параллельного телефона

Является самым простым и наглядным. Используется очень широко. Обнаружить факт подслушивания с параллельного аппарата очень легко, так как при снятии трубки параллельном телефоне в линии резко проседает напряжение и уменьшается громкость разговорного сигнала в трубке.

- Запись телефонных переговоров на диктофон

Является очень удобной для получения конфиденциальной информации, если в диктофоне или магнитофоне, используемом для записи есть режим «акустопуск». При активации данного режима запись на диктофон происходит только в те моменты времени, когда в линии присутствует разговорный сигнал. Для реализации записи на диктофон необходимо иметь дополнительное устройство, согласующее телефонную линию и вход диктофона. Это устройство называется съемником или адаптером.

- Индуктивный съемник

Конструктивно, индуктивный съемник представляет собой катушку, намотанную на разрезанном по диаметру ферритовом кольце. При установке индуктивного съемника, кольцо охватывает телефонную линию и происходит преобразование электромагнитных колебаний, создаваемых протеканием разговорного тока по линии, в электрические колебания, которые после усиления поступают на диктофон. Индуктивный съемник невозможно обнаружить путем измерения электрических параметров телефонной линии, но качество записываемых колебаний на диктофон не очень высокое, из — за высокой чувствительности индуктивного съемника к различным электромагнитным помехам. Контактные съемники имеют гальванический контакт с телефонной линией и позволяют реализовать очень высокое качество записи переговоров.

- Параллельный съемник

Параллельный съемник подключается к линии параллельно, и отличается высоким входным сопротивлением и малой входной емкостью, что затрудняет его обнаружение.

Модернизация городской сети телефонной связи путем замены координатной ...

... сеть передачи данных (Интернет). ЦЕЛИ И ЗАДАЧИ ЦЕЛЬ РАБОТЫ: 1. Модернизация городской сети телефонной связи путем замены координатной АТС на электронную АТСЭ (Алкатель 100 С12). ДЛЯ ДОСТИЖЕНИЯ ... цифровых выделенных линий PDH и SDH. Рассмотрена возможность использовать цифровые сети как сети общего назначения, обеспечивающие передачу любого типа информации (для передачи речи — телефонные сети, ...

- Последовательный съемник

Съемник включается в разрыв, одного из проводов телефонной линии. Имеет входное сопротивление 200….500 Ом и значительную входную емкость, что облегчает его обнаружение.

- Комбинированный телефонный радиопередатчик

Устройство включается к телефонной линии параллельно, питание поступает от телефонной линии, при положенной трубке на телефонном аппарате передается акустическая информация из помещения ,в котором установлен радиопередатчик, при снятии на телефонном аппарате трубки, радиопередатчик переходит в режим трансляции телефонных переговоров проходящих по данной линии.

Радиопередатчики с питанием от телефонной линии имеют практически неограниченный срок службы, но их легче обнаружить по сравнению с радиопередатчиками, имеющими автономное питание и соответственно ограниченное время работы.

- Параллельные телефонные радиопередатчики

Подключаются параллельно телефонной линии. Включении радиопередатчика происходит при падении напряжения на линии, потребляемый ток 3 … 5 ма.

- Последовательные телефонные радиопередатчики

Они включаются также, последовательные съемники в разрыв одного из проводов телефонной линии. Отличаются большей мощностью излучения по сравнению с параллельными передатчиками, но их легче всего обнаружить при проверке телефонной линии поисковыми устройствами.

- Телефонные радиопередатчики с индуктивным съемником

Относятся к группе радиопередатчиков с автономным питанием. Характерные особенности применения и вероятность обнаружения не отличаются от индуктивного съемника для диктофона. Встречаются чаще всех остальных телефонных радиопередатчиков из группы с автономным питанием. Мощность излучения и время работы зависят от элементов питания.

- Телефонный радиопередатчик с автономным питанием и параллельным подключением к линии

С точки зрения построения высокочастотной части, не отличается от радиопередатчика с индуктивным съемником. Для определения режима работы (ретрансляция/ожидание) использует значение напряжения в телефонной линии. Мощность излучения и время работы так же зависят от элементов питания.

злоумышленный телефонный защищенность канал

Носителями угроз безопасности информации являются источники угроз. Источники угроз могут использовать уязвимости для нарушения безопасности информации, получения незаконной выгоды (нанесения ущерба собственнику, владельцу, пользователю информации) Кроме того, возможно не злонамеренные действия источников угроз по активизации тех или иных уязвимостей, наносящих вред. В качестве источников угроз могут выступать как субъекты (личность) так и объективные проявления. Причем, источники угроз могут находиться как внутри защищаемой организации — внутренние источники, так и вне ее — внешние источники.

Деление источников на субъективные и объективные оправдано, исходя из того, что субъективные уязвимости зависят от действий сотрудников. А объективные уязвимости зависят от особенностей построения и технических характеристик оборудования, применяемого на защищаемом объекте. Полное устранение этих уязвимостей невозможно, но они могут существенно ослабляться техническими и инженерно-техническими методами парирования угроз безопасности информации.

Методы и средства защиты информации от утечки по техническим каналам

... информации на территории России широко используются портативные технические средства разведки. Поэтому в последние годы защите информации от утечки по техническим каналам уделяется все большее внимание. Цель работы: рассмотреть методы и средства защиты информации от утечки по техническим каналам. ... является снижение емкости связи между экранируемыми элементами ... МГц медная и тем более серебряная пленка ...

А деление на внутренние и внешние источники оправдано потому, что для одной и той же угрозы методы парирования для внешних и внутренних источников могу быть разными.

Обусловленные действиями субъекта (антропогенные источники угроз).

Обусловленные техническими средствами (техногенные источники угрозы).

Обусловленные стихийными источниками.

[Электронный ресурс]//URL: https://inzhpro.ru/kursovaya/zaschischennaya-telefoniya/

1.5 Потенциально возможные злоумышленные действия

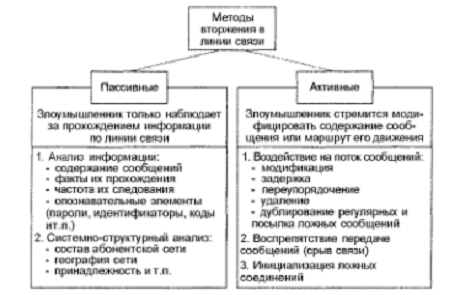

Противоправные действия злоумышленников, направленные на добывание информации, реализуются пассивными и активными способами. Методы вторжения в линии связи представлены на рисунке 2.

Рисунок 2 — Методы вторжения в линии связи

К пассивным можно отнести использование технических каналов утечки информации без непосредственного контакта или подключения к источнику информации. Эти способы ориентированы, как правило, только на получение информации. К активным относятся такие способы НСД, как незаконное подключение к каналам, проводам и линиям связи, высокочастотное навязывание, установка в технические средства микрофонных и телефонных радиозакладок.

Наиболее потенциально возможные злоумышленные действия:

1. Нарушение физической целостности (уничтожение, разрушение элементов телефонной сети);

2. Нарушение логической целостности (уничтожение логических связей);

- Нарушение содержания (изменение передаваемой информации, ложная информация);

- Нарушение конфиденциальности (перехват телефонных разговоров, прослушка).

2. Анализ увеличения защищенности объекта

Проблема определения требований к защите информации в автоматизированных системах ее обработки возникла практически одновременно с самой проблемой защиты, т. е. когда средства электронно — вычислительной техники стали применяться для обработки конфиденциальной информации. При этом оказалось, что для ее решения нет адекватного аналога, поскольку в условиях бумажной информации вопросы решались преимущественно организационными средствами. Система защиты строилась таким образом, чтобы возможности несанкционированного получения защищаемой информации практически были исключены. В условиях же автоматизированной обработки существует большое количество таких каналов несанкционированного получения информации , которые не могут быть перекрыты без применения специфических технических и программно — аппаратных средств. Соответственно возникла необходимость определения требований к системам защиты информации.

На рисунке 3 представлена концептуальная модель безопасности информации. Даже беглый анализ этой модели дает представление о многообразии действий и мероприятий по обеспечению информационной безопасности.

Рисунок 3 — Концептуальная модель безопасности информации

1 Требования к защите информации

Система защиты информации (СЗИ) в самом общем виде может быть определена как организованная совокупность всех средств, методов и мероприятий, выделяемых в автоматизированных системах обработки данных (АСОД) для решения в ней выбранных задач защиты.

Введением понятия СЗИ постулируется тот факт, что все ресурсы, выделяемые для защиты информации, должны объединяться в единую, целостную систему, которая является функционально самостоятельной подсистемой АСОД.

Важнейшим концептуальным требованием к СЗИ является требование адаптируемости, т.е. способности к целенаправленному приспособлению при изменении структуры, технологических схем или условий функционирования АСОД. Важность требования адаптируемости обусловливается, с одной стороны, тем, что перечисленные факторы, вообще говоря, могут существенно изменяться, а с другой — тем, что процессы защиты информации относятся к слабоструктурированным, т. е. имеющим высокий уровень неопределенности. Управление же слабоструктурированными процессами может быть эффективным лишь при условии адаптируемости системы управления.

Помимо общего концептуального требования к СЗИ предъявляется еще целый ряд более конкретных, целевых требований, которые могут быть разделены на функциональные, эргономические, экономические, технические и организационные. В совокупности эти требования образуют систему, структура и содержание которой показаны на рисунке 4.

В процессе развития работ по защите информации как у нас в стране, так и за рубежом наряду с конкретными разработками конкретных вопросов защиты формировались общеметодологические принципы (общие положения) построения и функционирования СЗИ. Соблюдение требований таких принципов в общем случае способствует повышению эффективности защиты. В условиях же системно-концептуального подхода к защите надо не просто руководствоваться теми или иными общими положениями — нужна стройная и возможно более полная система общеметодологических принципов.

Сформированная к настоящему времени система включает следующий перечень общеметодологических принципов: концептуальное единство; адекватность требованиям; гибкость (адаптируемость); функциональная самостоятельность; удобство использования; минимизация предоставляемых прав; полнота контроля; адекватность реагирования; экономичность.

Рисунок 4 — Совокупность требований к системе защиты информации в АСОД

Концептуальное единство означает, что архитектура, технология, организация и обеспечение функционирования как СЗИ в целом, так и составных ее компонентов должны рассматриваться и реализовываться в строгом соответствии с основными положениями единой концепции защиты информации.

Адекватность требованиям означает, что СЗИ должна строиться в строгом соответствии с требованиями к защите, которые в свою очередь определяются категорией соответствующего объекта и значениями параметров, влияющих на защиту информации.

Гибкость (адаптируемость) системы защиты означает такое построение и такую организацию ее функционирования, при которых функции защиты осуществлялись бы достаточно эффективно при изменении в некотором диапазоне структуры АСОД, технологических схем или условий функционирования каких-либо ее компонентов.

Функциональная самостоятельность предполагает, что СЗИ должна быть самостоятельной обеспечивающей подсистемой АСОД и при осуществлении функций защиты не зависеть от других подсистем.

Удобство использования означает, что СЗИ не должна создавать дополнительных неудобств для пользователей и персонала АСОД.

Минимизация предоставляемых прав означает, что каждому пользователю и каждому лицу из состава персонала АСОД должны предоставляться лишь те полномочия на доступ к ресурсам АСОД и находящейся в ней информации, которые ему действительно необходимы для выполнения своих функций в процессе автоматизированной обработки информации. При этом предоставляемые права должны быть определены и установленным порядком утверждены заблаговременно.

Полнота контроля предполагает, что все процедуры автоматизированной обработки защищаемой информации должны контролироваться системой защиты в полном объеме, причем основные результаты контроля должны фиксироваться в специальных регистрационных журналах.

Активность реагирования означает, что СЗИ должна реагировать на любые попытки несанкционированных действий. Характер реагирования может быть различным и включать: просьбу повторить действие; задержку в выполнении запросов; отключение структурного элемента, с которого осуществлено несанкционированное действие; исключение нарушителя из числа зарегистрированных пользователей; подача специального сигнала и др.

Экономичность СЗИ означает, что при условии соблюдения основных требований всех предыдущих принципов расходы на СЗИ должны быть минимальными.

Требования, определяемые структурой автоматизированной системы обработки данных, могут быть сформулированы в следующем виде: информация должна защищаться во всех структурных элементах автоматизированной системы обработки данных, причем специфические требования к защите информации в линиях телефонной связи сводятся к следующему:

- Ø защищаемая информация должна находиться только в течение сеанса;

- в запоминающих устройствах (ЗУ) аппаратуры связи могут храниться только служебные части передаваемых сообщений;

- Ø линии связи, по которым защищаемая информация передается в явном виде, должны находиться под непрерывным контролем во время передачи информации;

- Ø перед началом каждого сеанса передачи защищаемой информации должна осуществляться проверка адреса выдачи данных;

- Ø при передаче большого объема защищаемой информации проверка адреса передачи должна периодически производиться в процессе передачи (через заданный промежуток времени или после передачи заданного числа знаков сообщения);

- Ø при наличии в составе аппаратуры связи процессоров и ЗУ должна вестись регистрация данных о всех сеансах передачи защищаемой информации;

- Ø должны быть предусмотрены возможности аварийного уничтожения информации, находящейся в аппаратуре связи.

При обеспечении недоступности информации необходимо составлять модели процесса доступа к ней. Определяются подлежащие перекрытию каналы утечки информации, оценивается удобство общения с системой законных пользователей, оценивается недоступность информации в системе с защитой.

При анализе каналов утечки информации следует решить, какие каналы следует перекрыть в первую очередь. При установлении очередности перекрытия каналов утечки данных целесообразно учитывать, что злоумышленники могут иметь опыт эксплуатации системы и знать, какие методы защиты применяются в данной системе. Под опытом эксплуатации в данном случае понимают сведения о значениях среднего времени, требующегося на выполнение действий по доступу, а также о вероятностях проникновения в систему при использовании различных каналов утечки данных.

При обеспечении недоступности информации целесообразно предположить, что злоумышленник предпочтет воспользоваться тем каналом утечки, в соответствии с которым выполнение действий с большой вероятностью приведет к проникновению в систему, а также обеспечит малое среднее время (малую стоимость) их выполнения.

Качество функционирования системы защиты определяется качеством данных (их недоступностью), хранящихся и перерабатываемых в информационной системе.

2 Факторы, влияющие на требуемый уровень защиты информации

Естественно, что требуемый уровень зашиты информации в конкретной АСОД и в конкретных условиях ее функционирования существенно зависит от учета факторов, которые сколько-нибудь существенно влияют на защиту. Таким образом, формирование более полного множества этих факторов и возможно более адекватное определение степени их влияния на требуемый уровень защиты представляется задачей повышенной важности и подлежащей упреждающему решению.

Задача довольно четко может быть разделена на две составляющие: формирование более полного и хорошо структурированного множества факторов, существенно значимых с точки зрения защиты информации, и определение показателей значимости (веса) факторов.

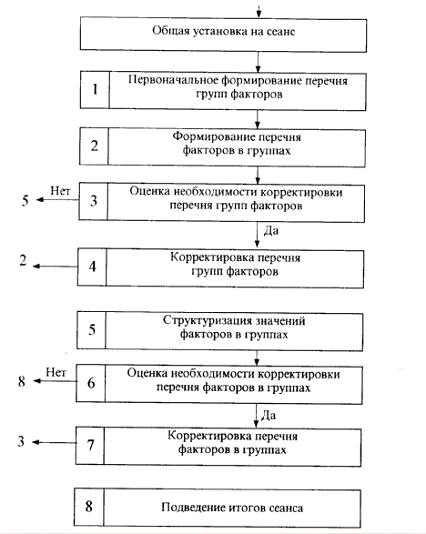

Исходя из составляющих задачи, для формирования множества факторов нужно выполнить три шага: первый шаг — формирование перечня групп факторов, второй — формирование перечня факторов в каждой из выделенных групп, третий — структуризация возможных значений двух факторов. Общая схема рассматриваемой задачи по такой процедуре представлена на рисунке 5.

Рисунок 5 — Общая структура формирования перечня факторов, влияющих на требуемый уровень защиты информации

Группа 1 — факторы, обуславливаемые характером обрабатываемой информации:

1. Степень секретности.

2. Объемы.

3. Интенсивность обработки.

Группа 2 — факторы, обуславливаемые архитектурой АСОД:

1. Геометрические размеры.

2. Территориальная распределенность.

3. Структурированность компонентов.

Группа З — обуславливаемые условиями функционирования АСОД:

1. Расположение в населенном пункте.

2. Расположение на территории объекта.

3. Обустроенность.

Группа 4 — обуславливаемые технологией обработки информации:

1. Масштаб.

2. Стабильность.

3. доступность.

4. Структурированность.

Группа 5 — обуславливаемые организацией работы АСОД:

1. Общая постановка дела.

2. Укомплектованность кадрами.

3. Уровень подготовки и воспитания кадров.

4. Уровень дисциплины.

3 Методы и средства обеспечения безопасности в каналах телефонной связи

Комплексный подход к защите информации может обеспечить современные требования безопасности в каналах телефонной связи, но и в любой другой автоматизированной системе. Данный подход подразумевает комплексное развитие всех методов и средств защиты и требует проведения их классификации.

Процесс обеспечения безопасности в телефонных сетях, методы и средства его реализующие представлены на рисунке 6.

Рассмотрим основное содержание представленных методов и средств обеспечения безопасности.

Управление доступом — метод защиты информации регулированием использования всех ресурсов системы (элементов баз данных, программных и технических средств).

Управление доступом включает следующие функции защиты:

- идентификацию пользователей, персонала и ресурсов системы (присвоение каждому объекту персонального идентификатора);

- проверку полномочий (проверка соответствия дня недели, времени суток, запрашиваемых ресурсов и процедур установленному регламенту);

- разрешение и создание условий работы в пределах установленного регламента;

- регистрацию (протоколирование) обращений к защищаемым ресурсам;

- реагирование (сигнализация, отключение, задержка работ, отказ в запросе) при попытках несанкционированных действий.

Рисунок 6 — Методы и средства обеспечения безопасности в каналах телефонной сети

Препятствие — метод физического преграждения пути злоумышленнику к защищаемой информации.

Маскировка — метод защиты информации в каналах связи путем ее криптографического закрытия. Этот метод защиты широко применяется как при обработке, так и при хранении информации. При передаче информации по каналам телефонной связи большой протяженности этот метод является единственно надежным.

Регламентация — метод защиты информации, создающий такие условия автоматизированной обработки, хранения и передачи защищаемой информации, при которых возможности несанкционированного доступа к ней сводились бы к минимуму. Побуждение — такой метод защиты, который побуждает пользователя и персонал системы не нарушать установленные за счет соблюдения сложившихся моральных и этических норм (как регламентированных, так и “неписанных”).

Рассмотренные выше методы обеспечения безопасности в каналах связи реализуются на практике применением различных средств защиты.

Технические средства реализуются в виде электрических, электромеханических и электронных устройств. Вся совокупность технических средств делится на аппаратные и физические. Под аппаратными техническими средствами принято понимать устройства, встраиваемые непосредственно в телефонную аппаратуру или устройства, которые сопрягаются с подобной аппаратурой по стандартному интерфейсу.

Физические средства реализуются в виде автономных устройств и систем. Например, замки на дверях, где размещена аппаратура, решетки на окнах, электронно-механическое оборудование охранной сигнализации.

Программные средства представляют собой программное обеспечение, специально предназначенное для выполнения функции защиты информации. Они состоят в том, что при каждой попытке проникновения в систему выполняется программа (комплекс программ), которая идентифицирует пользователя и определяет его права, идентифицирует терминал и т.д. Программные средства не требуют специальной аппаратуры.

Организационные средства защиты представляют собой организационно-технические и организационно-правовые мероприятия, осуществляемые в процессе создания и эксплуатации аппаратуры телефонной сети для обеспечения защиты информации. Реализация их не требует специальной аппаратуры. Организационные мероприятия охватывают все структурные элементы аппаратуры на всех этапах их жизненного цикла (строительство помещений, проектирование системы, монтаж и наладка оборудования, испытания и эксплуатация).

Организационные средства защиты информации играют двоякую роль в информационной системе. Во-первых, являясь самостоятельными средствами защиты, они устанавливают нормы поведения человека в информационной системе, определяют права и обязанности исполнителей, обеспечивают подбор и подготовку персонала в соответствии с требованиями конфиденциальности данных. Во-вторых, эти средства объединяют в единую систему все средства защиты данных. Применение технических и программных средств при отсутствии или недостаточной разработке организационных средств может свести на нет все усилия работников системы защиты данных.

Морально-этические средства защиты реализуются в виде всевозможных норм, которые сложились традиционно или складываются по мере распространения вычислительной техники и средств связи в данной стране или обществе. Эти нормы большей частью не являются обязательными, как законодательные меры, однако, несоблюдение их ведет обычно к потере авторитета и престижа человека. Законодательные средства защиты определяются законодательными актами страны, которыми регламентируются правила использования, обработки и передачи информации ограниченного доступа и устанавливаются меры ответственности за нарушение этих правил. Все рассмотренные средства защиты делятся на формальные (выполняющие защитные функции строго по заранее предусмотренной процедуре без непосредственного участия человека) и неформальные (определяются целенаправленной деятельностью человека, либо регламентируют эту деятельность).

4 Технические средства и способы защиты информации

4.1 Технические средства защиты информации

Средства защиты информации можно разделить на:

- Средства, предназначенные для защиты информации. Эти средства не предназначены для непосредственной обработки, хранения, накопления и передачи защищаемой информации, но находящиеся в одном помещении с ними.

Делятся на:

- пассивные — физические (инженерные) средства, технические средства обнаружения, приборы контроля радиоэфира, линий связи и т.п.;

- активные — источники бесперебойного питания, шумогенераторы, скремблеры, устройства отключения линии связи, программно-аппаратные средства маскировки информации и др.

- Средства, предназначенные для непосредственной обработки, хранения, накопления и передачи защищаемой информации изготовленные в защищенном исполнении.

- Средства, предназначенные для контроля эффективности защиты информации.

Активные технические средства защиты акустического и виброакустического канала.

Для активной защиты речевой информации от необнаруженных закладных устройств и съема по другим каналам используется аппаратура активной защиты:

- Технические средства пространственного зашумления;

- виброакустической защиты;

- Технические средства ультразвуковой защиты.

Технические средства пространственного и линейного зашумления.

По принципу действия все технические средства пространственного и линейного зашумления можно разделить на три большие группы:

- Средства создания акустических маскирующих помех:

- генераторы шума в акустическом диапазоне;

- устройства виброакустической защиты;

- технические средства ультразвуковой защиты помещений;

- Средства создания электромагнитных маскирующих помех:

- технические средства пространственного зашумления;

- технические средства линейного зашумления, которые в свою очередь делятся на средства создания маскирующих помех в коммуникационных сетях и средства создания маскирующих помех в сетях электропитания;

- многофункциональные средства защиты.

Генераторы шума в акустическом диапазоне.

Основной принцип радиоэлектронного противодействия — создание помех для приемного устройства с интенсивностью, достаточной для нарушения его работы. Если заранее неизвестна его рабочая частота, то необходимо создать помеху по всему возможному или доступному диапазону спектра. Достаточно универсальной помехой для связных радиолиний считается шумовой сигнал. В связи с этим аппаратура радиопротиводействия должна включать в свой состав генератор шума достаточной мощности (на необходимый диапазон) и антенную систему. Практически при отношении верхней и нижней частоты диапазона более 2-х используют несколько шумовых генераторов и комбинированную многодиапазонную антенну.

Примерный вид структурной схемы источника акустического шума приведен на рисунке 7. Конструктивно аппаратура включает блок формирования и усиления шумового сигнала и несколько акустических излучателей.

Рисунок 7 — Структурная схема источника акустического шума

В некоторых случаях наличие нескольких излучателей необязательно. Тогда используются компактные генераторы со встроенной акустической системой, акустический генератор белого шума.

Главный недостаток применения источников шумов в акустическом диапазоне — это невозможность комфортного проведения переговоров.

Устройства виброакустической защиты используются для защиты помещений, предназначенных для проведения конфиденциальных мероприятий, от съема информации через оконные стекла, стены, системы вентиляции, трубы отопления, двери и т.д. Данная аппаратура позволяет предотвратить возможное прослушивание с помощью проводных микрофонов, звукозаписывающей аппаратуры, радиомикрофонов и электронных стетоскопов, лазерного съема акустической информации с окон и т.д. Противодействие прослушиванию обеспечивается внесением виброакустических шумовых колебаний в элементы конструкции здания.

Конструктивно аппаратура включает блок формирования и усиления шумового сигнала и несколько акустических и виброакустических излучателей (рисунок 8).

Генератор формирует «белый» шум в диапазоне звуковых частот. Передача акустических колебаний на ограждающие конструкции производится при помощи пьезоэлектрических (на основе пьезокерамики) или электромагнитных вибраторов с элементами крепления. Конструкция и частотный диапазон излучателей должны обеспечивать эффективную передачу вибрации. Вибропреобразователи возбуждают шумовые виброколебания в ограждающих конструкциях, обеспечивая при этом минимальный уровень помехового акустического сигнала в помещении, практически не влияющий на комфортность проведения переговоров.

Генератор шума

Излучатель виброколебаний № 1

Излучатель виброколебаний №…

Излучатель акустического шума № 1

Излучатель акустического шума №…

Рисунок 8 — Структурная схема устройства виброакустической защиты

Технические средства ультразвуковой защиты помещений.

Отличительной особенностью технических средств УК защиты является воздействие на микрофонное устройство и его усилитель достаточно мощным ультразвуковым сигналом (группой сигналов), вызывающим блокирование усилителя или возникновение значительных нелинейных искажений, приводящих, в конечном счете, к нарушению работоспособности микрофонного устройства (его подавлению).

Поскольку воздействие осуществляется по каналу восприятия акустического сигнала, то совершенно не важны его дальнейшие трансформации и способы передачи. Акустический сигнал подавляется именно на этапе его восприятия чувствительным элементом. Все это делает комплекс достаточно универсальным по сравнению с другими средствами активной защиты. При этом не происходит существенного снижения эргономических характеристик помещения.

Многофункциональные средства защиты.

При практической организации защиты помещения от утечки информации по техническим каналам необходимо комплексное использование различных устройств безопасности: акустических, виброакустических, сетевых генераторов шума и источников электромагнитного маскирующего излучения. При этом можно пойти следующими тремя путями:

- подбором различных устройств защиты информации и их автономным использованием;

- объединением различных устройств защиты информации в единый комплекс путем применения универсального блока управления и индикации;

- использованием готовых комплектов.

В качестве конкретных технических средств можно привести следующее:

аппаратура контроля линий связи:

- индикаторные устройства;

- анализаторы проводных линий и кабельные локаторы (рефлекторметры и устройства, использующих принципы нелинейной локации);

- универсальные комплексы контроля.

телефонный анализатор;

- рефлектометр.

4.2 Технические способы защиты информации

К основным способам активной защиты информации в телефонных сетях относятся:

- подача во время разговора в телефонную линию синфазного маскирующего низкочастотного сигнала (метод синфазной низкочастотной маскирующей помехи);

- подача во время разговора в телефонную линию маскирующего высокочастотного сигнала звукового диапазона (метод высокочастотной маскирующей помехи);

- подача во время разговора в телефонную линию маскирующего высокочастотного ультразвукового сигнала (метод ультразвуковой маскирующей помехи);

- поднятие напряжения в телефонной линии во время разговора (метод повышения напряжения);

- подача во время разговора в линию напряжения, компенсирующего постоянную составляющую телефонного сигнала (метод «обнуления»);

- подача в линию при положенной телефонной трубке маскирующего низкочастотного сигнала (метод низкочастотной маскирующей помехи);

- подача в линию при приеме сообщений маскирующего низкочастотного (речевого диапазона) с известным спектром (компенсационный метод);

- подача в телефонную линию высоковольтных импульсов (метод «выжигания»).

5 Архитектура системы защиты информации

Безопасность связи при передаче речевых сообщений основывается на использовании большого количества различных методов закрытия сообщений, меняющих характеристики речи таким образом, что она становится неразборчивой и неузнаваемой для подслушивающего лица, перехватившего закрытое сообщение. При этом оно занимает ту же полосу частот, что и открытый сигнал.

В зависимости от спектра передачи речевых сигналов методы защиты речевых сигналов в узкополосных каналах разделяют на

Аналоговое скремблирование

Маскирование сигнала специальной заградительной помехой

Дискретизация речи с последующим шифрованием

При аналоговом скремблировании изменяется характеристика речевого сигнала, в результате чего образуется модулированный сигнал, обладающий свойствами неразборчивости и неузнаваемости. Полоса частот спектра преобразованного сигнала остается такой же, как и исходного. Аналоговое скремблирование осуществляется на базе временной и/или частотной перестановок отрезков речи.

За счет временных перестановок преобразованное сообщение кодируется, при этом расширяется спектр. Искажения спектра в узкополосном канале определяют потери в восстановленном сообщении. Аналогично, перестановки отрезков спектра при частотном скремблировании приводят к интермодуляционным искажениям восстанавливаемого сообщения.

Маскирование речевого сигнала основано на формировании аддитивной заградительной помехи с последующим ее выделением и компенсацией на приемной стороне. Как правило, этот метод используется в сочетании с простейшим скремблированием (наложением мультипликативной помехи на сигнал).

При указанном преобразовании полоса спектра преобразованного сообщения не должна существенно расширяться. В противном случае возникают искажения восстановленного сообщения. Необходимо, чтобы время корреляции скремблирующих последовательностей было значительно больше времени корреляции сообщения.

Метод дискретизации речи с последующим шифрованием предполагает передачу основных компонентов речевого сигнала путем преобразования их в цифровой поток данных, который смешивается с псевдослучайной последовательностью. Полученное таким образом закрытое сообщение с помощью модема передается в канал связи.

В цифровых системах компоненты речи преобразуются в цифровой поток. Дальнейшие операции преобразования включают перестановку, скремблирование псевдослучайной последовательностью, временное запаздывание.

Для согласования результирующего потока закрытых данных с полосой канала используется модем. Предварительно сжимается спектр сообщения, например, с помощью вокодера, выделяющего наиболее важные компоненты речи. Если не используется сжатие, то применяют высокоскоростные модемы. В любом случае это приводит к потере качества воспроизведения информации.

Структурные схемы, реализующие указанные методы защиты указаны на рисунке 9.

Рисунок 9 — Структурная схема аналогового скремблера с частотными или временными перестановками (а), также с применением цифровой обработки (б)

В этих схемах, в канале связи при передаче присутствуют отрезки исходного, открытого сообщения, преобразованные в частотной и/или временной областях. Обычно считалось, что наряду с высоким качеством и разборчивостью восстановленной речи, аналоговые скремблеры могут обеспечивать лишь низкую или среднюю, по сравнению с системами цифрового кодирования и шифрования, степень секретности. Однако новейшие алгоритмы обработки сигналов способны обеспечить не только средний, но иногда и очень высокий уровень защиты в системах, представленных на рисунке 9.

Существует система скремблирования, обеспечивающая высокий уровень защиты. В ней используется вокодер (voice coder — кодирование голоса).

На этапе анализа речи речевой сигнал пропускается через фильтр нижних частот с частотой среза, не превышающей половины частоты дискретизации, а затем подвергается аналого-цифровому преобразованию. Затем производится членение оцифрованного речевого сигнала на кадры. В дальнейшем обработка речевого сигнала производится кадр за кадром, причем длина анализируемого кадра может быть переменной, но частота следования кадров, обычно остается постоянной. На каждом кадре речи выполняется процедура выделения ряда речевых параметров. Далее следуют необходимые для заданной скорости передачи и степени защиты речевой информации: процедура кодирования (побитной упаковки) и процедура шифрования (перемещение битов) полученных при анализе параметров в вектор передаваемых кодовых сигналов. На этапе синтеза речи (в приемнике) кодовые символы дешифруются и декодируются с целью выделения переданных параметров, и на их основе осуществляется синтез речевого сигнала. Система, схема которой приводится на рисунке 10, кроме задачи закрытия речевой информации, обеспечивает и сокрытие факта передачи полезного сигнала по каналу связи, поскольку результирующий маскированный сигнал воспринимается сторонними наблюдателями, как случайная помеха. Такие системы увеличивают степень закрытия передачи дискретной речи, так как в канал связи передается непрерывный кодированный сигнал, а не отдельными отрезками, как в предыдущих методах.

Рисунок 10 — Структурная схема маскиратора речевого сигнала заградительной помехой

При передаче больших объемов закрытой информации по существующим сетям общего пользования возникает задача защиты этих каналов. В этом случае наиболее эффективными являются средства канального шифрования. Потенциальными потребителями таких средств защиты являются организации, имеющие выделенные каналы связи между своими подразделениями. Это государственные, дипломатические, банковские и другие организации.

Известные поточные методы защиты построены на скремблировании (суммировании по модулю два) потока данных, передаваемых от открытого источника информации, и последовательности, формируемой на основе известных законов образования псевдослучайных последовательностей (ПСП).

Перед началом каждого закрытого сеанса связи в канал связи передается синхропосылка, длительность и закон преобразования которой остаются неизменными от сеанса к сеансу. Это упрощает взаимодействие между абонентами обмена, но уменьшает степень защиты, так как обозначает начало анализа дешифрования закрытых данных.

Известны средства защиты, в которых для каждого сеанса связи передается дополнительно с синхропосылкой ключ сеанса со случайным законом образования. Это увеличивает количество переборов различных комбинаций при анализе, однако при знании длительности ключа сеанса все равно обозначает начало дешифрования потока закрытых данных.

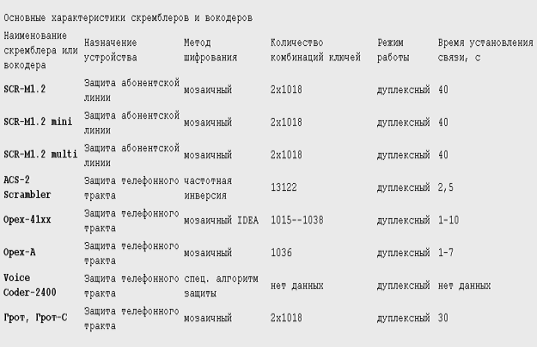

Ниже приведены некоторые виды скремблеров и их характеристики (в качестве примера).

Рисунок 11 -Основные характеристики скремблеров и вокодеров

6 Рекомендации по увеличению уровня защищенности

Организация защиты телефонных переговоров актуальна практически для всех организаций. Специалистам часто приходится выслушивать жалобы на то, что «телефоны ведут себя как-то странно». Из этого, зачастую, делается вывод, что телефоны прослушиваются. Обычно это не соответствует действительности (причина чаще кроется в низком качестве телефонных каналов связи), но принятие некоторых организационных и технических мер защиты в любом случае будет не лишним.

Организационные мероприятия:

Необходимо, прежде всего, узаконить круг лиц, допускаемых к тем или иным внутрифирменным секретам. Для передачи особо важных материалов использовать только защищенные каналы связи, к примеру скремблеры (устройства криптографической защиты телефонных переговоров).

Если есть подозрение, что телефон прослушивается во время беседы, можно использовать систему условных знаков и сознательную дезинформацию. На практике подобные средства могут применяться лишь короткое время.

Для защиты телефонных каналов связи необходимо, чтобы наиболее уязвимое звено — распределительная коробка телефонов фирмы — находилась в помещении офиса и контролировалась службой безопасности или охраной. В крайнем случае, необходимо установить ее в закрывающемся на замок металлическом ящике, оборудованном сигнализацией.

Для ремонта телефонных аппаратов целесообразно приглашать проверенных специалистов.

В крупных организациях имеет смысл создавать собственные структуры безопасности, на которые целесообразно возложить и проблемы защиты телефонной связи. Эти структуры должны будут проводить все необходимые мероприятия по защите информации.

Технические средства:

Специальные устройства, контролирующие, а зачастую и блокирующие несанкционированное подключение к телефонным сетям. Эти устройства «ставят» помехи, нейтрализуя тем самым подслушивание разговора. Большинство из них предназначено для защиты только проводных линий и только на участке телефон — АТС.

Сигнализаторы и тестеры, определяющие наличие на линии посторонних радиоэлементов, характерных для устройств съема информации. Работают они по принципу светофора, сигнализируя красным и зеленым светодиодами о состоянии телефонной линии: зеленый — «Все чисто, можно разговаривать», красный — «Вас подслушивают».

Генераторы шума и нейтрализаторы. Первые осуществляют зашумление линии, мешая перехватчикам распознавать нормальный человеческий голос. Такой способ резко снижает качество переговоров, а во многих случаях делает их попросту невозможными. Более эффективны нейтрализаторы, которые создают кратковременное высоковольтное напряжение в канале передачи телефонного сигнала, выводя таким образом из строя несанкционированно (а иногда и санкционированно) подключенные устройства.

Вокодеры (voice coder) и скремблеры. Они преобразуют передаваемые голосовые данные в «нечитаемый» формат. Одним из способов такого преобразования является шифрование. Скремблеры могут быть выполнены как в виде отдельной «коробочки», находящейся рядом с телефонным аппаратом, так и в виде присадок, накладываемых непосредственно на телефонную трубку. Этот класс защитных средств наиболее эффективен для защиты телефонных переговоров, независимо от типа используемых каналов связи.

Программно-аппаратные комплексы радиоконтроля:

Для расширения возможностей специальных приемников их функционально совмещают с персональными компьютерами, что существенно повышает надежность и оперативность поиска закладных устройств, делает процедуру выявления более удобной (технологичной).

На компьютер при этом возлагается решение

- хранение априорной информации о радиоэлектронных средствах, работающих в контролируемой области пространства и выбранных диапазонах частот;

- получение программными методами временных и частотных характеристик принимаемых сигналов;

- тестирование принимаемых сигналов по совокупности признаков на принадлежность к излучению ЗУ.

Морально-этические нормы:

Морально-этические нормы — сложившиеся в обществе или данном коллективе моральные нормы или этические правила, соблюдение которых способствует защите информации, а нарушение их приравнивается к несоблюдению правил поведения в обществе или коллективе.

Морально-нравственные методы защиты информации предполагают прежде всего воспитание сотрудника, допущенного к секретам, т. е. проведение специальной работы, направленной на формирование у него системы определенных качеств, взглядов и убеждений (патриотизма, понимания важности и полезности защиты информации и для него лично) и обучение сотрудника, осведомленного в сведениях, составляющих охраняемую тайну, правилам и методам защиты информации.

Заключение

В наши дни информация может иметь слишком большую ценность, чтобы можно было спокойно смотреть на ее возможную утечку. Поэтому не последнее место наряду со множеством мероприятий, проводимых по защите информации, занимает организация защиты телефонных линий связи.

Проблемы, связанные с повышением безопасности информационной сферы, являются сложными, многоплановыми и взаимосвязанными. Они требуют постоянного, неослабевающего внимания со стороны государства и общества. Развитие информационных технологий побуждает к постоянному приложению совместных усилий по совершенствованию методов и средств, позволяющих достоверно оценивать угрозы безопасности информационной сферы и адекватно реагировать на них.

Защите информации в последнее время уделяется все большее внимание на самых различных уровнях — и государственном, и коммерческом.

Под защитой информации принято понимать использование различных средств и методов, принятие мер и осуществление мероприятий с целью системного обеспечения надежности передаваемой, хранимой и обрабатываемой информации.

Таким образом, можно выделить несколько основных задач, решение которых в информационных системах и телефонных сетях обеспечивает защиту информации.

Это:

- организация доступа к информации только допущенных к ней лиц;

- подтверждение истинности информации;

- защита от перехвата информации при передаче ее по каналам связи;

- защита от искажений и ввода ложной информации.

Защитить информацию — это значит:

- ü обеспечить физическую целостность информации, т.е. не допустить искажений или уничтожения элементов информации;

- ü не допустить подмены (модификации) элементов информации при сохранении ее целостности;

- ü не допустить несанкционированного получения информации лицами или процессами, не имеющими на это соответствующих полномочий;

- ü быть уверенным в том, что передаваемые (продаваемые) владельцем информации ресурсы будут использоваться только в соответствии с обговоренными сторонами условиями.

Радикальное решение проблем защиты электронной информации может быть получено только на базе использования криптографических методов, которые позволяют решать важнейшие проблемы защищённой автоматизированной обработки и передачи данных. При этом современные скоростные методы криптографического преобразования позволяют сохранить исходную производительность автоматизированных систем.

Криптографические преобразования данных являются наиболее эффективным средством обеспечения конфиденциальности данных, их целостности и подлинности. Только их использование в совокупности с необходимыми техническими и организационными мероприятиями могут обеспечить защиту от широкого спектра потенциальных угроз.

В данной курсовой работе показано, что проблемы обеспечения безопасности связи, как было отмечено выше, весьма многообразны. Оптимальное решение сложной проблемы защиты информации в каналах связи в настоящее время возможно лишь при комплексном подходе с использованием как организационных, так и технических мер. Анализ рынка общедоступных средств защиты информации показывает, что он сегодня предлагает потенциальным покупателям достаточно разнообразный набор средств защиты от простейших (аналоговые скремблеры) до гарантированной стойкости (программно-аппаратные средства).

На российском рынке сегодня представлен широкий спектр отечественных и иностранных решений для защиты телефонных переговоров. Также существует множество фирм, специализирующихся на услугах обследования телефонных сетей и предотвращения возможных утечек информации. Организация защищенной телефонной сети будет стоить существенных финансовых затрат, однако если ценность передаваемой информации велика, то задумываться об этом необходимо.

Список использованных источников

[Электронный ресурс]//URL: https://inzhpro.ru/kursovaya/zaschischennaya-telefoniya/

1. Федеральный закон Российской Федерации «Об информации, информационных технологиях и о защите информации от 27 июля 2006 г. № 149-ФЗ».

2. Конахович, Г. Защита информации в телекоммуникационных системах/ Г.Конахович.-М.:МК-Пресс,2005.- 356с.

- Устинов, Г.Н. Уязвимость и информационная безопасность телекоммуникационных технологий/ Г.Н. Устинов- М.: Радио и связь, 2003.-342с.

4. Гирин С.Н., Лысов А.В. Защита информации в телефонных сетях.

5. Петраков А.В., Лагутин В.С. Утечка и защита информации в телефонных каналах. — М.: Энергоатомиздат, 1998 г.

- Белов Е. Б., Лось В. П., Мещеряков Р. В., Шелупанов А. А., Основы информационной безопасности/ Учебник для Вузов — М.: Горячая линия — Телеком , 2006. — 544 с.: ил.

- Семкин С.

Н., Семкин А. Н. Основы информационной безопасности объектов обработки информации. Научно — практическое пособие. — Орел:, 2000. — 300 с.