В настоящее время существует много технологий и способов передачи информации между её пользователями. Всё чаще для передачи информации применяются беспроводные сети. Беспроводные сети отличаются тем, чточто вместо сетевого кабеля и коммутаторов применяются преобразователи среды, которые преобразовывают информацию в радиоволны и передают её в эфир, после чего радиоволны поступают на приёмник который обратно преобразовывает радиоволны в информацию. Применяются для связи компьютеров и компьютерных сетей между собой. Особенно удобны когда прокладывание кабеля не возможно или экономически не выгодно. Но это не значит что беспроводная сеть лучше, наоборот она во многом проигрывает проводной сети. Существуют различные виды беспроводных сетей: WI — FI, WiMAX (4G), GPRS сети, 3G сети, BLUETOOTH. В этой работе я буду рассматривать беспроводные сети на базе WI — FI.

Wi-Fi — торговая марка Wi-Fi Alliance <#»725189.files/image001.gif»>

- Рис. 1 Защита в беспроводных сетях обеспечивается за счет аутентификации и шифрования

Цель работы:

защита информация беспроводная сеть

Целью данной курсовой работы является изучение технологии защиты информации в Wi-Fi сетях. Определение наиболее эффективного способа защиты информации передающейся по Wi-Fi сети.

Основные задачи исследования:

- Изучение принципа работы Wi-Fi сети;

2. Выявление способов несанкционированного доступа к сети

В передаче данных по беспроводной сети участвуют три элемента: радиосигналы, формат данных и структура сети. Каждый из этих элементов не зависит от двух остальных, поэтому, когда вы разрабатываете новую сеть, необходимо разобраться со всеми тремя. С точки зрения знакомой эталонной модели OSI (Open terns Interconnection — взаимодействие открытых систем) радиосигналы действуют на физическом уровне, а формат данных управляет несколькими из верхних уровней. В сетевую структуру входят адаптеры интерфейсов и базовые станции, которые передают и принимают радиосигналы. В беспроводной сети адаптеры на каждом компьютере преобразуют цифровые данные в радиосигналы, которые они передают на другие сетевые устройства. Они же преобразуют входящие радиосигналы от внешних сетевых элементов обратно в цифровые данные. IEEE (Institute of Electrical and Electronics Engineers — Институт инженеров пo электротехнике и электронике) разработал набор стандартов и спецификаций для беспроводных сетей под названием «IEEE 802.11», определяющий форму и содержание этих сигналов. На сегодняшний день наиболее широко используемой спецификацией является 802.11b. Это стандарт де-факто, используемый практически в каждой Ethernet-сети, и вы наверняка сталкивались с ним в офисах, общественных местах и в большинстве внутренних сетей. Стоит обращать внимание и на развитие других стандартов, однако на данный момент 802.11b наиболее пригоден для использования, особенно если вы рассчитываете подключаться к сетям, где не можете самостоятельно управлять всем оборудованием. Сети 802.11b работают в специальном диапазоне радиочастот 2,4 ГГц, который зарезервирован в большинстве стран мира для нелицензируемых радиослужб соединений точка-точка с распределением спектра.

Беспроводные технологии в компьютерных сетях

... технологии. Существует множество типов беспроводной связи и, как и в проводных сетях, к различным системам предъявляются различные требования. Беспроводные технологии - это подкласс информационных технологий, служат для передачи информации ... устройство обеспечивает настройку сети, повторители передают данные, а ведомые устройства образуют конечные точки сети. Приемо-передатчики конфигурируются ...

На данный момент существует четыре основных стандарта Wi-Fi

По стандарту 802.11a данные передаются в диапазоне 5 ГГц со скоростью до 54 Мбит/с в секунду. Он предусматривает также мультиплексирование с ортогональным делением частот (orthogonal frequency-division multiplexing OFDM), более эффективную технику кодирования, предусматривающую разделение исходного сигнала на передающей стороне на несколько подсигналов. Такой подход позволяет уменьшить воздействие помех.

2) 802.11b является самым медленным и наименее дорогим стандартом. На некоторое время, благодаря своей стоимости, он получил широкое распространение, но сейчас вытесняется более быстрыми стандартами по мере их удешевления. Стандарт 802.11b предназначен для работы в диапазоне 2,4 ГГц. Скорость передачи данных составляет до 11 Мбит/с в секунду при использовании для повышения скорости манипуляции с дополняющим кодом (complementary code keying, CCK).

Стандарт 802.11g, как и 802.11b, предусматривает работу в диапазоне 2,4 ГГц, однако обеспечивает значительно большую скорость передачи данных — до 54 Мбит/с в секунду. Стандарт 802.11g быстрее, поскольку в нем используется такое же кодирование OFDM, как и в 802.11a.

Самый новый широко распространенный стандарт — 802.11n. В нем существенно увеличена скорость передачи данных и расширен частотный диапазон. В то же время, хотя стандарт 802.11g теоретически способен обеспечить скорость передачи данных 54 Мбит/с в секунду, реальная скорость составляет приблизительно 24 Мбит/с в секунду, в связи с перегрузками сети. Стандарт 802.11n может обеспечить скорость передачи данных 140 Мбит/с в секунду. Стандарт был утверждён 11 сентября 2009.

Приемопередатчики Wi-Fi могут работать в одном из трех частотных диапазонов. Возможен также вариант, когда осуществляется быстрое «перескакивание» из одного диапазона в другой. Такой прием позволяет уменьшить влияние помех и одновременно использовать возможности беспроводной связи многими устройствами.

Поскольку все такие устройства снабжаются адаптерами беспроводной связи, один маршрутизатор может использоваться для связи с Интернетом нескольких устройств. Такой вид связи удобен, практически невидим и довольно надежен, но при отказе маршрутизатора или одновременной попытке слишком большого количества людей воспользоваться широкополосной связью могут наблюдаться взаимные помехи либо неожиданный обрыв связи.

Развитие беспроводных технологий в россии

... стандарты обеспечивают работу различных механизмов, необходимых для работы беспроводной сети. В проектирируемой нами сети будут использоваться не только стандарты передачи данных (802.11 a/b/g/n), но и дополнительные технологии. 1.3 Принцип работы стандарта 802.11n Стандарт IEEE 802.11n является логическим развитием стандарта ...

Угрозы

Угрозы информационной безопасности, возникающие при использовании Wi-Fi сетей, можно условно разделить на два класса:

- Прямые — угрозы информационной безопасности, возникающие при передаче информации по беспроводному интерфейсу IEEE 802.11;

2) Косвенные — угрозы, связанные с наличием на объекте и рядом с объектом большого количества Wi-Fi-сетей.

Радиоканал передачи данных, используемый в Wi-Fi потенциально подвержен вмешательству с целью нарушения конфиденциальности, целостности и доступности информации. В Wi-Fi предусмотрены как аутентификация, так и шифрование, но эти элементы защиты имеют свои изъяны. Угроза блокирования информации в канале Wi-Fi практически оставлена без внимания при разработке технологии. Само по себе блокирование канала не является опасным, так как обычно Wi-Fi сети являются вспомогательными, однако блокирование может представлять собой лишь подготовительный этап для атаки «человек посередине», когда между клиентом и точкой доступа появляется третье устройство, которое перенаправляет трафик между ними через себя. Такое вмешательство позволяет удалять, искажать или навязывать ложную информацию.

Чужаками (RogueDevices, Rogues) называются устройства, предоставляющие возможность неавторизованного доступа к корпоративной сети, обычно в обход механизмов защиты, определенных политикой безопасности. Запрет на использование устройств беспроводной связи не защитит от беспроводных атак, если в сети, умышленно или нет, появится чужак. В роли чужака может выступать всё, у чего есть проводной и беспроводной интерфейсы: точки доступа (включая программные), сканеры, проекторы, ноутбуки с обеими включёнными интерфейсами и т.д.

Беспроводные устройства могут менять точки подключения к сети прямо в процессе работы. Например, могут происходить «случайные ассоциации», когда ноутбук с Windows XP (доверительно относящейся ко всем беспроводным сетям) или просто некорректно сконфигурированный беспроводной клиент автоматически ассоциируется и подключает пользователя к ближайшей беспроводной сети. Таким образом нарушитель переключает на себя пользователя для последующего сканирования уязвимостей, фишинга <#»725189.files/image002.gif»>

- Рисунок 1. Формат кадра WEP

Ключи

Ключи <#»725189.files/image003.gif»>

- Рисунок 2. Инкапсуляция WEP

Декапсуляция

Декапсуляция данных проходит следующим образом:

- К используемому ключу <#»725189.files/image004.gif»>

- Проверяется контрольная сумма <#»725189.files/image005.gif»>

Рисунок 4

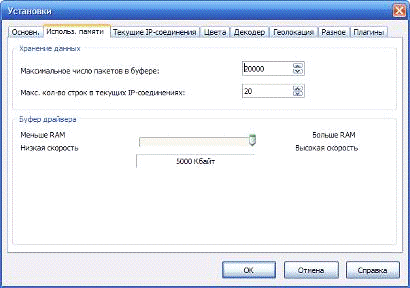

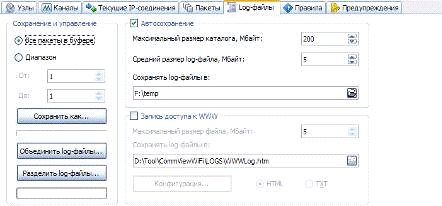

В основном окне нажмем на вкладку log-файлы. Определим место где будут сохраняться log-файлы. У становим настройки как на скриншоте;

Рисунок 5

Нажимаем на кнопку «начать захват». В окне появится список точек доступа которые находятся в радиусе действия перехватчика. Выбираем точку к которой мы хотим получить доступ и ждём когда перехватится достаточное количество пакетов (от 50 до 100 тысяч);

Разработка инфокоммуникационной сети с использованием технологий ...

... системы связи. 1. АНАЛИЗ СТАНДАРТА БЕСПРОВОДНОЙ ПЕРЕДАЧИ ДАННЫХ беспроводной связь вычислительный сеть ... микроволнового доступа» — технология беспроводных территориально распределенных сетей широкополосного доступа. Разработаны ... беспроводными локальными сетями и глобальными сетями типа Интернет. Стандарт IEEE 802.16 (январь 2003 г.) изначально был разработан для организации работы беспроводных сетей ...

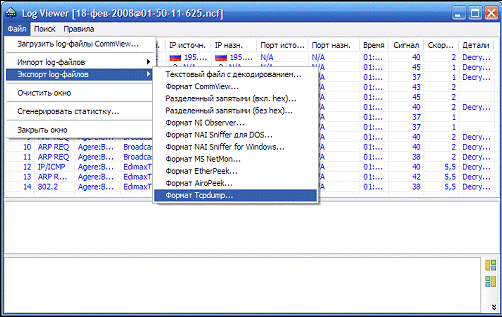

4) Получив нужное количество пакетов останавливаем захват. Нажимаем комбинацию клавиш «Ctrl+L». В появившемся окне заходим в файл — загрузить лог файлы commview и выбираем все файлы что видим. Теперь экспортируем пакеты в формате TCPdump;

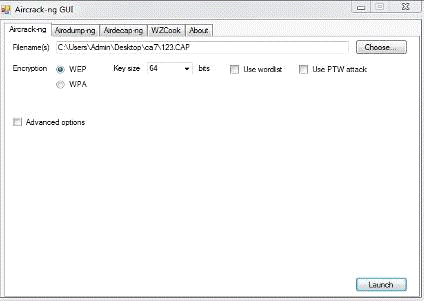

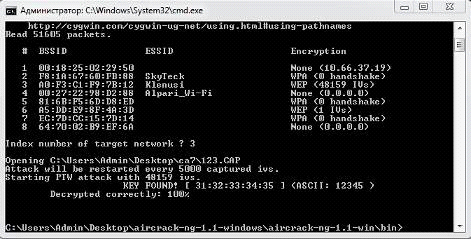

5) Запускаем программу AirCrack и задаем параметры и указываем путь на наш файл с пакетами из CommView, который сохранён в формате TCPdump;

Далее жмём кнопку «Launch». Если ключ от сети будет найден программа покажет следующее окно;

7) Если же ключ не найдет в окне Aircrack, нужно изменить параметры keysize. В нашем случае ключ был успешно найден. Это подтверждает тот факт, что сети с WEP шифрованием не надёжны.

2) WPA и WPA2 (Wi-Fi Protected Access) представляет собой обновлённую программу сертификации устройств беспроводной связи. Технология WPA пришла на замену технологии защита беспроводной Wi-Fi сети <#»725189.files/image011.gif»>

Рисунок 5 Структура зашифрованного пакета WPA2

Пакет CCMP увеличен на 16 октетов. Заголовок CCMP состоит из трех частей: PN (номер пакета, 48-разрядный), ExtIV (вектор инициализации), и идентификатора ключа. Инкапсуляция данных с использованием CCMP:

- Номер пакета увеличивается на некое число, чтобы избежать повторения пакетов;

- Создаются дополнительные аутентификационные данные;

- Создается служебное поле nonce;

- Номер пакета и идентификатор ключа помещаются в заголовок пакета;

- Поле nonce и дополнительные аутентификационные данные шифруются с использованием временного ключ.

Структурная схема протокола шифрования CCMP

Декапсуляция данных с использованием CCMP:

- Создаются поля дополнительных идентификационных данных и поле nonce с использованием данных пакета;

- Поле дополнительных идентификационных данных извлекается из заголовка зашифрованного пакета;

- Извлекается поле А2, номер пакета и поле приоритета;

- Извлекается поле MIC;

- Выполняется расшифровка пакета и проверка его целостности, с использованием шифротекста пакета, дополнительных идентификационных данных, временного ключа и собственно MIC;

- Выполняется сборка пакета в расшифрованном виде;

- Пакеты с повторяющимся номером отбрасываются.

Данный метод шифрования в беспроводной сети на данный момент является наиболее надежным

При всех своих достоинствах, WPA\WPA2 не лишен уязвимостей. Начнем с того, что еще в 2006 году TKIP-шифрование в WPA было взломано. Эксплоит позволяет прочитать данные, передаваемые от точки доступа клиентской машине, а также передавать поддельную информацию на клиентскую машину. Для реализации этой атаки необходимо, чтобы в сети использовался QoS.

Виртуальные частные сети. Технология MPLS VPN

... частную сеть соответствующим протоколом аутентификации, вы сможете гарантировать, что доступ к вашим защищенным туннелям получат только известные вам люди. Рисунок 1. Принцип работы технологии VPN 1.4 Общее описание технологии VPN Сегодня технология VPN (Virtual ...

Поэтому я также не рекомендую использовать WPA для защиты вашей беспроводной сети. Конечно, взломать его сложнее, нежели WEP, и WPA защитит вас от атаки школьников с Aircrack, однако, он не устоит против целенаправленной атаки на вашу организацию. Для наибольшей защиты я рекомендую использовать WPA2

Однако и WPA2 не лишен уязвимостей. В 2008 году была обнаружена уязвимость, позволяющая провести атаку «человек в центре». Она позволяла участнику сети перехватить и расшифровать данные, передаваемые между другими участниками сети с использованием их PairwiseTransientKey. Поэтому, при работе в такой сети имеет смысл использовать дополнительные средства шифрования передаваемой информации. (ПСКЗИ «Шипка» например) В то же время обратите внимание, что для того, чтобы воспользоваться этой уязвимостью, злоумышленнику необходимо быть авторизованным и подключенным к сети.

Однако я бы хотел заострить внимание на «домашней» реализации WPA-PSK. В нем упрощена схема авторизации, таким «узким» местом в нем является сам Pre-SharedKey, поскольку ввод этого ключа дает устройству полный доступ в сеть (если не задействована MAC-фильтрация).

Сам ключ хранится в точке доступа. В зависимости от модели и микропрограммного обеспечения устройства, реализуются методы его защиты. В некоторых случаях злоумышленнику достаточно получить доступ в веб-панель управления, и получить Pre-SharedKey, который хранится там открытым текстом. В некоторых случаях, поле с ним защищено, как поле с паролем, но все равно есть возможность его извлечения, если злоумышленник сможет извлечь из устройства микросхему памяти и получить к ней доступ на низком уровне. Поэтому обращайте внимание на физическую защищенность вашего беспроводного оборудования.

И наконец, самой последней уязвимостью является возможность перехвата пакетов handshake, в которых передается Pre-SharedKey при подключении устройства к сети. По сколько Pre-Sharedkey шифруется, у злоумышленника остается только одна возможность — атака грубой силой на захваченные ассоционные пакеты. С одной стороны, это нерационально, но стоит понимать, что для этого совсем не нужно находиться рядом с точкой доступа, и для такой атаки грубой силой (либо словарной) злоумышленник может задействовать большие вычислительные ресурсы.

Также стоит обратить внимание, что для того, чтобы перехватить handshake злоумышленнику совсем не обязательно ждать того момента, как к сети будет подключено новое устройство. На некоторых беспроводных адаптерах, при использовании нестандартных драйверов, есть возможность посылки в сеть реассоционных пакетов, которые будут прерывать сетевые соединения и инициировать новый обмен ключами в сети между клиентами и точкой доступа. В таком случае, для того, чтобы захватить требуемые пакеты, необходимо, чтобы к сети был подключен хотя бы один клиент. Также, злоумышленнику необходимо находиться близко от точки доступа, чтобы мощности его адаптера (а такие адаптеры обычно низко чувствительны и маломощны, и сильно перегреваются при работе) хватило для ПОСЫЛКИ пакетов реассоциации (вспомните WEP, где нужно было всего лишь «наловить» достаточный объем трафика).

И в конце концов, атака грубой силой занимает много времени, однако использование вычислительного кластера существенно упрощает задачу.

ГОСТ Р 7.0.99-2018 (ИСО 214:1976) Система стандартов по информации, ...

... к своим публикациям и аннотаций к книгам (монографиям, учебным пособиям и т.д.). 2 Нормативные ссылки В настоящем стандарте использованы нормативные ссылки на следующие стандарты: Система стандартов по информации, ... стандарт рекомендован авторам научно-технических и научно-практических документов (статей, текстов докладов, монографий), при составлении авторских резюме (рефератов) ...

Данный метод не входит в стандарт IEEE 802.11. Фильтрацию можно осуществлять тремя способами:

1) Точка доступа позволяет получить доступ станциям с любым MAC-адресом <http://ru.wikipedia.org/wiki/MAC-%D0%B0%D0%B4%D1%80%D0%B5%D1%81>;

- Точка доступа позволяет получить доступ только станциям, чьи MAC-адреса находятся в доверительном списке;

- Точка доступа запрещает доступ станциям, чьи MAC-адреса находятся в «чёрном списке”;

- Наиболее надежным с точки зрения безопасности является второй вариант, хотя он не рассчитан на подмену MAC-адреса, что легко осуществить злоумышленнику.

beaconframes

Методы аутентификации

Аутентификация — выдача определённых прав доступа абоненту на основе имеющегося у него идентификатора.

Стандарт IEEE 802.11 предусматривает несколько методов аутентификации

Open Authentication

Рабочая станция делает запрос аутентификации, в котором присутствует только MAC-адрес клиента. Точка доступа отвечает либо отказом, либо подтверждением аутентификации. Решение принимается на основе MAC-фильтрации, т.е. по сути это защита беспроводной Wi-Fi сети на основе ограничения доступа, что не безопасно. Используемые шифры: без шифрования, статический WEP, CKIP.

SharedKeyAuthentication

Wired Equivalent Privacy

3. Аутентификация по MAC-адресу:

Данный метод не предусмотрен в IEEE 802.11, но поддерживается большинством производителей оборудования, например D-Link и Cisco. Происходит сравнение МАС-адреса клиента с таблицей разрешённых MAC-адресов, хранящейся на точке доступа, либо используется внешний сервер аутентификации. Используется как дополнительная мера защиты.

Wi-Fi Alliance

4. Wi-Fi Protected Access (WPA)

После первых успешных атак на WEP было принято разработать новый стандарт 801.11i. Но до него был выпущен «промежуточный» стандарт WPA, который включал в себя новую систему аутентификации на базе 801.1x и новый метод шифрования TKIP. Существуют два варианта аутентификации: с помощью RADIUS сервера (WPA-Enterprise) и с помощью предустановленного ключа (WPA-PSK)

Используемые шифры: TKIP (стандарт), AES-CCMP (расширение), WEP (в качестве обратной совместимости).

5. WI-FI Protected Access2 (WPA2, 801.11I)

WPA2 или стандарт 801.11i — это финальный вариант стандарта безопасности беспроводных сетей. В качестве основного шифра был выбран стойкий блочный шифр AES. Система аутентификации по сравнению с WPA претерпела минимальные изменения. Также как и в WPA, в WPA2 есть два варианта аутентификации WPA2-Enterprise с аутентификацией на RADIUS сервере и WPA2-PSK с предустановленным ключом.

Используемые шифры: AES-CCMP (стандарт), TKIP (в качестве обратной совместимости).

6. CiscoCentralizedKeyManagment (CCKM)

Вариант аутентификации от фирмы CISCO. Поддерживает роуминг между точками доступа. Клиент один раз проходит аутентификацию на RADIUS-сервере, после чего может переключаться между точками доступа.

Изучая принципы работы и защиты информации от НСД в Wi — Fi сетях становится понятно, что самые первые стандарты 802.11 имели множество недостатков и уязвимостей, но на их смену приходят всё более совершенные стандарты такой как 802.11n в котором усовершенствованы методы шифрования и аутентификации.

Обеспечение защиты информации в локальных вычислительных сетях

... дипломной работы является разработка общих рекомендаций для данного отдела АСУ, по обеспечению защиты информации в ЛВС и разработка типового пакета документов по недопущению несанкционированного доступа ... механизмов защиты. 1.1.1 Средства защиты информации Для решения проблемы защиты информации основными средствами, используемыми для создания механизмов защиты принято считать: 1. Технические средства ...

Безопасность в Wi-Fi сетях достигается несколькими способами и определёнными алгоритмами и в результате их изучения можно сказать что самым защищённым алгоритмом шифрования является wpa/wpa2 pskкоторый обеспечивает набольшую безопасность информации, но так же не является абсолютно безопасным.

Пользуясь Wi-Fi сетью следует помнить, что чем сложнее и надёжнее алгоритм шифрования информации, тем дольше она будет обрабатываться и передаваться, вызывая большие нагрузки у процессоров сетевых устройств и задержки в обработке информации. Безопасность сети однозначно очень важный фактор, но если сеть не обеспечивает должной пропускной способности то она становится совершенно не рентабельной.

В данной курсовой работе мной были достигнуты следующие цели:

- Я изучил основные принципы работы Wi-Fi cети;

1. Вишневский В.М., Ляхов А.И., Портной С.Л., Шахнович И.Л., Широкополосные беспроводные сети передачи информации. М.: Техносфера, 2005

2. http://ru. wikipedia.org/wiki/Wi-Fi <http://ru.wikipedia.org/wiki/Wi-Fi> (дата: 20.11.2013 время: 20: 42)

- http://ru. wikipedia.org/wiki/WPA <http://ru.wikipedia.org/wiki/WPA>

- (дата: 20.11.2013 время 22: 23)

- . shtml <http://www.technorium.ru/cisco/wireless/wpa2.shtml>

- (дата: 23.11.2013 время: 23: 54)

- Гордейчик С.В., Дубровин В.В., Безопасность беспроводных сетей. Горячая линия — Телеком, 2008