На сегодняшний день в мире существуют миллионы компьютеров и более 80% из них объединены в различные информационно-вычислительные сети от малых локальных сетей в офисах до глобальных сетей типа Internet. Всемирная тенденция к объединению компьютеров в сети обусловлена рядом важных причин, таких как ускорение передачи информационных сообщений, возможность быстрого обмена информацией между пользователями, получение и передача сообщений, не отходя от рабочего места, возможность мгновенного получения любой информации из любой точки земного шара, а так же обмен информацией между компьютерами разных фирм производителей работающих под разным программным обеспечением.

Такие огромные потенциальные возможности, которые несет в себе вычислительная сеть и тот новый потенциальный подъем, который при этом испытывает информационный комплекс, а так же значительное ускорение производственного процесса не дают нам право игнорировать и не применять их на практике.

Зачастую возникает необходимость в разработке принципиального решения вопроса по организации ИВС (информационно-вычислительной сети) на базе уже существующего компьютерного парка и программного комплекса, отвечающей современным научно-техническим требованиям с учетом возрастающих потребностей и возможностью дальнейшего постепенного развития сети в связи с появлением новых технических и программных решений [5].

Достоинства компьютерных сетей обусловили их широкое распространение в информационных системах кредитно-финансовой сферы, органов государственного управления и местного самоуправления, предприятий и организаций.

Поэтому целью данной курсовой работы является знакомство с основами построения и функционирования компьютерных сетей, для достижения поставленной цели необходимо решить ряд задач:

- Знакомство с компьютерными сетями, выделение их особенностей и отличий;

- Характеристика основных способов построения сетей (топология сетей);

- Знакомство с методами защиты от несанкционированного доступа к ресурсам сети;

- Краткая характеристика основных протоколов сети, которые обеспечивают согласованное взаимодействие пользователей в сети;

- Подведение итогов работы и внесение предложений по данной теме.

Глава 1. Теоретические основы организации локальных сетей

1.1 Общие сведения о сетях

вычислительными

Компьютерная (вычислительная) сеть

Основное назначение любой компьютерной сети — предоставление информационных и вычислительных ресурсов подключенным к ней пользователям [6].

Информационно-компьютерные технологии в хирургии

... огромной. Итак, медицина и компьютерные технологии - что связывает вместе эти понятия и как этот дуэт работает сегодня за рубежом и в нашей стране? Лапароскопическая хирургия - прошлое и настоящее ... образ медицинского работника и медицины в целом в последнее время претерпевает сильные изменения, и происходит это во многом благодаря развитию информационных технологий. И хотя присутствие ИТ становится ...

В зависимости от территориального расположения абонентских систем вычислительные сети можно разделить на три основных класса:

- глобальные сети (WAN — Wide Area Network);

- региональные сети (MAN — Metropolitan Area Network);

- локальные сети (LAN — Local Area Network).

Глобальная, Региональная, Локальная

Объединение глобальных, региональных и локальных вычислительных сетей позволяет создавать многосетевые иерархии. Они обеспечивают мощные, экономически целесообразные средства обработки огромных информационных массивов и доступ к неограниченным информационным ресурсам. На рис. 1.1 приведена одна из возможных иерархий вычислительных сетей. Локальные вычислительные сети могут входить как компоненты в состав региональной сети, региональные сети — объединяться в составе глобальной сети и, наконец, глобальные сети могут также образовывать сложные структуры.

Персональные компьютеры, ставшие в настоящее время непременным элементом любой системы управления, привели к буму в области создания локальных вычислительных сетей. Это, в свою очередь, вызвало необходимость в разработке новых информационных технологий.

Практика применения персональных компьютеров в различных отраслях науки, техники и производства показала, что наибольшую эффективность от внедрения вычислительной техники обеспечивают не отдельные автономные ПК, а локальные вычислительные сети [6].

Рис. 1.1 Иерархия компьютерных сетей

1.2 Локальные сети

Локальные сети (Local Area Networks, LAN)

Основной назначение любой компьютерной сети — предоставление информационных и вычислительных ресурсов подключенным к ней пользователям. С этой точки зрения локальную вычислительную сеть можно рассматривать как совокупность серверов и рабочих станций.

Сервер — компьютер, подключенный к сети и обеспечивающий ее пользователей определенными услугами. Серверы могут осуществлять хранение данных, управление базами данных, удаленную обработку заданий, печать заданий и ряд других функций, потребность в которых может возникнуть у пользователей сети. Сервер — источник ресурсов сети.

Рабочая станция

Компьютерные сети реализуют распределенную обработку данных. Обработка данных в этом случае распределена между двумя объектами: клиентом и сервером.

Клиент — задача, рабочая станция или пользователь компьютерной сети. В процессе обработки данных клиент может сформировать запрос на сервер для выполнения сложных процедур, чтения файлов, поиск информации в базе данных и т.д. Сервер, определенный ранее, выполняет запрос, поступивший от клиента. Результаты выполнения запроса передаются клиенту. Сервер обеспечивает хранение данных общего пользования, организует доступ к этим данным и передает данные клиенту. Клиент обрабатывает полученные данные и представляет результаты обработки в виде, удобном для пользователя. Для подобных систем приняты термины — системы или архитектура клиент — сервер. Архитектура клиент — сервер может использоваться как в одноранговых сетях, так и в сети с выделенным сервером.

Создание базы данных: «Автоматизированное рабочее место сервисного центра»

... произведен ремонт. В целом благодаря истории можно просмотреть активность работы отдела. Так же, конечный пользователь базы данных может настроить программу соответствуя своим пожеланиям. По умолчанию ... на бумажный носитель. Программа получила свое название: Dialog3. Сбор исходных данных. Разберем сам процесс автоматизации рабочего места сервисного центра. В сервисный центр поступает (Дата приемки, ...

Одноранговая

Достоинства одноранговых сетей:

- низкая стоимость;

- высокая надежность.

Недостатки одноранговых сетей:

- зависимость эффективности работы сети от количества станций;

- сложность управления сетью;

- сложность обеспечения защиты информации;

- трудности обновления и изменения программного обеспечения станций.

Наибольшей популярностью пользуются одноранговые сети на базе сетевых операционных систем LANtastic, NetWare Lite.

В сети с выделенным сервером один из компьютеров выполняет функции хранения данных, предназначенных для использования всеми рабочими станциями, управления взаимодействием между рабочими станциями и ряд сервисных функций.

Такой компьютер обычно называют сервером сети. На нем устанавливается сетевая операционная система, к нему подключаются все разделяемые внешние устройства — жесткие диски, принтеры и модемы. Взаимодействие между рабочими станциями в сети, как правило, осуществляются через сервер.

Достоинства сети с выделенным сервером:

- высокое быстродействие;

- отсутствие ограничений на число рабочих станций;

- простота управления по сравнению с одноранговыми сетями.

Недостатки сети:

- высокая стоимость из-за выделения одного компьютера на сервер;

- зависимость быстродействия и надежности от сервера;

- меньшая гибкость по сравнению с одноранговыми сетями.

Сети с выделенным сервером являются наиболее распространенными у пользователей компьютерных сетей. Сетевые операционные системы для таких сетей — LANServer (IBM), Windows NT Server версий 3.51 и 4.0 и NetWare (Novell) [3].

1.3 Топология сетей

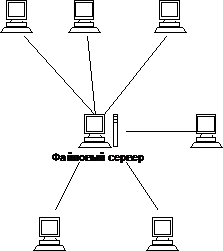

Топология типа «звезда»

Концепция топологии сети в виде звезды пришла из области больших ЭВМ, в которой головная машина получает и обрабатывает все данные с периферийных устройств как активный узел обработки данных. Вся информация между двумя периферийными рабочими местами проходит через центральный узел вычислительной сети.

Рисунок 1.2 — Структура топологии ЛВС в виде «звезды»

Пропускная способность сети определяется вычислительной мощностью узла и гарантируется для каждой рабочей станции. Коллизий (столкновений) данных не возникает.

Кабельное соединение довольно простое, так как каждая рабочая станция связана с узлом. Затраты на прокладку кабелей высокие, особенно когда центральный узел географически расположен не в центре топологии.

При расширении вычислительных сетей не могут быть использованы ранее выполненные кабельные связи: к новому рабочему месту необходимо прокладывать отдельный кабель из центра сети.

Топология в виде звезды является наиболее быстродействующей из всех топологий вычислительных сетей, поскольку передача данных между рабочими станциями проходит через центральный узел (при его хорошей производительности) по отдельным линиям, используемым только этими рабочими станциями. Частота запросов передачи информации от одной станции к другой невысокая по сравнению с достигаемой в других топологиях.

Производительность вычислительной сети в первую очередь зависит от мощности центрального файлового сервера. Он может быть узким местом вычислительной сети. В случае выхода из строя центрального узла нарушается работа всей сети.

Центральный узел управления — файловый сервер реализует оптимальный механизм защиты против несанкционированного доступа к информации. Вся вычислительная сеть может управляться из ее центра.

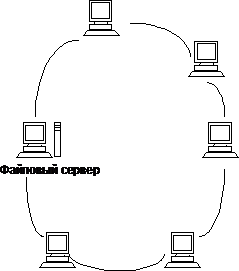

Кольцевая топология

При кольцевой топологии сети рабочие станции связаны одна с другой по кругу, т.е. рабочая станция 1 с рабочей станцией 2, рабочая станция 3 с рабочей станцией 4 и т.д. Последняя рабочая станция связана с первой. Коммуникационная связь замыкается в кольцо.

Рисунок 1.3 — Структура кольцевой топологии ЛВС

Прокладка кабелей от одной рабочей станции до другой может быть довольно сложной и дорогостоящей, особенно если географическое расположение рабочих станций далеко от формы кольца (например, в линию).

Сообщения циркулируют регулярно по кругу. Рабочая станция посылает по определенному конечному адресу информацию, предварительно получив из кольца запрос. Пересылка сообщений является очень эффективной, так как большинство сообщений можно отправлять по кабельной системе одно за другим. Очень просто можно сделать кольцевой запрос на все станции. Продолжительность передачи информации увеличивается пропорционально количеству рабочих станций, входящих в вычислительную сеть.

Основная проблема при кольцевой топологии заключается в том, что каждая рабочая станция должна активно участвовать в пересылке информации, и в случае выхода из строя хотя бы одной из них вся сеть парализуется. Неисправности в кабельных соединениях локализуются легко.

Подключение новой рабочей станции требует краткосрочного выключения сети, так как во время установки кольцо должно быть разомкнуто. Ограничения на протяженность вычислительной сети не существует, так как оно, в конечном счете, определяется исключительно расстоянием между двумя рабочими станциями.

Шинная топология

При шинной топологии среда передачи информации представляется в форме коммуникационного пути, доступного дня всех рабочих станций, к которому они все должны быть подключены. Все рабочие станции могут непосредственно вступать в контакт с любой рабочей станцией, имеющейся в сети.

Рабочие станции в любое время, без прерывания работы всей вычислительной сети, могут быть подключены к ней или отключены. Функционирование вычислительной сети не зависит от состояния отдельной рабочей станции.

Рисунок 1.4 — Структура шинной топологии ЛВС

Отключение и особенно подключение к такой сети требуют разрыва шины, что вызывает нарушение циркулирующего потока информации и зависание системы.

Основные характеристики трех наиболее типичных топологий вычислительных сетей приведены в таблице №1.

Таблица 1

Основные характеристики топологий вычислительных сетей

|

Характеристики |

Топологии вычислительных сетей |

||

|

Звезда |

Кольцо |

Шина |

|

|

Стоимость расширения |

Незначительная |

Средняя |

Средняя |

|

Присоединение абонентов |

Пассивное |

Активное |

Пассивное |

|

Защита от отказов |

Незначительная |

Незначительная |

Высокая |

|

Размеры системы |

Любые |

Любые |

Ограниченны |

|

Защищенность от прослушивания |

Хорошая |

Хорошая |

Незначительная |

|

Стоимость подключения |

Незначительная |

Незначительная |

Высокая |

|

Поведение системы при высоких нагрузках |

Хорошее |

Удовлетворительное |

Плохое |

|

Возможность работы в реальном режиме времени |

Очень хорошая |

Плохая |

|

|

Разводка кабеля |

Хорошая |

Удовлетворительная |

Хорошая |

|

Обслуживание |

Очень хорошее |

Среднее |

Среднее |

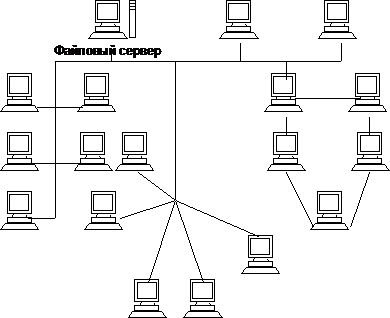

Древовидная структура ЛВС

Наряду с известными топологиями вычислительных сетей «кольцо», «звезда» и «шина», на практике применяется и комбинированная, на пример древовидна структура. Она образуется в основном в виде комбинаций вышеназванных топологий вычислительных сетей. Основание дерева вычислительной сети (корень) располагается в точке, в которой собираются коммуникационные линии информации (ветви дерева).

Вычислительные сети с древовидной структурой применяются там, где невозможно непосредственное применение базовых сетевых структур в чистом виде [7].

Рисунок 1.5 — Древовидная

компьютерный локальный программный топология

Глава 2. Сетевое программное обеспечение

2.1 Программное обеспечение информационно-вычислительных сетей

Наряду с аппаратными средствами ИВС должны иметь в своем составе и сложное программное и информационное обеспечение.

Программное обеспечение информационно-вычислительных сетей выполняет координацию работы основных звеньев и элементов сети; организует коллективный доступ ко всем ресурсам сети, динамическое распределение и перераспределение ресурсов с целью повышения эффективности обработки информации; выполняет техническое обслуживание и контроль работоспособности сетевых устройств.

Сетевое программное обеспечение состоит из трех частей:

- общего программного обеспечения;

- системного программного обеспечения;

- специального программного обеспечения.

Общее программное обеспечение, Системное программное, Специальное

Особая роль в программном обеспечении отводится операционным системам. Они имеются как в составе общего программного обеспечения (операционные системы отдельных компьютеров), так и в составе системного программного обеспечения: сетевая операционная система, устанавливаемая на сервере или на одном из компьютеров одноранговой сети.

Сетевая операционная система

координацию работы всех звеньев и элементов сети;

- оперативное распределение ресурсов по элементам сети;

- потоков заданий между узлами вычислительной сети;

- установление последовательности решения задач и обеспечение их общесетевыми ресурсами;

- контроль работоспособности элементов сети и обеспечение достоверности входной и выходной информации;

- защиту данных и вычислительных ресурсов от несанкционированного доступа;

- выдачу справок об использовании информационных, программных и технических ресурсов сети [2].

2.2 Основные протоколы обмена в компьютерных сетях

Для обеспечения согласованной работы в сетях передачи данных используются различные коммуникационные протоколы передачи данных — наборы правил, которых должны придерживаться передающая и принимающая стороны для согласованного обмена данными.

Протоколы

Существует множество протоколов. И хотя все они участвуют в реализации связи, каждый протокол имеет различные цели, выполняет различные задачи, обладает своими преимуществами и ограничениями.

Протоколы работают на разных уровнях модели взаимодействия открытых систем OSI/ISO. Функции протоколов определяются уровнем, на котором он работает. Несколько протоколов могут работать совместно. Это так называемый стек, или набор, протоколов. Как сетевые функции распределены по всем уровням модели OSI, так и протоколы совместно работают на различных уровнях стека протоколов. Уровни в стеке протоколов соответствуют уровням модели OSI. В совокупности протоколы дают полную характеристику функций и возможностей стека.

Передача данных по сети, с технической точки зрения, должна состоять из последовательных шагов, каждому из которых соответствуют свои процедуры или протокол. Таким образом, сохраняется строгая очередность в выполнении определенных действий.

Кроме того, все эти действия должны быть выполнены в одной и той же последовательности на каждом сетевом компьютере. На компьютере-отправителе действия выполняются в направлении сверху вниз, а на компьютере-получателе снизу вверх.

Компьютер-отправитель в соответствии с протоколом выполняет следующие действия: разбивает данные на небольшие блоки, называемыми пакетами, с которыми может работать протокол, добавляет к пакетам адресную информацию, чтобы компьютер-получатель мог определить, что эти данные предназначены именно ему, подготавливает данные к передаче через плату сетевого адаптера и далее — по сетевому кабелю.

Компьютер-получатель в соответствии с протоколом выполняет те же действия, но только в обратном порядке: принимает пакеты данных из сетевого кабеля; через плату сетевого адаптера передает данные в компьютер; удаляет из пакета всю служебную информацию, добавленную компьютером-отправителем, копирует данные из пакета в буфер — для их объединения в исходный блок, передает приложению этот блок данных в формате, который оно использует.

И компьютеру-отправителю, и компьютеру-получателю необходимо выполнить каждое действие одинаковым способом, с тем чтобы пришедшие по сети данные совпадали с отправленными.

Если, например, два протокола будут по-разному разбивать данные на пакеты и добавлять информацию (о последовательности пакетов, синхронизации и для проверки ошибок), тогда компьютер, использующий один из этих протоколов, не сможет успешно связаться с компьютером, на котором работает другой протокол.

До середины 80-ых годов большинство локальных сетей были изолированными. Они обслуживали отдельные компании и редко объединялись в крупные системы. Однако, когда локальные сети достигли высокого уровня развития и объем передаваемой ими информации возрос, они стали компонентами больших сетей. Данные, передаваемые из одной локальной сети в другую по одному из возможных маршрутов, называются маршрутизированными. Протоколы, которые поддерживают передачу данных между сетями по нескольким маршрутам, называются маршрутизируемыми протоколами.

Среди множества протоколов наиболее распространены следующие:

- NetBEUI;

- XNS;

- IPX/SPX и NWLmk;

- Набор протоколов OSI [1].

2.3 Установка и настройка протоколов сети

NetBEUI — расширенный интерфейс NetBIOS. Первоначально NetBEUI и NetBIOS были тесно связаны и рассматривались как один протокол, затем производители их обособили и сейчас они рассматриваются отдельно.- небольшой, быстрый и эффективный протокол транспортного уровня, который поставляется со всеми сетевыми продуктами фирмы Microsoft. К преимуществам NetBEUI относятся небольшой размер стека, высокая скорость передачи данных и совместимость со всеми сетями Microsoft. Основной недостаток — он не поддерживает маршрутизацию, это ограничение относится ко всем сетям Microsoft.

Xerox Network System (XNS)

Набор протоколов OSI — полный стек протоколов, где каждый протокол соответствует конкретному уровню модели OSI. Набор содержит маршрутизируемые и транспортные протоколы, серии протоколов IEEE Project 802, протокол сеансового уровня, представительского уровня и нескольких протоколов прикладного уровня. Они обеспечивают полнофункциональность сети, включая доступ к файлам, печать и т.д. [1]

Особенно следует остановиться на стеке протоколов IPX/SPX . Этот стек является оригинальным стеком протоколов фирмы Novell, который она разработала для своей сетевой операционной системы NetWare. Протоколы Internetwork Packet Exchange (IPX) и Sequenced Packet Exchange (SPX), которые дали имя стеку, являются прямой адаптацией протоколов XNS фирмы Xerox, распространенных в гораздо меньше степени, чем IPX/SPX. По количеству установок протоколы IPX/SPX лидируют, и это обусловлено тем, что сама ОС NetWare занимает лидирующее положение с долей установок в мировом масштабе примерно в 65%.

На физическом и канальном уровнях в сетях Novell используются все популярные протоколы этих уровней (Ethernet, Token Ring, FDDI и другие).

На сетевом уровне в стеке Novell работает протокол IPX, а также протоколы обмена маршрутной информацией RIP и NLSP. IPX является протоколом, который занимается вопросами адресации и маршрутизации пакетов в сетях Novell. Маршрутные решения IPX основаны на адресных полях в заголовке его пакета, а также на информации, поступающей от протоколов обмена маршрутной информацией. Например, IPX использует информацию, поставляемую либо протоколом RIP, либо протоколом NLSP (NetWare Link State Protocol) для передачи пакетов компьютеру назначения или следующему маршрутизатору. Протокол IPX поддерживает только дейтаграммный способ обмена сообщениями, за счет чего экономно потребляет вычислительные ресурсы. Итак, протокол IPX обеспечивает выполнение трех функций: задание адреса, установление маршрута и рассылку дейтаграмм.

Транспортному уровню модели OSI в стеке Novell соответствует протокол SPX, который осуществляет передачу сообщений с установлением соединений. На верхних прикладном, представительном и сеансовом уровнях работают протоколы NCP и SAP. Протокол NCP (NetWare Core Protocol) является протоколом взаимодействия сервера NetWare и оболочки рабочей станции. Этот протокол прикладного уровня реализует архитектуру клиент-сервер на верхних уровнях модели OSI. С помощью функций этого протокола рабочая станция производит подключение к серверу, отображает каталоги сервера на локальные буквы дисководов, просматривает файловую систему сервера, копирует удаленные файлы, изменяет их атрибуты и т.п., а также осуществляет разделение сетевого принтера между рабочими станциями.(Service Advertising Protocol) — протокол объявления о сервисе — концептуально подобен протоколу RIP. Подобно тому, как протокол RIP позволяет маршрутизаторам обмениваться маршрутной информацией, протокол SAP дает возможность сетевым устройствам обмениваться информацией об имеющихся сетевых сервисах.

Серверы и маршрутизаторы используют SAP для объявления о своих сервисных услугах и сетевых адресах. Протокол SAP позволяет сетевым устройствам постоянно корректировать данные о том, какие сервисные услуги имеются сейчас в сети. При старте серверы используют SAP для оповещения оставшейся части сети о своих услугах. Когда сервер завершает работу, то он использует SAP для того, чтобы известить сеть о прекращении действия своих услуг.

В сетях Novell серверы NetWare 3.x каждую минуту рассылают широковещательные пакеты SAP. Пакеты SAP в значительной степени засоряют сеть, поэтому одной из основных задач маршрутизаторов, выходящих на глобальные связи, является фильтрация трафика SAP-пакетов и RIP-пакетов.

Особенности стека IPX/SPX обусловлены особенностями ОС NetWare, а именно ориентацией ее ранних версий на работу в локальных сетях небольших размеров, состоящих из персональных компьютеров со скромными ресурсами.

Поэтому Novell нужны были протоколы, на реализацию которых требовалось минимальное количество оперативной памяти и которые бы быстро работали на процессорах небольшой вычислительной мощности. В результате, протоколы стека IPX/SPX до недавнего времени хорошо работали в локальных сетях и не очень — в больших корпоративных сетях, так как слишком перегружали медленные глобальные связи широковещательными пакетами, которые интенсивно используются несколькими протоколами этого стека (например, для установления связи между клиентами и серверами).

Это обстоятельство, а также тот факт, что стек IPX/SPX является собственностью фирмы Novell и на его реализацию нужно получать у нее лицензию, долгое время ограничивали распространенность его только сетями NetWare. Однако к моменту выпуска версии NetWare 4.0, Novell внесла и продолжает вносить в свои протоколы серьезные изменения, направленные на приспособление их для работы в корпоративных сетях. Сейчас стек IPX/SPX реализован не только в NetWare, но и в нескольких других популярных сетевых ОС — SCO UNIX, Sun Solaris, Microsoft Windows NT. [7]

2.4 Аутентификация и авторизация. Система Kerberos

Kerberos — это сетевая служба, предназначенная для централизованного решения задач аутентификации и авторизации в крупных сетях. Она может работать в среде многих популярных операционных систем. В основе этой достаточно громоздкой системы лежит несколько простых принципов.

В сетях, использующих систему безопасности Kerberos, все процедуры аутентификации между клиентами и серверами сети выполняются через посредника, которому доверяют обе стороны аутентификационного процесса, причем таким авторитетным арбитром является сама система Kerberos.

В системе Kerberos клиент должен доказывать свою аутентичность для доступа к каждой службе, услуги которой он вызывает.

Все обмены данными в сети выполняются в защищенном виде с использованием алгоритма шифрования.

Сетевая служба Kerberos построена по архитектуре клиент-сервер, что позволяет ей работать в самых сложных сетях. Kerberos-клиент устанавливается на всех компьютерах сети, которые могут обратиться к какой-либо сетевой службе. В таких случаях Kerberos-клиент от лица пользователя передает запрос на Kerberos-сервер и поддерживает с ним диалог, необходимый для выполнения функций системы Kerberos.

Итак, в системе Kerberos имеются следующие участники: Kerberos-сервер, Kerberos-клиент и ресурсные серверы. Kerberos-клиенты пытаются получить доступ к сетевым ресурсам — файлам, приложением, принтеру и т.д. Этот доступ может быть предоставлен, во-первых, только легальным пользователям, а во-вторых, при наличии у пользователя достаточных полномочий, определяемых службами авторизации соответствующих ресурсных сервер — файловым сервером, сервером приложений, сервером печати. Однако в системе Kerberos ресурсным серверам запрещается «напрямую» принимать запросы от клиентов, им разрешается начинать рассмотрение запроса клиента только тогда, когда на это поступает разрешение от Kerberos-сервера. Таким образом, путь клиента к ресурсу в системе Kerberos состоит из трех этапов:

- Определение легальности клиента, логический вход в сеть, получение разрешения на продолжение процесса получения доступа к ресурсу.

- Получение разрешения на обращение к ресурсному серверу.

- Получение разрешения на доступ к ресурсу.

Вторую задачу, связанную с получением разрешения на обращение к ресурсному серверу, решает другая часть Kerberos-сервера — сервер квитанций (Ticket-Granting Server, TGS).

Сервер квитанций для легальных клиентов выполняет дополнительную проверку и дает клиенту разрешение на доступ к нужному ему ресурсному серверу, для чего наделяет его электронной формой-квитанцией. Для выполнения своих функций сервер квитанций использует копии секретных ключей всех ресурсных серверов, которые хранятся у него в базе данных. Кроме этих ключей сервер TGS имеет еще один секретный DES-ключ, который разделяет с сервером AS.

Третья задача — получение разрешения на доступ непосредственно к ресурсу — решается на уровне ресурсного сервера.

Изучая довольно сложный механизм системы Kerberos, нельзя не задаться вопросом: какое влияние оказывают все эти многочисленные процедуры шифрования и обмена ключами на производительность сети, какую часть ресурсов сети они потребляют и как это сказывается на ее пропускной способности?

Ответ весьма оптимистичный — если система Kerberos реализована и сконфигурирована правильно, она незначительно уменьшает производительность сети. Так как квитанции используются многократно, сетевые ресурсы, затрачиваемые на запросы предоставления квитанций, невелики. Хотя передача квитанции при аутентификации логического входа несколько снижает пропускную способность, такой обмен должен осуществляться и при использовании любых других систем и методов аутентификации. Дополнительные же издержки незначительны. Опыт внедрения системы Kerberos показал, что время отклика при установленной системе Kerberos существенно не отличается от времени отклика без нее — даже в очень больших сетях с десятками тысяч узлов. Такая эффективность делает систему Kerberos весьма перспективной. Среди уязвимых мест системы Kerberos можно назвать централизованное хранение всех секретных ключей системы. Успешная атака на Kerberos-сервер, в котором сосредоточена вся информация, критическая для системы безопасности, приводит к крушению информационной защиты всей сети. Альтернативным решением могла бы быть система, построенная на использовании алгоритмов шифрования с парными ключами, для которых характерно распределенное хранение секретных ключей.

Еще одной слабостью системы Kerberos является то, что исходные коды тех приложений, доступ к которым осуществляется через Kerberos, должны быть соответствующим образом модифицированы. Такая модификация называется «керберизацией» приложения. Некоторые поставщики продают «керберизированные» версии своих приложений. Но если нет такой версии и нет исходного текста, то Kerberos не может обеспечить доступ к такому приложению [6].

По результатам проделанной работы можно дать краткую характеристику организации локальных сетей.

Во-первых, локальные сети реализуют распределенную обработку информации, соответственно обработка распределяется между всеми компьютерами сети, что позволяет увеличить производительность компьютеров.

Во-вторых, локальные сети бывают двух видов:

одноранговая сеть, в которой нет единого центра управления взаимодействием рабочих станций и нет единого центра для хранения данных.

сеть с выделенным сервером, т.е. сервер выполняет функции хранения информации, управления взаимодействием внутри сети и ряд сервисных функций.

В-третьих, по структуре все многообразие сетей можно поделить на

топология «звезда», т.е. каждый компьютер через сетевой адаптер подключается отдельным кабелем к объединяющему устройству. Все сообщения проходят через центральное устройство, которое обрабатывает поступающие сообщения и направляет их к нужным или всем компьютерам;

- топология «кольцо», т.е. все компьютеры соединяются последовательно, и информация передается в одном направлении, проходя через каждый узел сети;

- топология «общая шина», т.е. все компьютеры подключаются к общей шине (кабелю);

- топология «дерево» позволяет объединять сети с различными топологиями.

В-четвертых, для обеспечения согласованной работы внутри сети применяются протоколы — это набор правил, регулирующих порядок в сети на разных уровнях взаимодействия. Были рассмотрены основные стеки протоколов, и была дана краткая их характеристика.

В-пятых, была рассмотрена система Kerberos, которая по средствам аутентификации обеспечивает защиту от несанкционированного доступа в сеть и использования ее ресурсов.

Как вывод всей работы можно сказать, что локальная сеть — это не просто механическая сумма персональных компьютеров, она значительно расширяет возможности пользователей. Компьютерные сети на качественно новом уровне позволяют обеспечить основные характеристики:

максимальную функциональность, т.е. пригодность для самых разных видов операций,

интегрированность, заключающуюся в сосредоточении всей информации в едином центре,

оперативность информации и управления, определяемые возможностью круглосуточной работы в реальном масштабе времени,

функциональную гибкость, т.е. возможность быстрого изменения параметров системы,

развитую инфраструктуру, т.е. оперативный сбор, обработку и представление в единый центр всей информации со всех подразделений,

минимизированные риски посредством комплексного обеспечения безопасности информации, которая подвергается воздействию случайных и преднамеренных угроз. Последний пункт очень важен, поскольку в сети могут содержаться данные, которые могут быть использованы в ходе конкурентной борьбы, но, в целом, если безопасность находится на должном уровне, локальные сети становятся просто необходимыми в современных условиях экономики и управления [7].

1. Блэк Ю. «Сети ЭВМ: протоколы стандарты интерфейсы». — Москва: Изд-во «Мир», 1990.

- Гаврилов А.В. «Локальные сети ЭВМ» — Москва: Изд-во «Мир», 1990.

- Гохберг Г.С.

Информационные технологии: Учебник для сред. проф. образования/ Г.С. Гохберг, А.В. Зафиевский, А.А. Короткин. — М.: Издательский центр «Академия», 2004.

- Усенко А., Дайняк И. PC для начинающих.- Мн.: ООО «Cэр — Вит». 2003.

- Фигурнов В.Э.

IBM для пользователя. Краткий курс.- М.: ИНФА-М, 1999 г; Голицына О.Л., Максимов Н.В., Партыка Т.Л., Попов И.И. Информационные технологии: Учебник. — М.: Форум: ИНФА-М. 2006.

- Компьютерные сети информационных технологий — [Электронный ресурс]

Вопросы для самоконтроля

1. Дайте определение компьютерным сетям?

- Что такое локальная сеть?

- Назовите основные способы построения сетей (топология сетей)

- Из каких частей состоит сетевое программное обеспечение?

- Что такое протоколы передачи данных?